Microsoft Server 2022: DomainController im Notfall rauskratzen

Na? ![]() auch mal versehentlich ein DC (bei mehreren) zurück gespielt? Blöde Idee! Oder hat es einmal nicht funktioniert einen DC sauber herunter zu stufen oder Ihr seid in eine gewachsene Struktur gekommen in der man es nicht immer ernst genommen hat einen DC herunter zu stufen und man Ihn somit einfach nur aus dem Netz genommen hat. Dann könnte dieser Beitrag evtl. helfen.

auch mal versehentlich ein DC (bei mehreren) zurück gespielt? Blöde Idee! Oder hat es einmal nicht funktioniert einen DC sauber herunter zu stufen oder Ihr seid in eine gewachsene Struktur gekommen in der man es nicht immer ernst genommen hat einen DC herunter zu stufen und man Ihn somit einfach nur aus dem Netz genommen hat. Dann könnte dieser Beitrag evtl. helfen.

Microsoft Server 2022: Zweiten DC erst einmal installieren

Damit Ich euch überhaupt solch ein Szenario zeigen kann, benötige ich in meiner Testumgebung erst einmal einen weiteren DC.

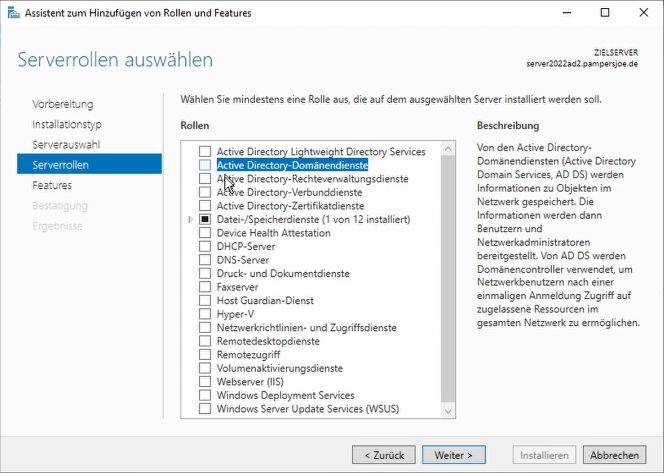

Eigentlich habe ich genau solch eine Anleitung für den ersten DC gemacht, aber hier die Kurzfassung:

Servermanager --> Rolle hinzufügen --> Active Directory-Domänendienste hinzufügen

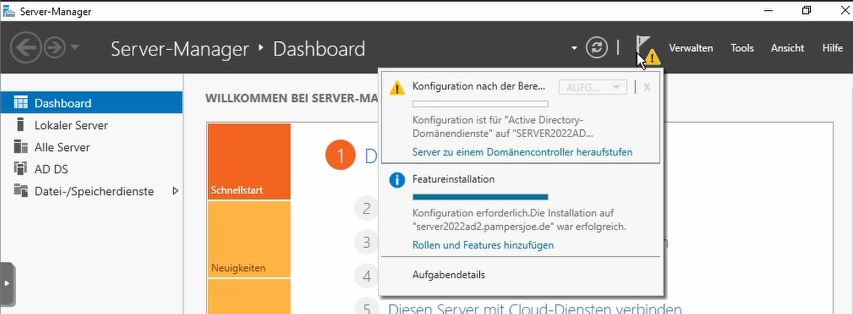

Anschließend findet Ihr oben das gelbe Ausrufezeichen und könnt dort die Maschine zu einem DC hochstufen.

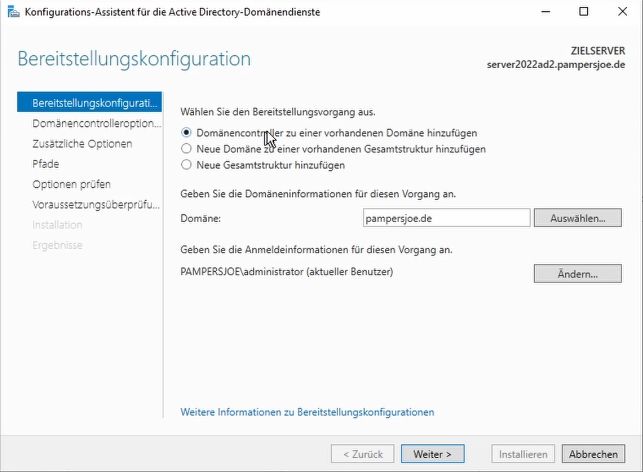

Einziger Unterschied zu meiner anderen Anleitung, Ihr tretet eurer bestehenden Domäne bei anstatt eine frische zu erstellen

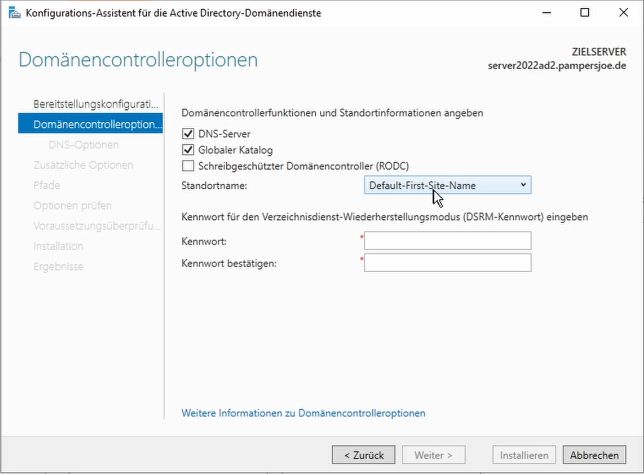

Solltet Ihr mehrere Standorte haben, dann natürlich den richtigen auswählen sowie das DSRM-Passwort vergeben.

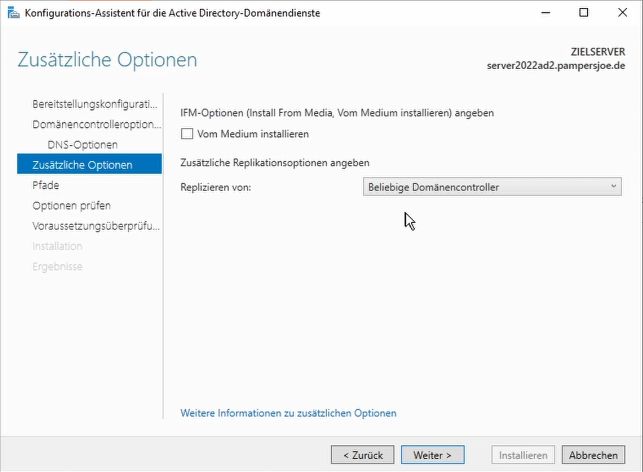

Da ich eh nur einen DC habe, belasse ich es bei beliebigem DC.

Microsoft Server 2022: Grundlegendes zu einem DC

Es gibt die folgenden FSMO Rollen (die meisten von euch wird der Name sicher bekannt vorkommen, wobei der Begriff, wenn ich das richtig verstanden habe, seit 2005 eigentlich gewandelt wurde in "Operation Masters":

Gesamtstruktur-FSMO-Rollen

- Schema-Master: zuständige für Attribute und muss verfügbar sein wenn Objekte um weitere Attribute ergänzt werden

- Domain Naming Master: verwaltet die Domänen-Namen einer Gesamtstruktur. z.B. Subdomäne geht nur, wenn Domain-Naming-Master bestätigt, dass Name noch frei

Domänen-FSMO-Rollen

- Infrastrutkur-Master: Konsistenz der Domänenobjekte

- RID-Master: fortlaufende Nr. der AD Objekte

- PDC-Emulator: Zeitserver und ist für Passwort-Rücksetzungen der Domäne direkt zuständig um die Zeit der Replizierung zu verkürzen

Jede nur einmal pro Struktur

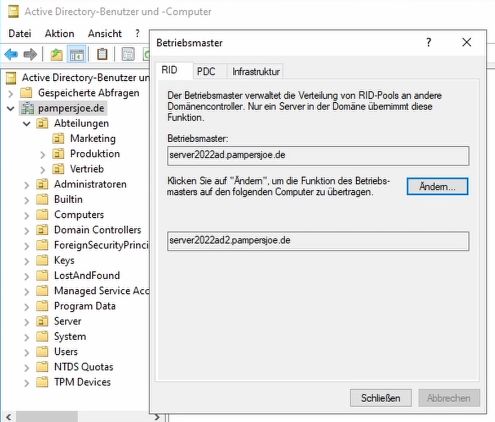

Die Domänen-FSMO-Rollen findet Ihr mit einem rechten Mausklick auf die Domäne --> Betriebsmaster

Via Commandline würde es so funktionieren:

netdom query /domain:pampersjoe.de fsmooder die Kurzform

netdom query fsmo

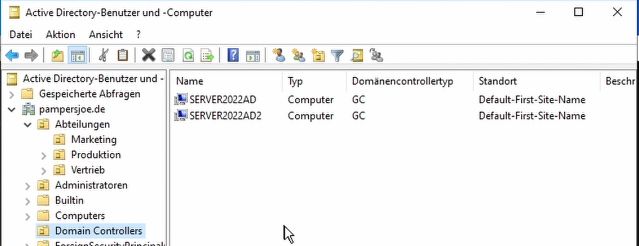

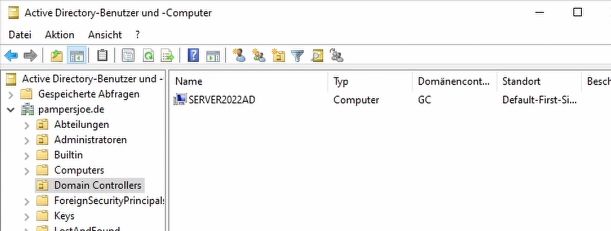

Des Weiteren wandert, mit derm Heraufstufen, der DC in die OU "Domain Controllers".

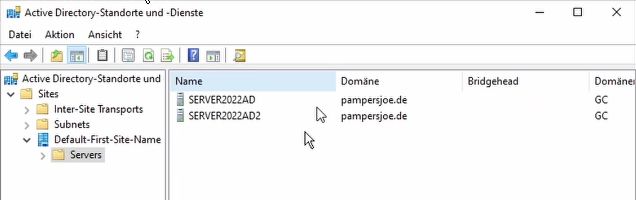

Darüber hinaus findet man unter "Active Directory-Standorte und -Dienste" den neuen DC unter dem Standort, den wir zuvor angegeben haben.

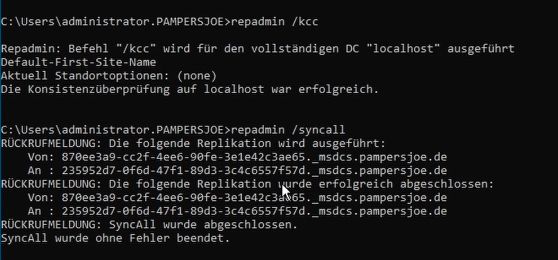

Man sollte auch versuchen, ob die DCs snychronisiert sind.

repadmin /syncallund die Konsistenz gegen prüfen

repadmin /kcc

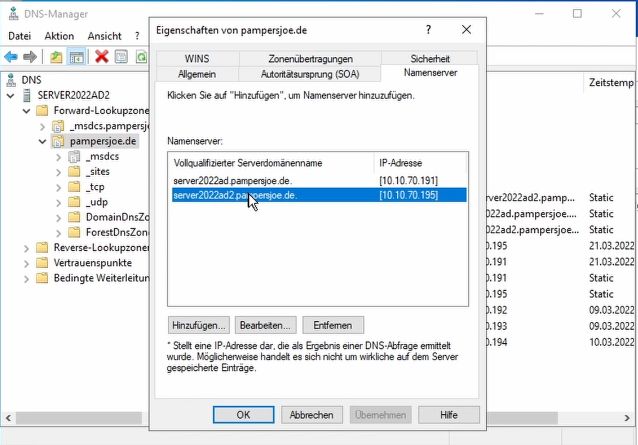

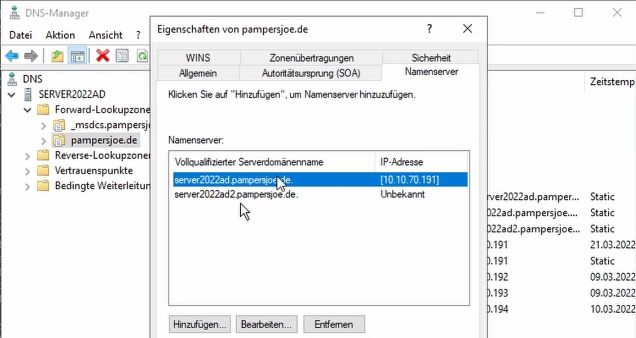

In den Zonen ist der DC nun auch als weiterer DNS eingetragen.

Microsoft Server 2022: DomainController migrieren / FSMO Rollen übertragen

Soweit so gut. Rein technisch gesehen könnten wir nun auch her gehen und so eine ganz normale Migration durchführen. Ab jetzt könnten wir z.B. (sofern ein DCHP vorhanden ist) die DHCP-Bereichsoptionen ändern und den neuen Server als DNS eintragen. Um eine saubere Migration durchzuführen, müssen wir aber auch die entsprechenden Rollen übertragen auf den anderen DC. Das geht am Schnellsten via Commandline mit nur einer einzigen Zeile:

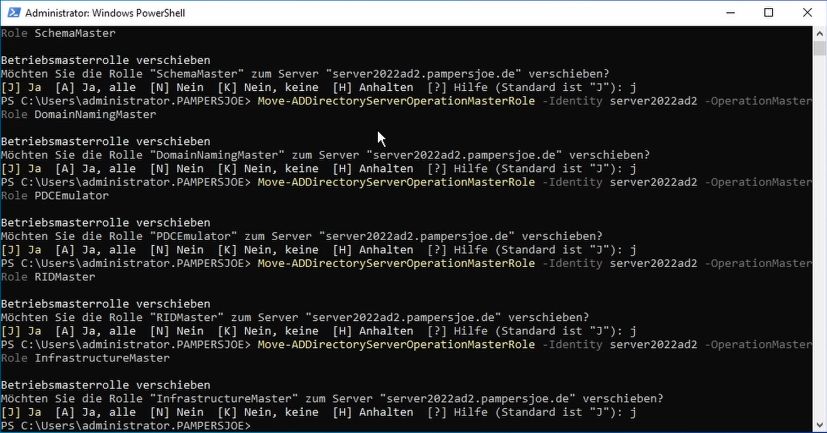

Move-ADDirectoryServerOperationMasterrole -Identity <Name neuer DC> -OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMasterDa ich Vollpfosten natürlich blind war (falls Ihr das Video gesehen habt) so habe ich jede Rolle einzeln gemacht. ![]()

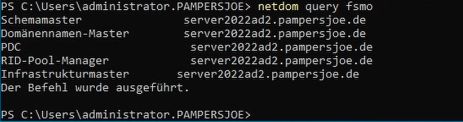

Wir prüfen noch einmal gegen mit

netdom query fsmo

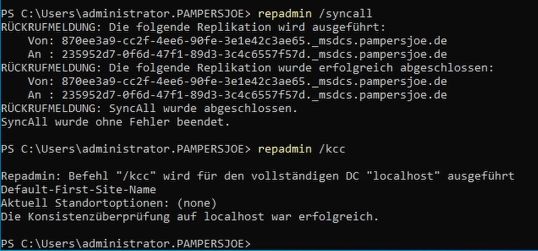

Prüfen wir doch auch nochmal den Sync und die Konsistenz:

repadmin /syncallund die Konsistenz gegen prüfen

repadmin /kcc

Jauw... schaut auch gut aus. Migration somit auch erledigt ![]()

Microsoft Server 2022: DC via ntdsutil entfernen

Soooo Freunde, wir sind also soweit simulieren wir doch einfach mal, dass ein DC komplett abgeraucht ist und im Schlimmstfall sogar (oder dummerweise) alle FSMOs inne hatte.

Ich fahre den neuen DC mit allen FSMO-Rollen herunter (was zwar schon reichen würde) und lösche ihn entgültig.

Weg isser ![]()

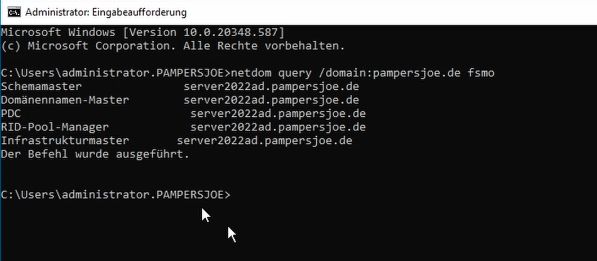

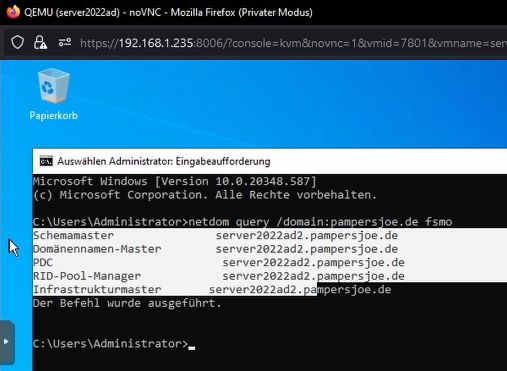

Wir begeben uns auf unseren Ursprungs-DomainController, welcher keine Rollen mehr hat und prüfen die Rollen gegen:

netdom query /domain:pampersjoe.de fsmooder die Kurzform

netdom query fsmoWie man gut erkennen kann, denkt er immer noch, dass sein "Partner-DC" immer noch im Besitz aller Rollen ist.

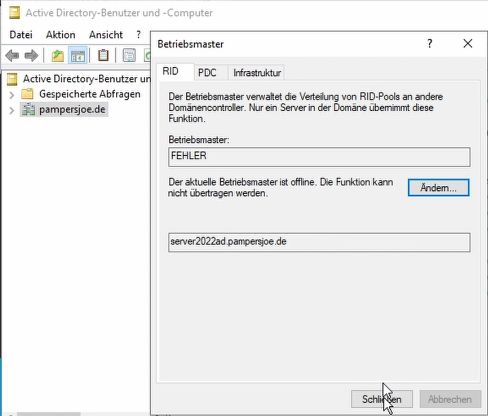

Und so schaut es in der GUI aus. Sofern Ihr genau das gleiche Problem habt, dann kann ich euch beruhigen, denn das werden wir gleich korrigieren.

Wir bedienen uns dem Tool: ntdsutil.exe

Gleich vorweg ich übernehme KEINE Haftung, man sollte schon wissen was man tut, denn ab hier werden Fehler nicht verziehen!

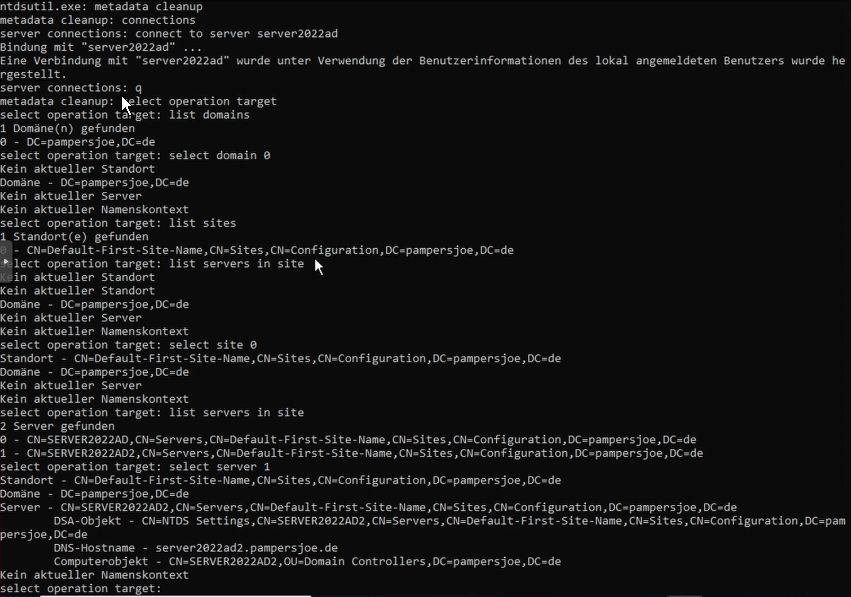

Ich versuche es mal kurz zu erklären, aber wenn Ihr euch der nachfolgenden Commands bedient, dann ist eigentlich alles selbsterklärend. Ihr müsst euch also durch die AD navigieren

Domäne --> Site --> Servers

und lassen uns die Server auflisten. Danach wählen wir den "alten/defekten" DC und entfernen ihn.

ntdsutil.exe

ntdsutil: metadata cleanup

metadata cleanup: connections

server connections: connect to server ‹funktionierender DC>

server connections: q

metadata cleanup: select operation target

select operation target: list domains

select operation target: select domain ‹x›

select operation target: list sites

select operation target: select site ‹y›

select operation target: list servers in site

select operation target: select server ‹z›

q

remove selected server

q

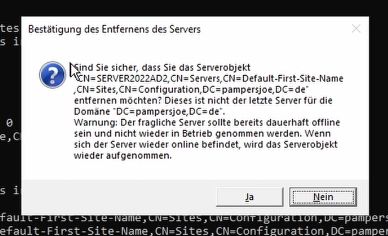

Am Ende werdet Ihr ein allerletztes Mal gefragt, ob Ihr euch eurer Sache wirklich sicher seid. Lasst euch Zeit und lest bitte GENAU was da steht! Wenn hier wirklich der richtige DC benannt wird, dann mit "Ja" bestätigen.

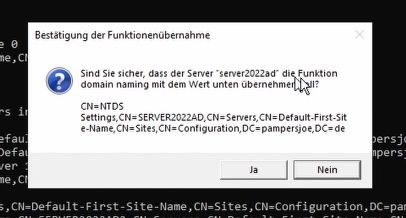

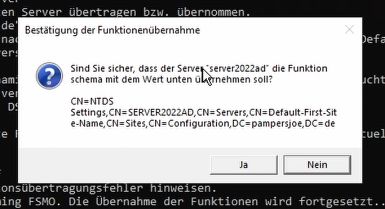

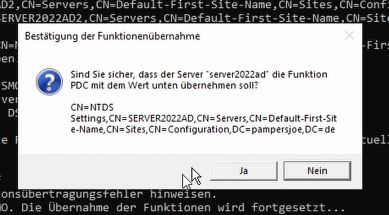

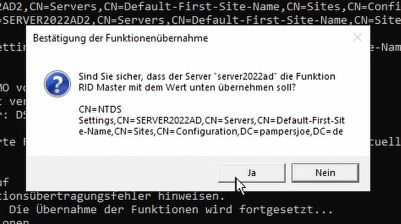

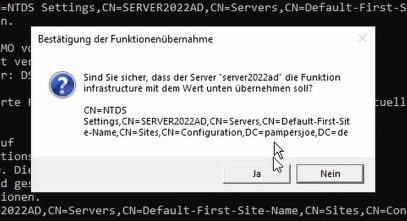

Anschließend werdet Ihr noch weitere 5x befragt und hier geht es um die FSMO Rollen:

DomainNamingMaster

Schema-Master

PDC-Emulator

RID-Master

Infrastructure-Master

Na, kommen die euch bekannt vor? ![]()

Microsoft Server 2022: DC via ntdsutil entfernen

Sollte alles soweit durchgelaufen sein, dann müssen wir noch einige Prüfungen machen um auch die letzten Reste des alten DCs entfernen.

Schauen wir doch einmal nach dem Computerobjekt

Nope, nicht mehr vorhanden, wenn doch ENTFERNEN!

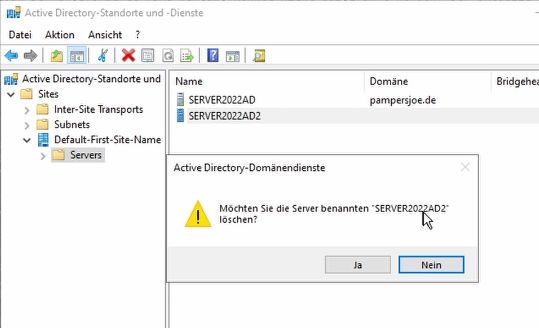

Schauen wir in "Active Directory-Standorte und -Dienste" und siehe da, hier ist noch ein Überbleibsel, einfach entfernen!

Schauen wir im DNS nach den Zonen, ob wir dort noch Reste haben und jap, unter dem Reiter Nameserver (Eigenschaften auf die jeweilige Zone) finden wir alte Einträge.

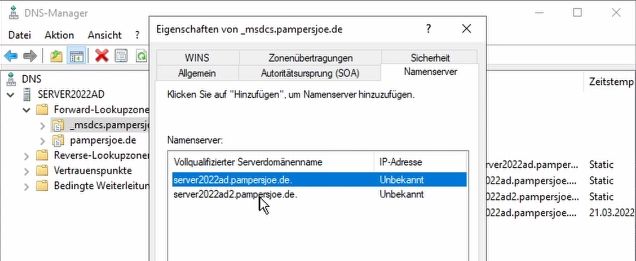

Und auch in dieser Zone finden wir noch einen Rest.

Sooo... nun solltet Ihr eure AD bereinigt haben und den alten oder defekten DC entfernt haben. Ich hoffe es hilft euch, mir hat es das auf jeden Fall schon das ein oder andere Mal.

Noch eine letzte Ergänzung: Sollte das nicht automatisch funktioniert haben, dass die Rollen umgezogen wurden, dann könnt Ihr mit "seize" den Rollenumzug erzwingen:

ntdsutil.exe

roles

connections

connect to server <funktionierender DC>

q

seize <FSMO-Rolle>Hier die Rollen-Namen:

| Command | Rolle |

| seize infrastructure master | Infrastruktur-Master |

| seize naming master | Domänennamen-Master |

| seize PDC | PDC-Emulator |

| seize RID master | RID-Master |

| seize schema master | Schemamaster |

Viel Erfolg! ![]()