Microsoft Server 2022: Gruppenrichtlinien

Im vorherigen Beitrag haben wir eine AD aufgsetzt, doch ohne entsprechend Reglementierung nutzt eine AD auch wenig, daher schauen wir uns einmal die Gruppenrichtlinien näher an.

Microsoft Server 2022 GPO: Aufbau

Zunächst einmal sollte man sich damit vertraut machen, wie die Reihenfolge abgearbeitet wird bei Gruppenrichtlinien. Denn oftmals scheitert es genau daran, dass Gruppenrichtlinien nicht funktionieren.

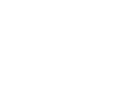

Die Abarbeitung folgen nach LSDOU siehe Screenshot:

D.h. grundsätzlich fängt die Abarbeitung der Richtlinien bei den lokalen Richtlinien an, gefolgt von der Side (Standort) über Domäne zur Organisations-Unit.

Ändert Ihr also eine lokale Richtlinie sowie eine bei Domänenrichtlinie, die beide jedoch die gleiche Einstellungen haben mit verschiedenen Werten, so gewinnt die letzte Instanz in dem genannte Beispiel würde die Domänenrichtlinie gewinnen. Richtlinien werden jedoch grundsätzlich weiter vererbt, d.h. habt Ihr eine Einstellung bei Domäne gesetzt, übernimmt die darunterliegend OU die Einstellungen, sofern nichts anderes angegeben wird, dazu später mehr bei Vererbung deaktiviert bzw. Erwzungen

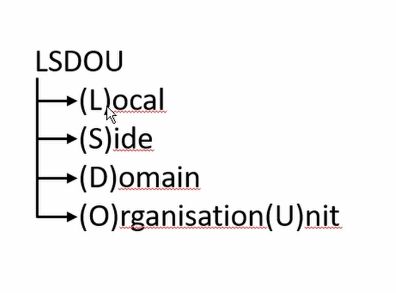

Werfen wir einfach mal einen Blick in den Abschnitt (L) "lokalen Richtlinien" mit gpedit.msc

Wie gut zu sehen, können Einstellungen für Computer oder Benutzer vorgenommen werden.

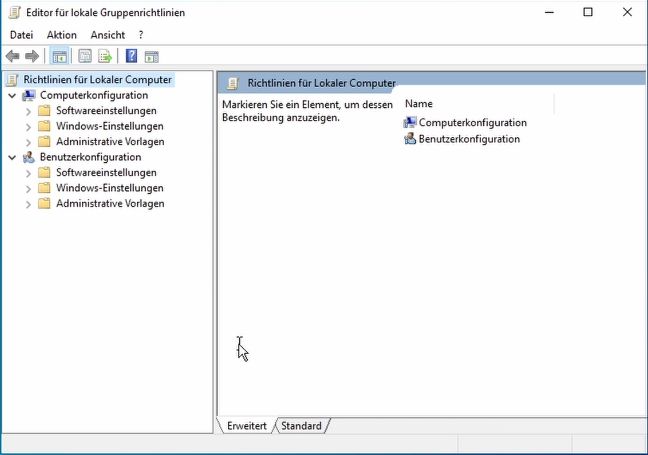

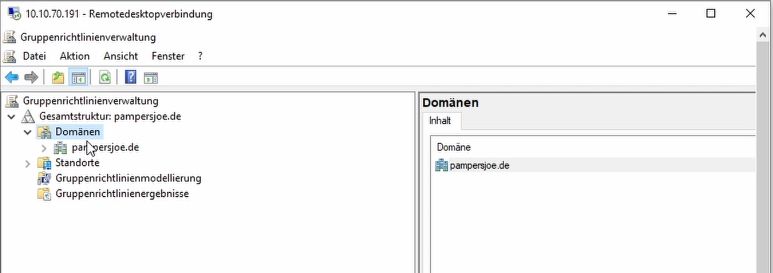

Im nächsten Bild sehen wir den Abschnitt (S) für Side bzw. Standort. Da ich jetzt natürlich noch keine weiteren Standorte habe, kann ich hier leider nicht mehr zeigen.

Und hier der Punkt (D) für Domäne. Das ist somit die Domäne, die wir aufgesetzt haben und in der Regel auch hier unsere Richtlinien verknüpfen.

Unterhalb der Domäne legt man in der Regel Organisations-Units (OU) an. Sie sehen zwar ähnlichem einem "Ordner" aus, haben jedoch innerhalb des Ordners ein kleines Symbol. Nur auf DIESE und nicht auf Ordner können GPOs (GroupPolicyObjects = Gruppenrichtlinien) gesetzt werden.

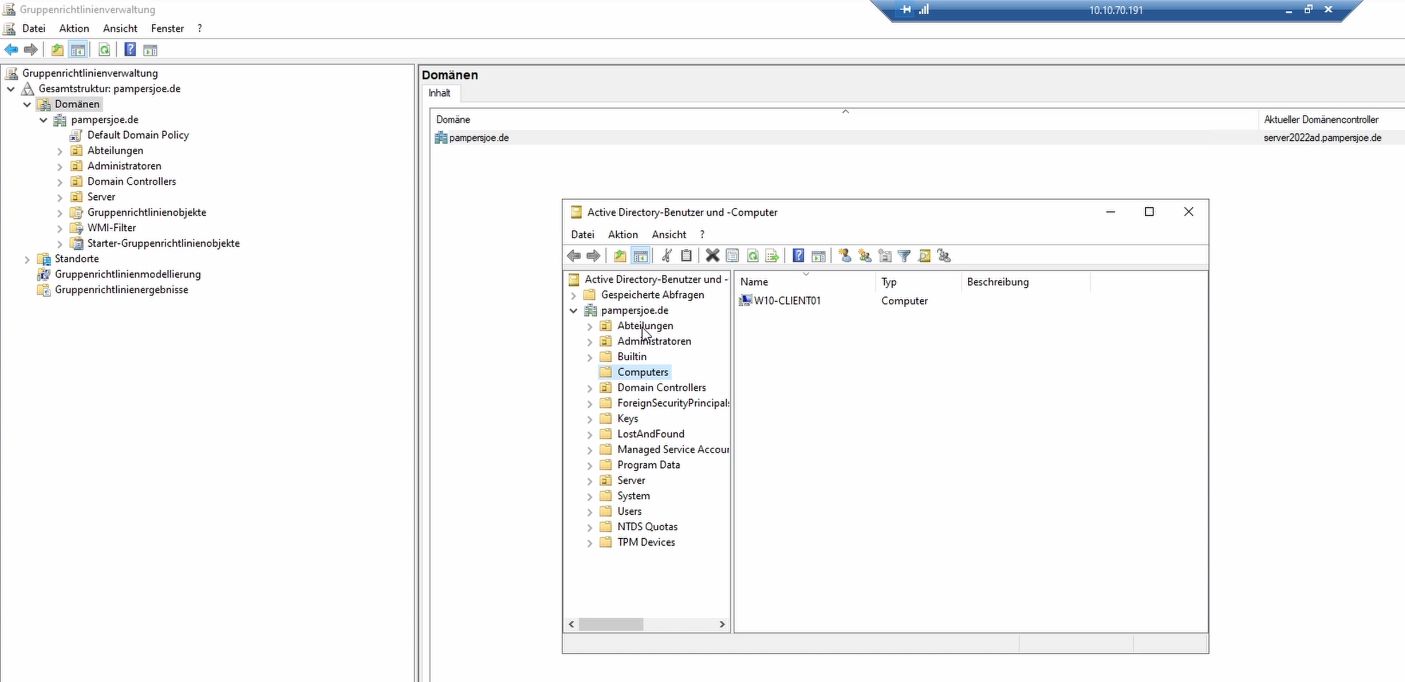

Im nachfolgenden Abschnitt kann man dies auch sehr gut erkennen in dem wir die Active Directory-Benutzer und Computer drüber legen (mitte) und links daneben die Gruppenrichtlinienverwaltung. Die Struktur ist also absolut identisch, nur dass Ordner z.B. nicht angezeigt werden, siehe bei der Active Directory Benutzer und Computerverwaltung der markierte Ordner Computer, dieser wird links nicht angezeigt.

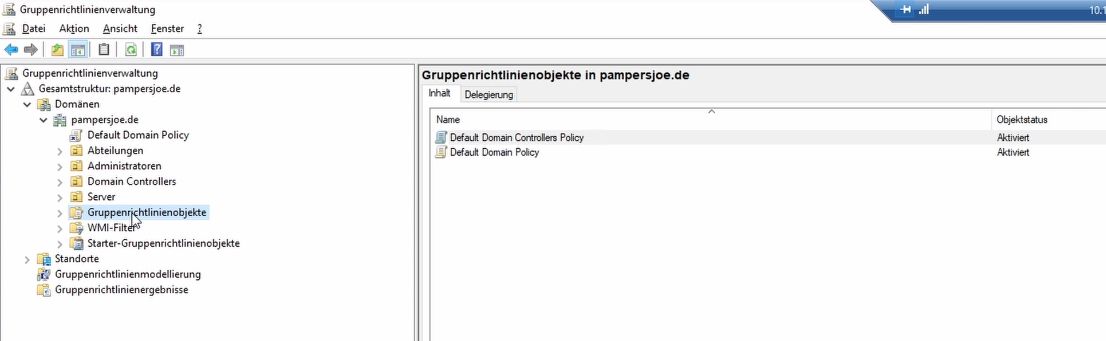

Microsoft Server 2022 GPO: Aufbau der GPO Verwaltung

Öffnen wir die Gruppenrichtlinienverwaltung, dann schauen wir uns direkt einmal links die Struktur an, wie schon erwähnt, befinden sich hier die OUs der AD. Hier können zuvor erstellte Richtlinien verknüpft werden. Es ist auch möglich eine Richtlinie an mehrere OUs zu verknüpfen. Interessant ist das der Ordner "Gruppenrichtlinienobjekte". Hier befinden sich ALLE Gruppenrichtlinienobjekte, die es gibt. Um somit schneller eine GPO zu finden, sollte man zunächst in diesem Ordner nach den entsprechenden GPOs suchen.

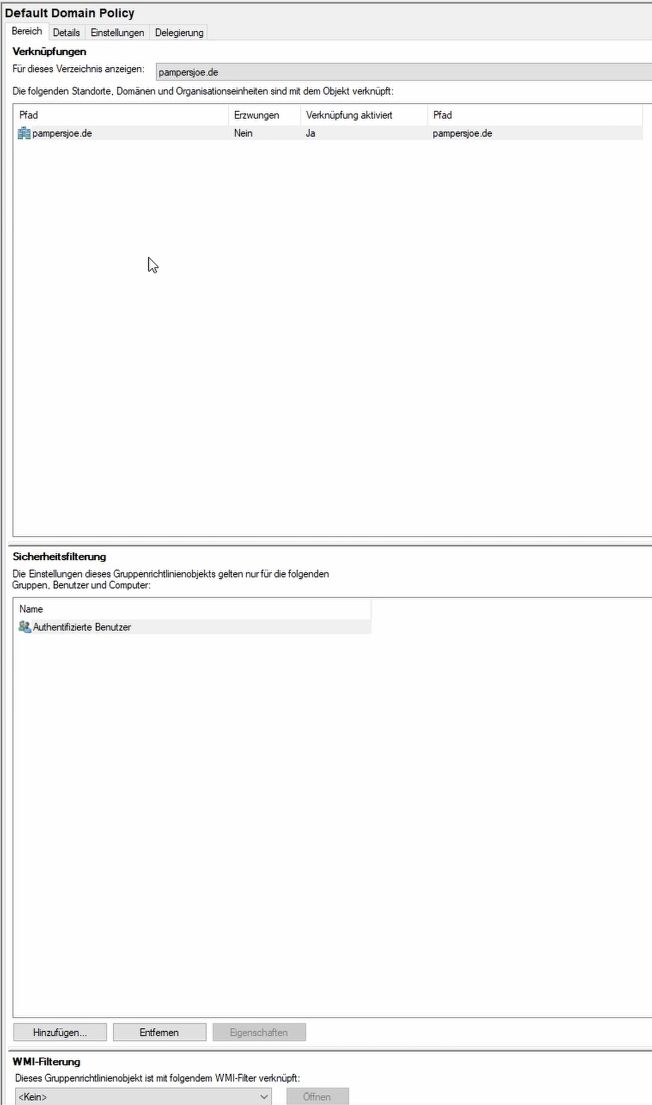

Klicken wir doch einmal auf eine GPO z.B. Default Domain Policy, dann erscheinen rechts mehrere Registerreiter.

Bereich

Der Erste nennt sich "Bereich". Rückblickend auf meine vorherige Aussage, dass wenn ihr eine GPO sucht und nicht wisst, wo sie verknüpft ist, dann findet Ihr genau hier die Bereiche, auf welche eine GPO zugewiesen sein kann.

Auch wenn wir nun eine Richtlinie auf eine OU gesetzt haben, dann können wir dennoch etwas feinjustieren indem wir unten entsprechend die Berechtigung setzen. Unter Authentifizierte Benutzer fallen alle Computer und Benutzerobjekte.Sind nun mehrere Objekte unterhalb dieser OU, sollen jedoch nicht alle mit der GPO versorget werden, dann kann man hier entsprechend eingrenzen. Btw. seit 2016 wurde die Sicherheit auch etwas erhöht. Angenommen Ihr wollte eine Richtlinie nur auf einen Benutzer oder Gruppe setzen, dann ist es zwingend, dass deren Maschine mindestens das Recht zum Lesen der GPO hat!

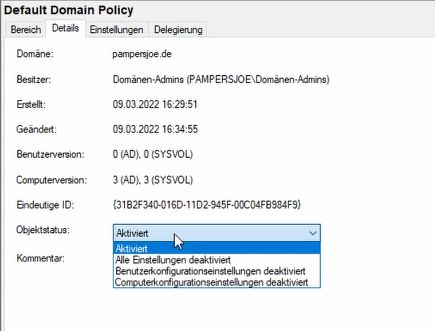

Details

Hier gibt es mehr oder weniger ein Paar Informationen, wobei das Dropdownfeld ebenfalls interessant ist. Wie Ihr sicher schon gesehen habt, gibt es EINIGE Einstellungen für Computer- als auch Benutzerkonfigurationen. Sofern Ihr nur in einem Bereich Einstellungen vornehmt, dann wäre es sinnvoll den anderen Bereich zu deaktivieren. Gerade bei mehreren Richtlinien macht das Sinn, denn das spart somit Performance.

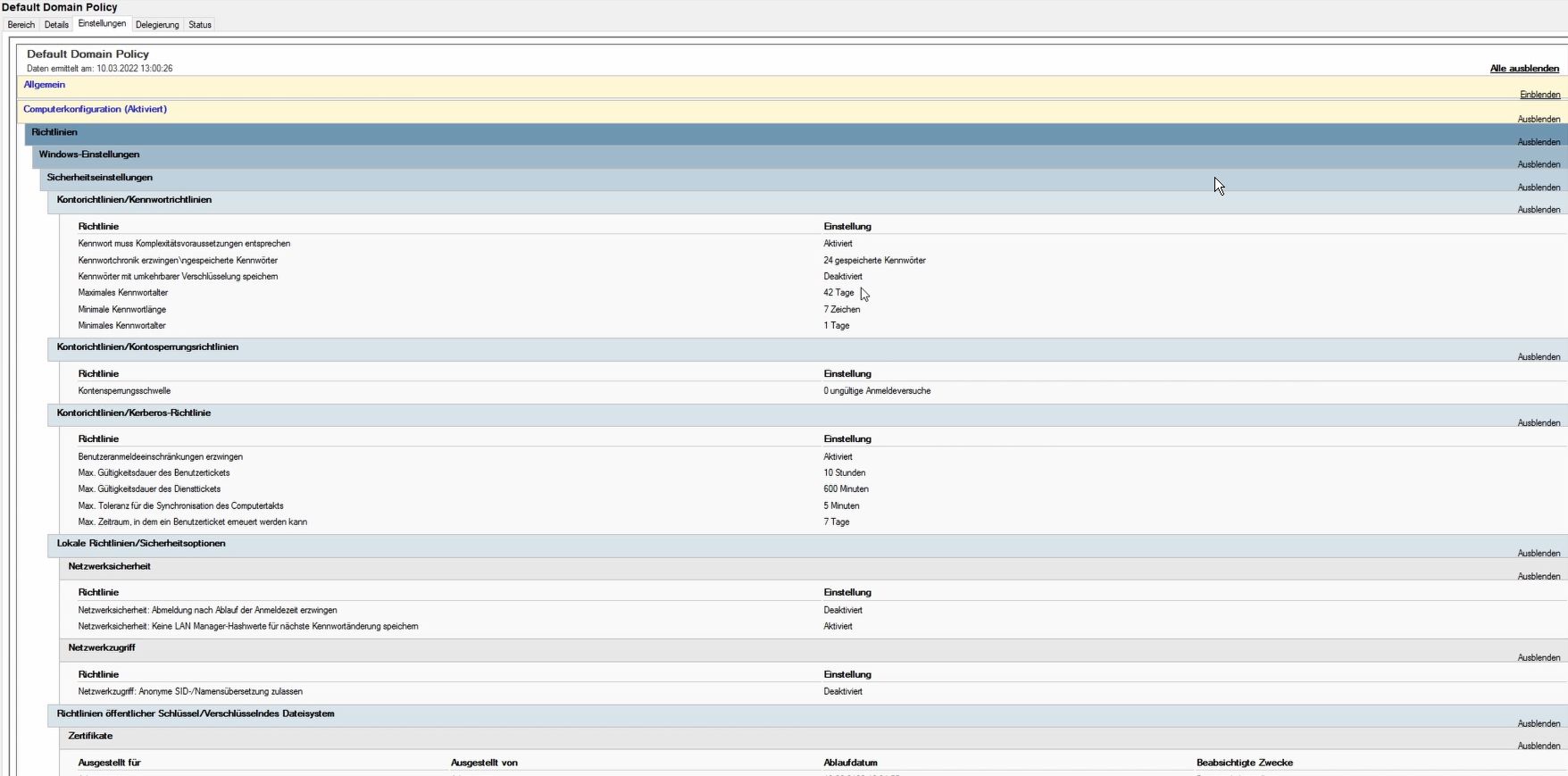

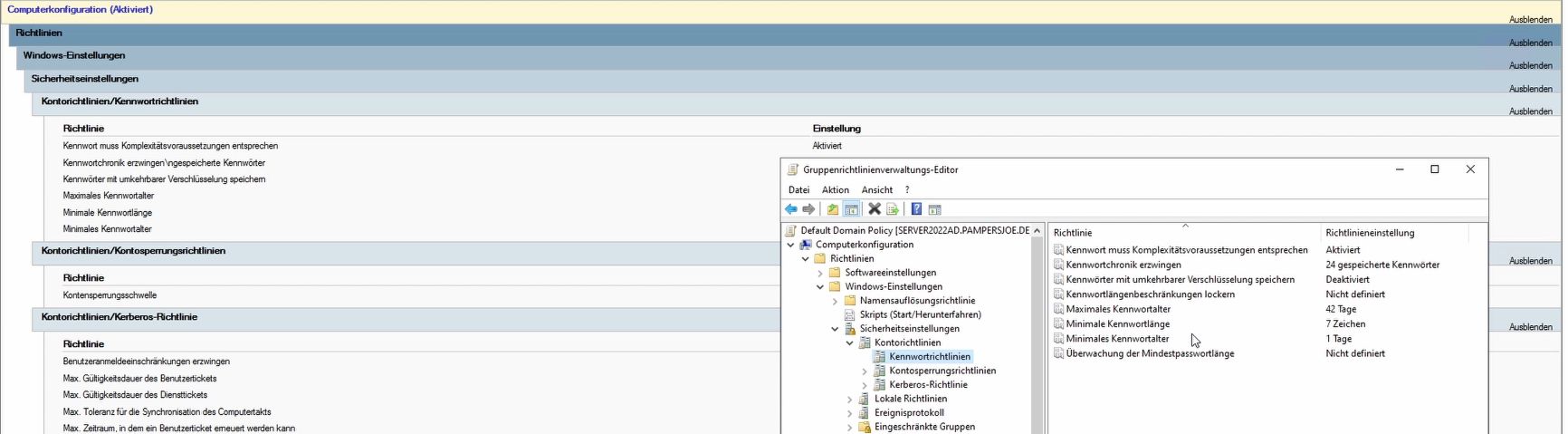

Einstellungen

Da es fast unmöglich wäre eine GPO zu öffnen und in den gefühlt undlichen Einstellmöglichkeiten Änderungen zu finden so bietet der Reiter "Einstellungen" die Lösung. Klappt man alles auf, dann kann man pro GPO die vorgenommenen Einstellungen finden. Immer noch am Beispiel der Default Policy kann deren Einstellungen z.B. für die Kennwortrichtlinie eingesehen werden.

Bleiben wir doch bei den Einstellungen und legen die geöffnete Richtlinie neben dran, dann kann man auch schön erkennen, wohin man sich navigieren müsste. Im Hintergrund schön zu sehen: Computerkonfiguration --> Richtlinien --> Windows-Einstellungen --> Sicherheitseinstellungen --> Kontorichtlinien/Kennwortrichtlinien und genau dort findet man (siehe rechts) auch die Einstellungen.

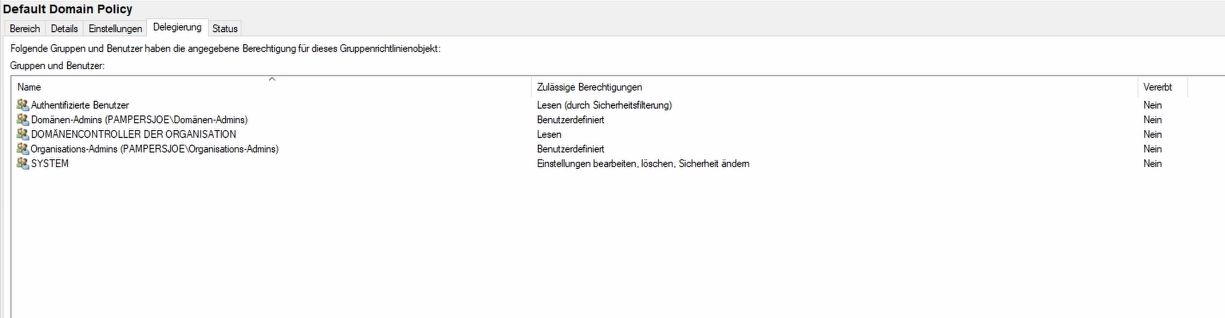

Delegierung

Es wäre u.A. auch hier denkbar ein "Ausschlussverfahren" zu machen, in dem man hier einen User, Gruppe oder sonst etwas hinzufügt und "verbietet" die Richtlinie zu übernehmen. Verbieten geht vor Zulassen!

Microsoft Server 2022 GPO: Wichtige Konsolenbefehle

Haben wir eine Richtlinie erstellt und auf eine OU zugewiesen, dann müssen wir an dem Client/Server unterhalb der OU natürlich gegenprüfen, ob das was wir gemacht haben, auch funktioniert.

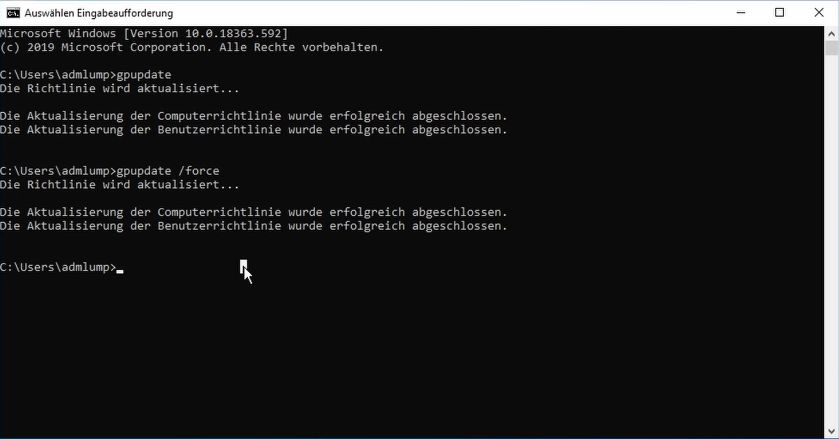

gpupdate vs. gpupdate /force

Auch wenn so ziemlich JEDER Admin, den ich kenn letzteres verwendet, ja u.A. auch ich, so ist Letzteres selten notwendig. Bei gpupdate machen wir sozusagen ja schon ein Force gegenüber dem normalen Zyklus. Sprich wir warten somit nicht den Zyklus ab sondern machen direkt die Übernahme der Richtlinien. Mit einem /force machen wir grundlegend zwar das Gleiche, allerdings mit dem Unterschied, dass hier ALLE Einstellungen neu geschrieben werden und nicht wie bei gpupdate "nur" die Veränderungen. Somit wäre das u.A. eigentlich ein Performancevorteil.

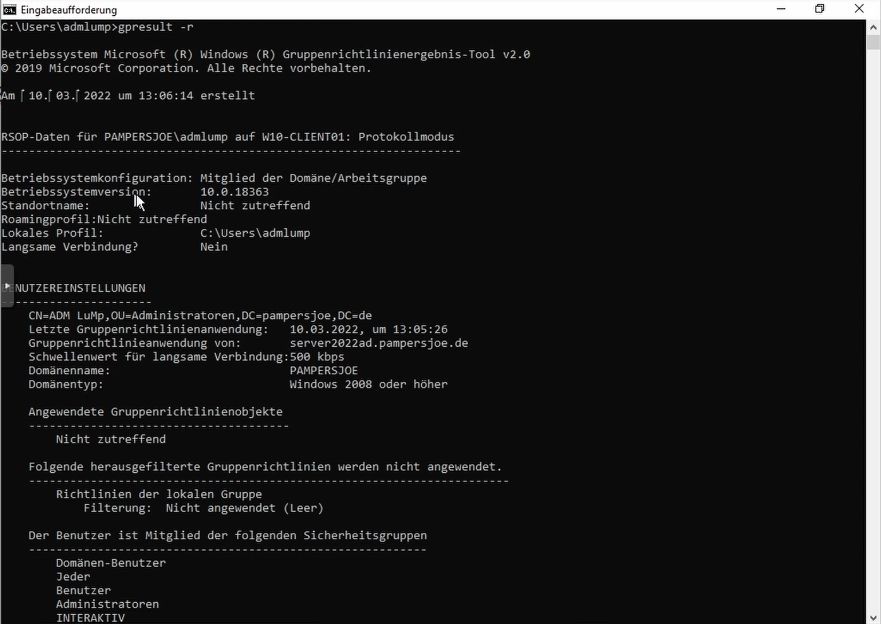

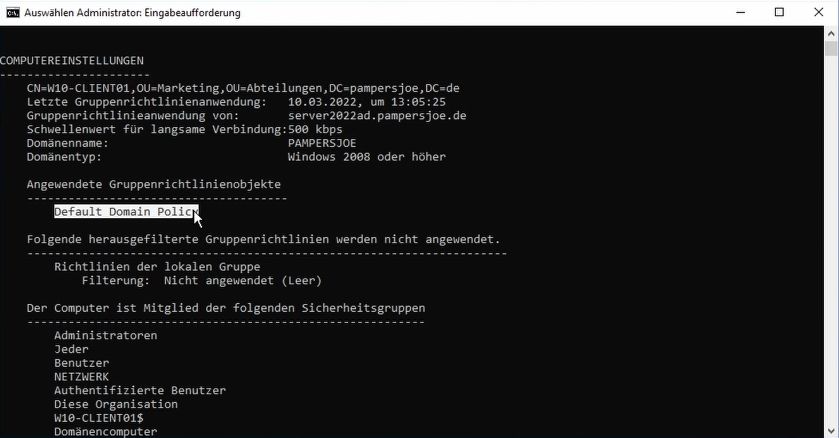

gpresult -r

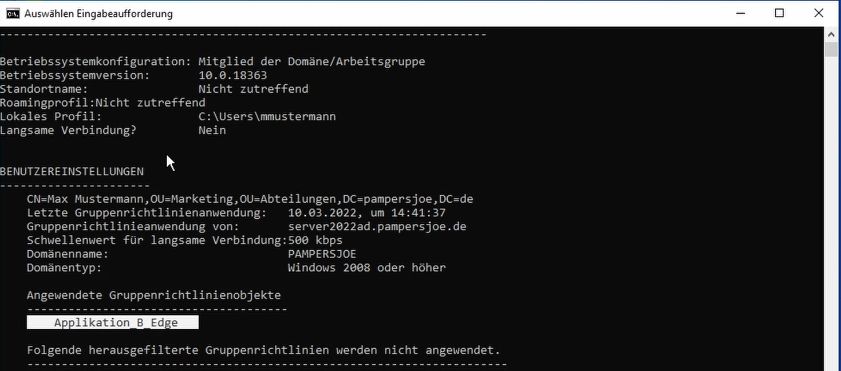

Mit diesem Command können wir gegenprüfen, ob eine Richtlinie greift. Wobei es auch wichtig ist, ob eine Eingabeaufforderunge direkt geöffnet wird oder "als Administrator" denn ohne bekommt man nur die Benutzereinstellungen angezeigt, mit erhöhten Rechten sehen wir auch die Computereinstellungen!

Hier nur Benutzereinstellungen, sprich CMD ohne erhöhte Rechte gestartet. Da es bei der Default Domain Policy keine Einstellungen gibt, sehen wir hier auch keine angewandte GPO.

Hier mit erhöhten Rechten und siehe da, die Default Domain Policy wird als "angewandt" angezeigt.

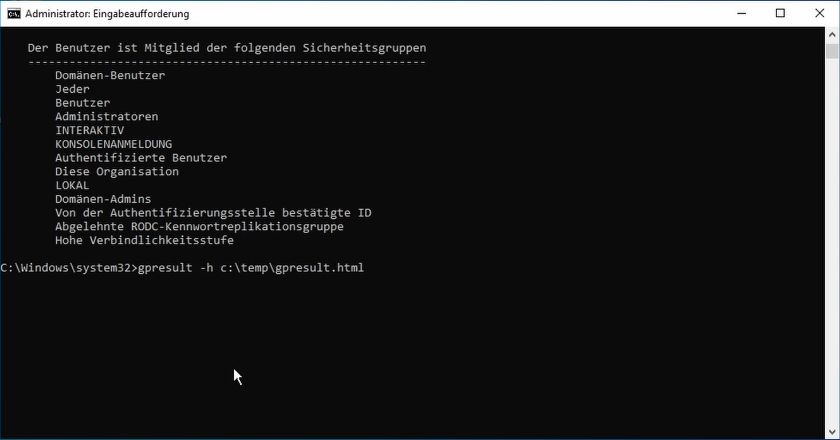

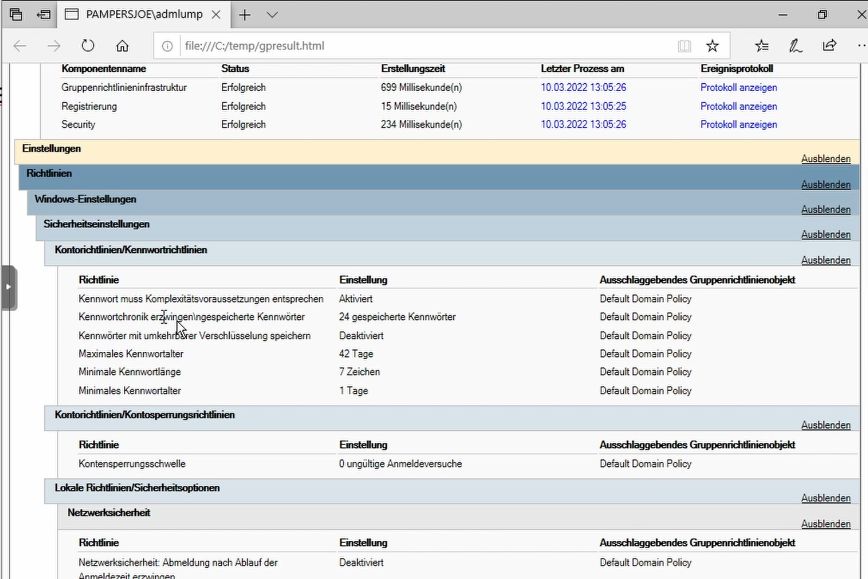

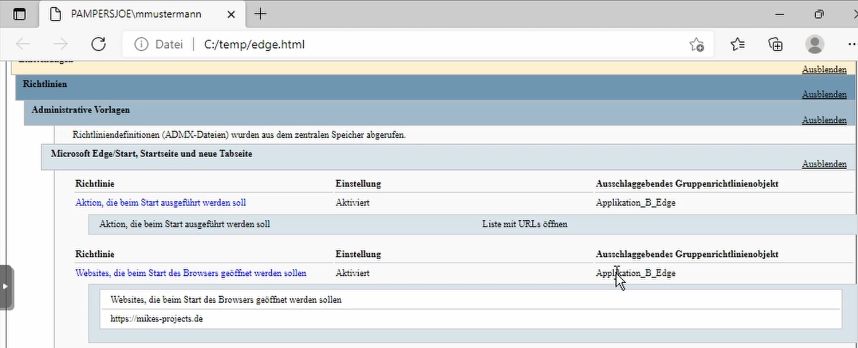

gpresult -h <Pfad>\<name>.html

Wie bei der Richtlinie selbst auf dem Registerreiter "Einstellugen" können wir hierzu den genannten Command mit Pfadangabe absetzen und die gleichen Einstellungen einsehen.

Wie erwähnt, die gleichen Einstellung wobei hier für das Troubleshooting immer interessant ist zu wissen, aus welcher Policy die Einstellungen kommen, hierzu einfach einen Blick auf "Ausschlaggebendes Gruppenrichtlinienobjekt" werfen.

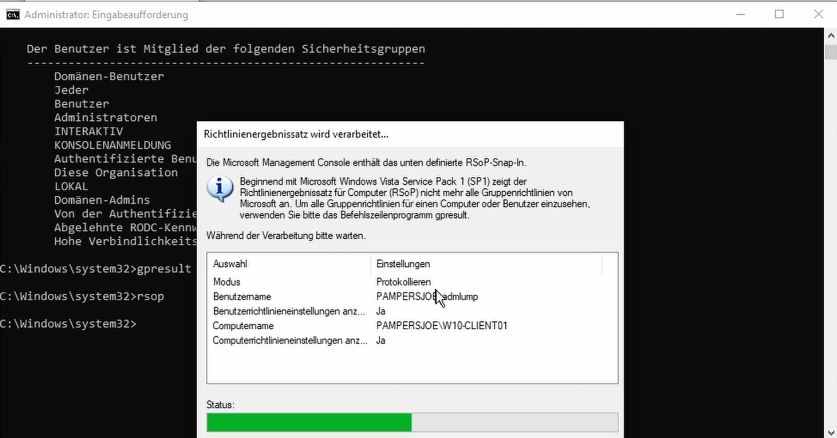

rsop

Ähnlich dem vorangegangenen Command können wir uns das Ganze auch ohne html-Datei anschauen

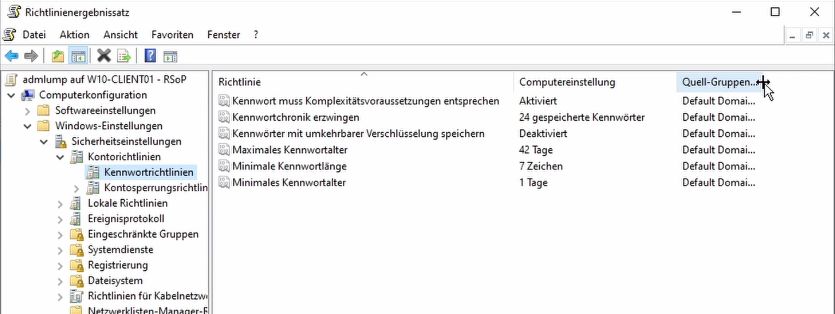

Daraus ergibt sich am Anschluss der nachfolgende Screenshot:

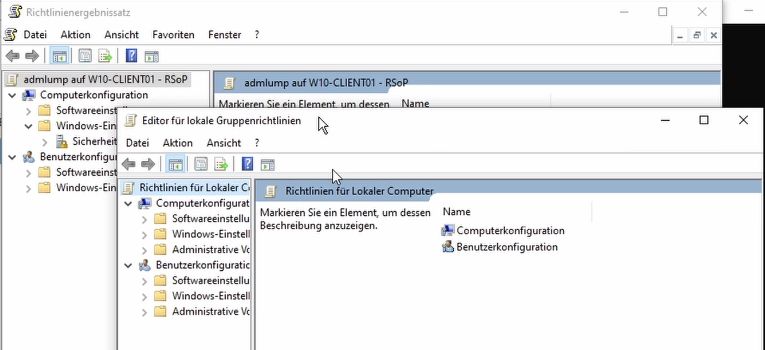

Nachfolgend auch sehr schön zu erkennen (HIntergrund RSOP Ergebnis und im Vordergrund lokale Gruppenrichtlinien), sprich die Richtlinien sind natürlich um Welten mehr und das RSOP-Ergebnis zeigt nur die vorgenommenen Einstellungen.

Microsoft Server 2022 GPO: Namensgebung

Eigentlich könnt Ihr vergeben, was Ihr wollt und auch so viel rein packen in eine GPO, wieviel Ihr wollt, Ihr solltet euch jedoch gut überlegen, was Ihr tut, denn zu viele Richtlinien können Performanceeinbusen nach sich ziehen. Vergebt Ihr uneindeutige Namen, dann erschwert das wiederum das Troubleshooting.

Ob meine Lösung die Beste ist, sei dahin gestellt, daher kann ich euch nur mitteilen, womit ich bisher gut gefahren bin. Ich habe immer voran gestellt, um was für Einstellungen es geht z.B. will ich einen Edge oder sonstige Applikationen zentral einstellen, dann schreibe ich davor "Application". Für Netzwerkeinstellungen, man glaubt es kaum, Network. Mal angenommen z.B. Firewalleinstellungen usw. usw.gefolgt von C (Computereinstellungen), B (Benutzereinstellungen) oder A für beides und danach grob worum es geht. Teilweise könnte es auch sinnig sein am Ende noch die Abteilung hinzu zu fügen.

Microsoft Server 2022 GPO: Zentraler Template Store

Setzt man eine Domäne frisch auf, dann gibt es keinen zentralen Store für Templates sondern alle Einstellungen werden aus "C:\Windows\PolicyDefinitions" gezogen. Möchte man weitere Templates, auch bekannt unter ADMX-Files, nutzen dann könnte man durchaus diese auch auf den lokalen Store packen, aber für z.B. mehrere Domaincontroller empfiehlt es sich einen zentralen Store zu nutzen und zwar

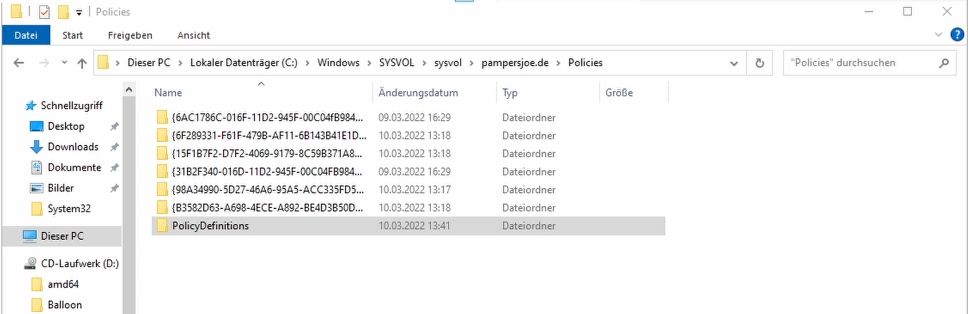

\\<domänenname>\sysvol\<domäne>\Policies\PolicyDefinitions

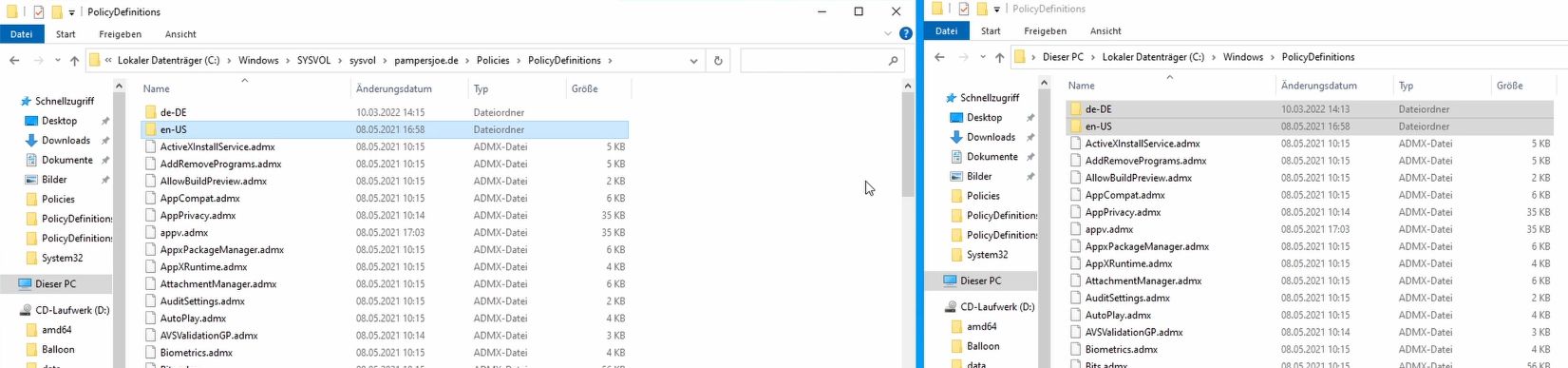

D.h. der Ordner PolicyDefinitions muss natürlich unter Polies angelegt werden. Tut Ihr das, dann verschwindden allerdings ALLE Templates unterhalbt von Administrative Vorlagen in einer GPO. Hierzu einfach die Templates von c:\windows\policydfinitions rüber kopieren. Wichtig! Immer die Language-Files mit kopieren für eure Sprache! Habt Ihr einen englischsprachigen DC (Domaincontroller), dann natürlich auch den en-US dazu!

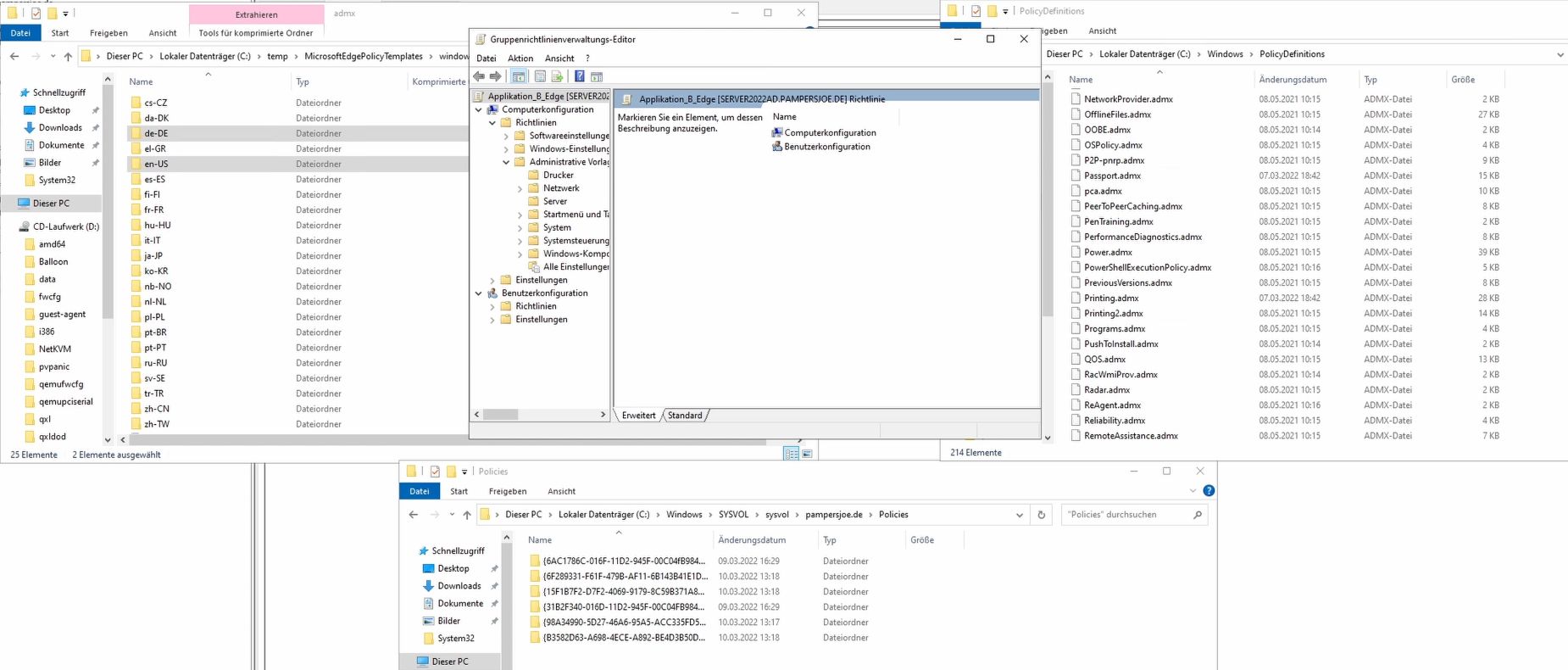

Im nachfolgenden Screenshot seht Ihr einmal den lokalen Store, den zentralen und AMDX-Files, die ich heruntergeladen habe für Edge Chromium. Weitere könnten z.B. sein für Office, für FIrefox, Chrome etc. etc.

WIe im Screenshot darüber zu sehen, fehlt für den zentralen Store der Ordner PolicyDefinitions, den wir im nachfolgenden Screenshot erstellt und im drauffolgenden Screenshot befüllt haben.

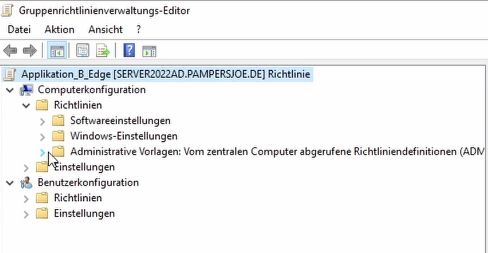

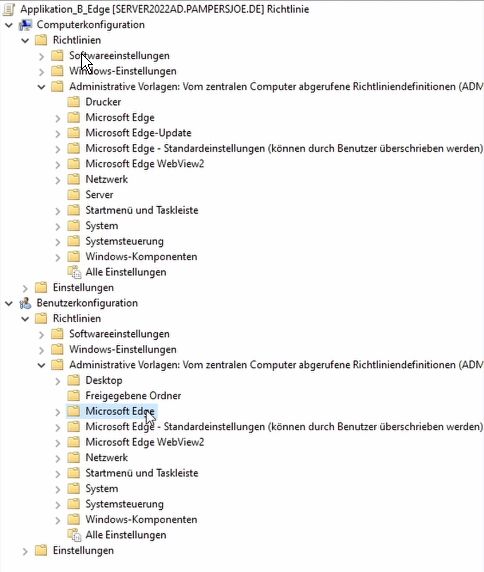

Wie man hier gut erkennen kann hinter "Administrative Vorlagen:", dass wir nun von lokalem Store auf "Vom zentralen Copmuter abgerufene Richtliniendefinitionen" umgestellt haben.

Und hier ein Screenshot, dass wir nun auch Edge mit Regeln versehen können für Computer- als auch Benutzerkonfigurationen

Microsoft Server 2022 GPO: Richtlinie erstellen und verknüpfen

Jetzt haben wir so viel über Richtlinien gesprochen, nun wollen wir doch auch mal eine erstellen ![]()

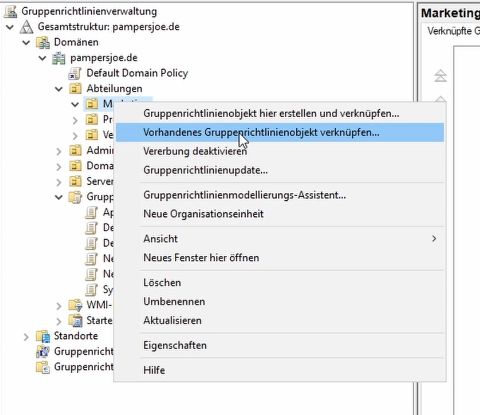

Hier habt ihr auch zwei Möglichkeiten, entweder Ihr navigiert euch auf Gruppenrichtlinienobjekte und z.B. mit einem rechten Mausklick und Neu eine neue GPO erstellen und anschließen wie im nachfolgenden Screenshot auf eine OU mit "Vorhandenes Gruppenrichtlinienobjekt verknüpften" ODER eins oben drüber "Gruppenrichtlinienobjekt hier erstellen und verknüfen" somit hättet Ihr einen Schritt gespart. Am Ende landet diese Richtlinie dennoch auch in Gruppenrichtlinienobjekten und kann natürlich auch an weitere OUs vernüpft werden.

Habt Ihr eine GPO erstellt, wie in meinem Beispiel die Edge-GPO, dann könnt Ihr diese natürlich, wie vorher gezeigt, gegenprüfen, ob diese angewandt wird.

Wie im oberen Screenshot schön zu sehen greift die Regel und wollen natürlich auch sehen, was ich darin konfiguriert habe, siehe nachfolgenden Screenshot.

Microsoft Server 2022 GPO: Vererbung deaktivieren und Regel Erzwingen

Zwei Punkte die sicherlich irgendwo irgendwann mal eine Daseinsberechtigungen hatten, genauso hasse ich diese auch und sehe selten einen Sinn und Zweck darin, wenn man sauber arbeitet und zwar ist die Rede von Vererbung deaktiveren und Regel Erzwingen.

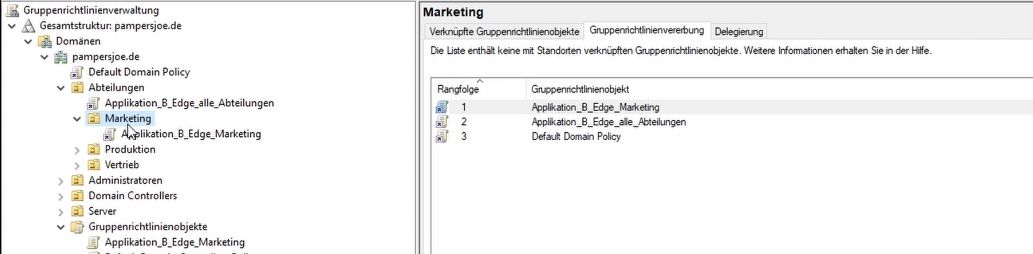

Schauen wir uns zunächst die "Gruppnrichtlinenvererbung" an, dann kann man schön erkenne, wenn nichts vorgegeben ist, dass die Regel in der untersten OU die niedrigeste Zahl und somit den Höchsten Rang hat. So wie also erwähnt LSDOU gewinnt die letze OU, selbst wenn OUs untereinander verschachtelt werden, gewinnt also auch hier immer die Letzte.

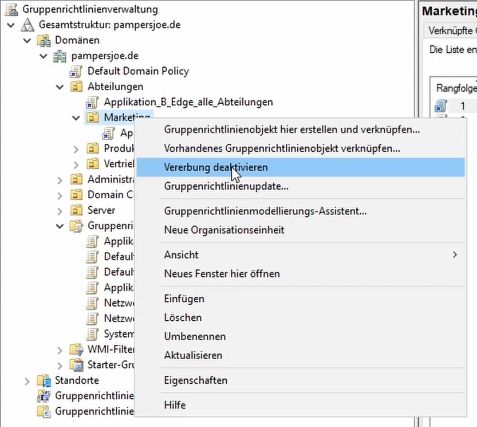

Angenommen wir deaktivieren die Vererbung, dann würde ein blaues Symbol an der OU erscheinen, ab welcher die Vererbung deaktiviert wird und KEINE Richtlinie davor würde greifen sondern erst wieder AB dieser OU.

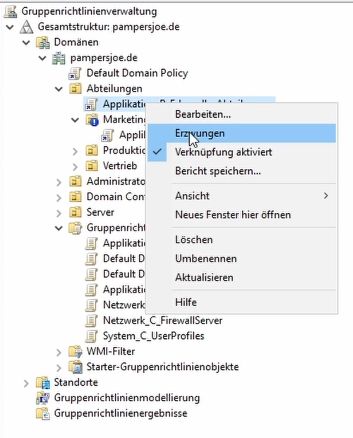

Wenn wir hingegen eine Regel erzwingen,

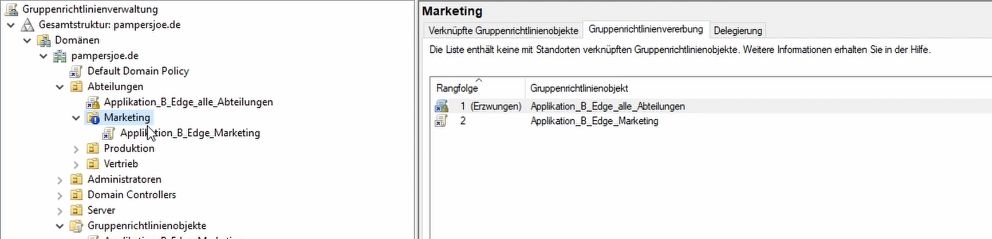

dann setzt diese Regel sich zum Einen über die Vererbung hinweg, siehe nachfolgenden Screenshot, denn hier fehlt z.B. die Default Domain Poliy, da Vererbung deaktviert aber die erzwungen Regel greift hier trotzumde UND (auch ohne deaktivierte Vererbung) greift hier dann nicht das LSDOU-Prinzip sondern die erzwungene Regel hat höchste Priorität, somit ist es egal, was in der letzten OU eingestellt wurde.

Wenn Ihr es bis hier her geschafft habt, prima und freut mich sehr. Wenn Ihr es auch verstanden und umsetzen könnt umso besser. ![]()

Mir hat es tierisch Spaß gemacht und die Reihe geht auch definitiv weiter. Dann euch viel Spaß beim Regelerstellen. ![]()