pfSense: Einblick in die Oberfläche

Nachdem wir die pfSense erst einmal betriebsbereit gemacht haben, schauen wir uns doch einfach mal die Oberfläche an ![]() und machen uns einmal etwas sicherer mit dem Umgang der pfSense.

und machen uns einmal etwas sicherer mit dem Umgang der pfSense.

Mir ist schon klar, dass Ihr euch das Menü selbst anschauen könnt, aber vllt. wird das ein oder anderer "etwas" klarer, wenn wir uns das Ganze einmal gemeinsam anschauen.

Allerdings kann und werde ich nicht auf absolut JEDEN Punkt des Menüs eingehen, da dies immer noch eine Anleitung für "Beginner" sein soll, aber auf das Meiste werde ich definitiv kurz eingehen und abschnittsweise die Menüpunkte gruppieren. Am Einfachsten, Ihr achtet auf das Menü in den Screenshots, bei welchem Punkt wir uns befinden. ![]()

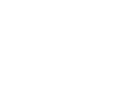

Dashboard

Im ersten Step befindet Ihr euch auf dem "Dashboard" nach der Anmeldung die im Default so ausschaut (nur vllt. nicht in "dark" ![]() )

)

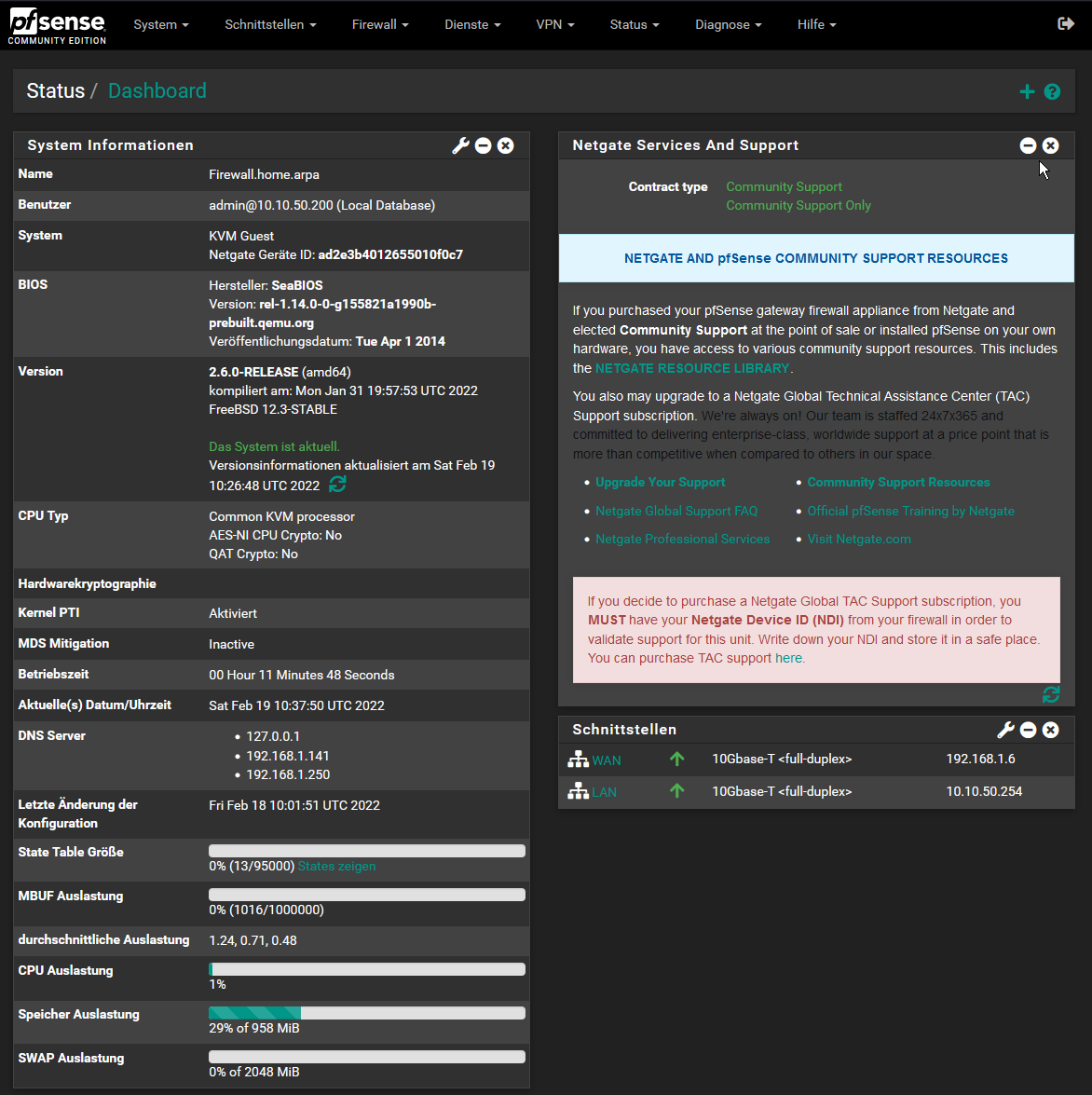

Natürlich könnt Ihr euch hier einmal austoben und das Dashboard nach euren Belieben umgestalten z.B. so:

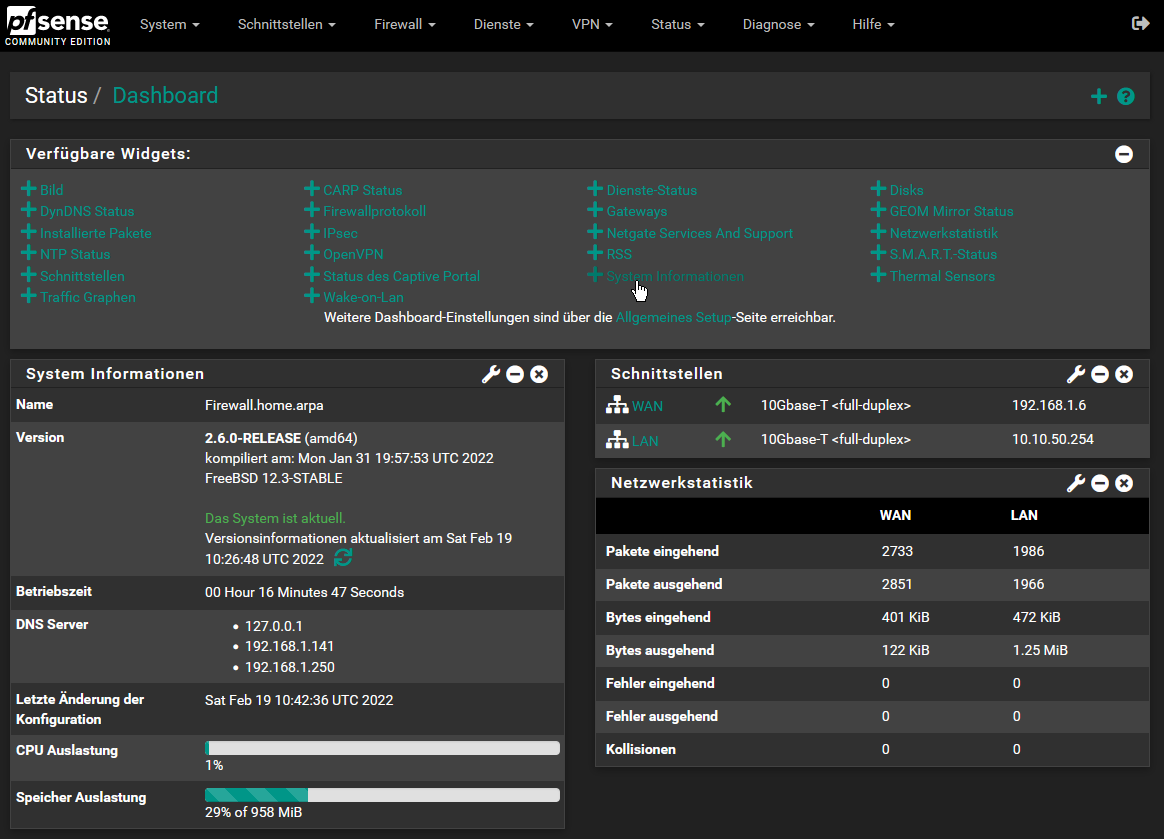

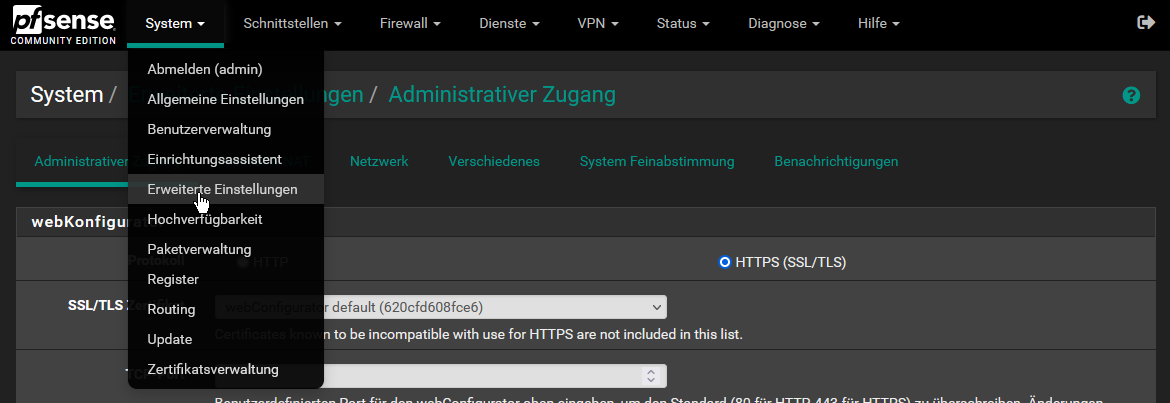

Menü System

Hierunter findet Ihr, man glaubt es kaum, alle Systemrelevanten Einstellungen.

Abmelden

Ich denke auf "Abmelden" muss ich jetzt nicht näher eingehen. ![]() spannender ist eher der Punkt

spannender ist eher der Punkt

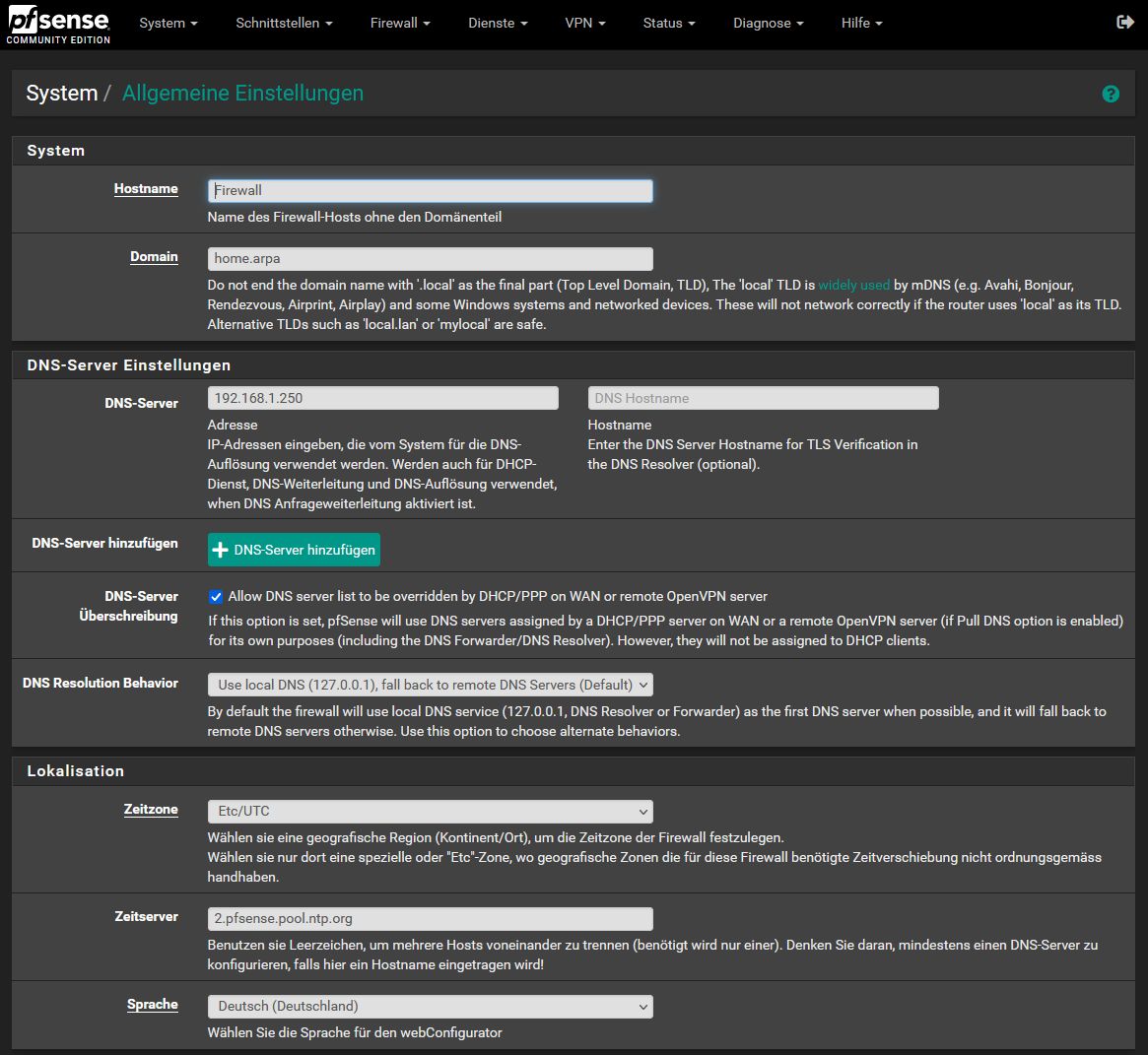

Allgemeine Einstellungen

Hier findet Ihr teilweise die Punkte wieder, die Ihr im Einrichtungsassistant angegeben habt, wie z.B. Hostname, Domain, DNS etc.

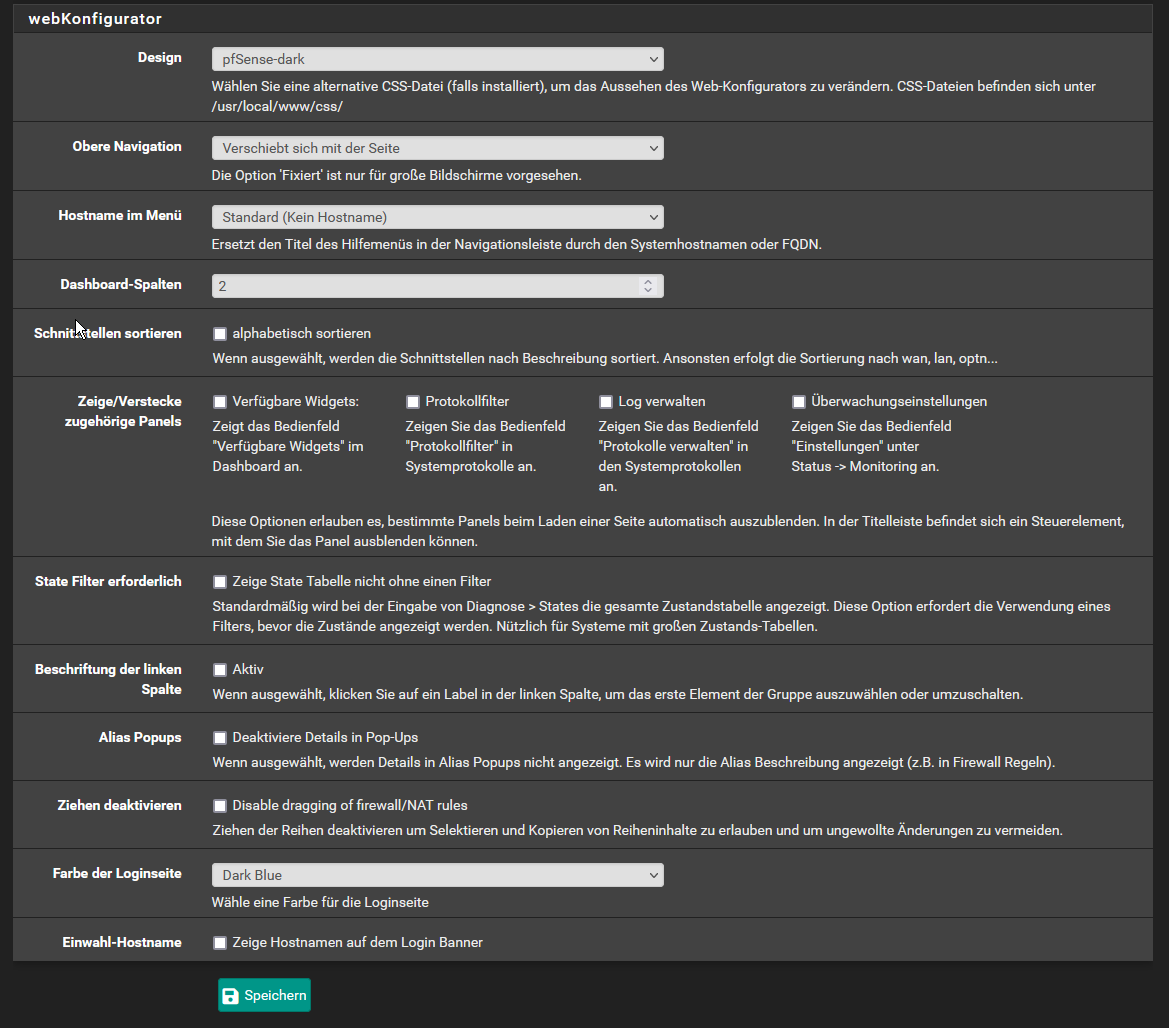

Im Video hatte ich das Ganze auch auf die dunkle Oberfläche eingestellt. Auch das findet Ihr unter diesem Menüpunkt.

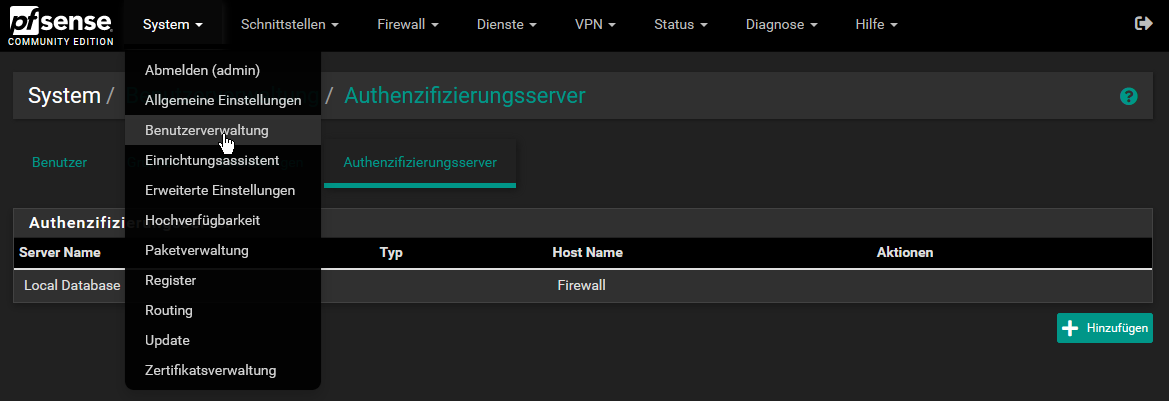

Benutzerverwaltung

Wie es der Name schon sagt, könnte Ihr hier weitere Nutzer anlegen, sogar in eine bestehende Nutzerverwaltung einbinden etc. Da ich das jetzt Zuhause nicht nutze und auch nicht benötige, da nur ich die Firewall verwalte, überspringe ich einfach mal diesen Punkt, aber hier könntet Ihr somit weitere Benutzer anlegen und reglementieren.

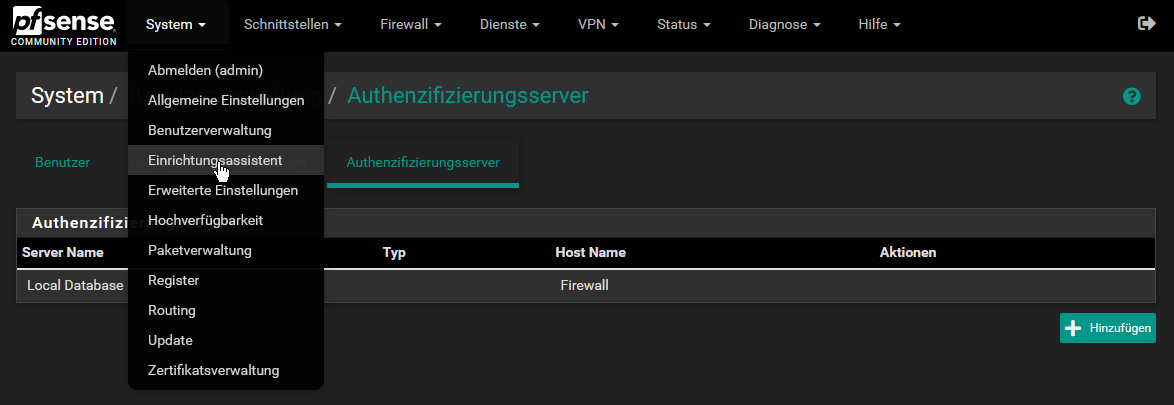

Einrichtungsassistenten

Soltet Ihr etwas verkonfiguriert haben und findet die Einstellungen in den Menüpunkten nicht mehr, dann könntet Ihr die Einrichtung hier erneut wiederholen.

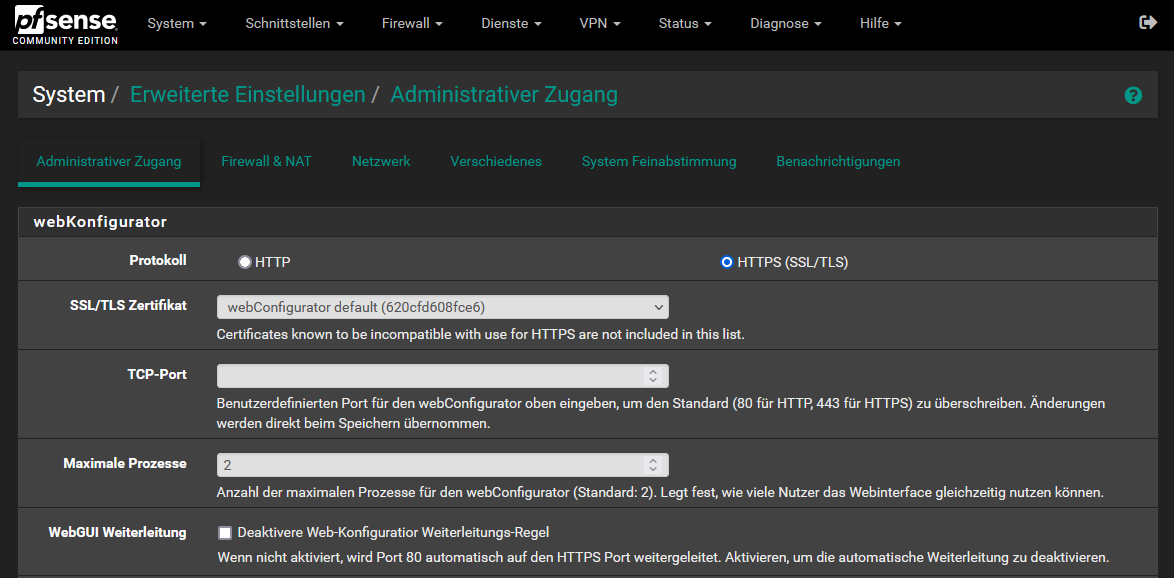

Erweiterte Einstellungen

Wer nervige Zertifikatswarnungen abstellen möchte, der könnte an dieser Stelle ein Zertifikat auswählen. Setzt natürlich voraus, dass Ihr welche habt! Lets Encrypt könnte hier helfen, aber später mehr dazu.

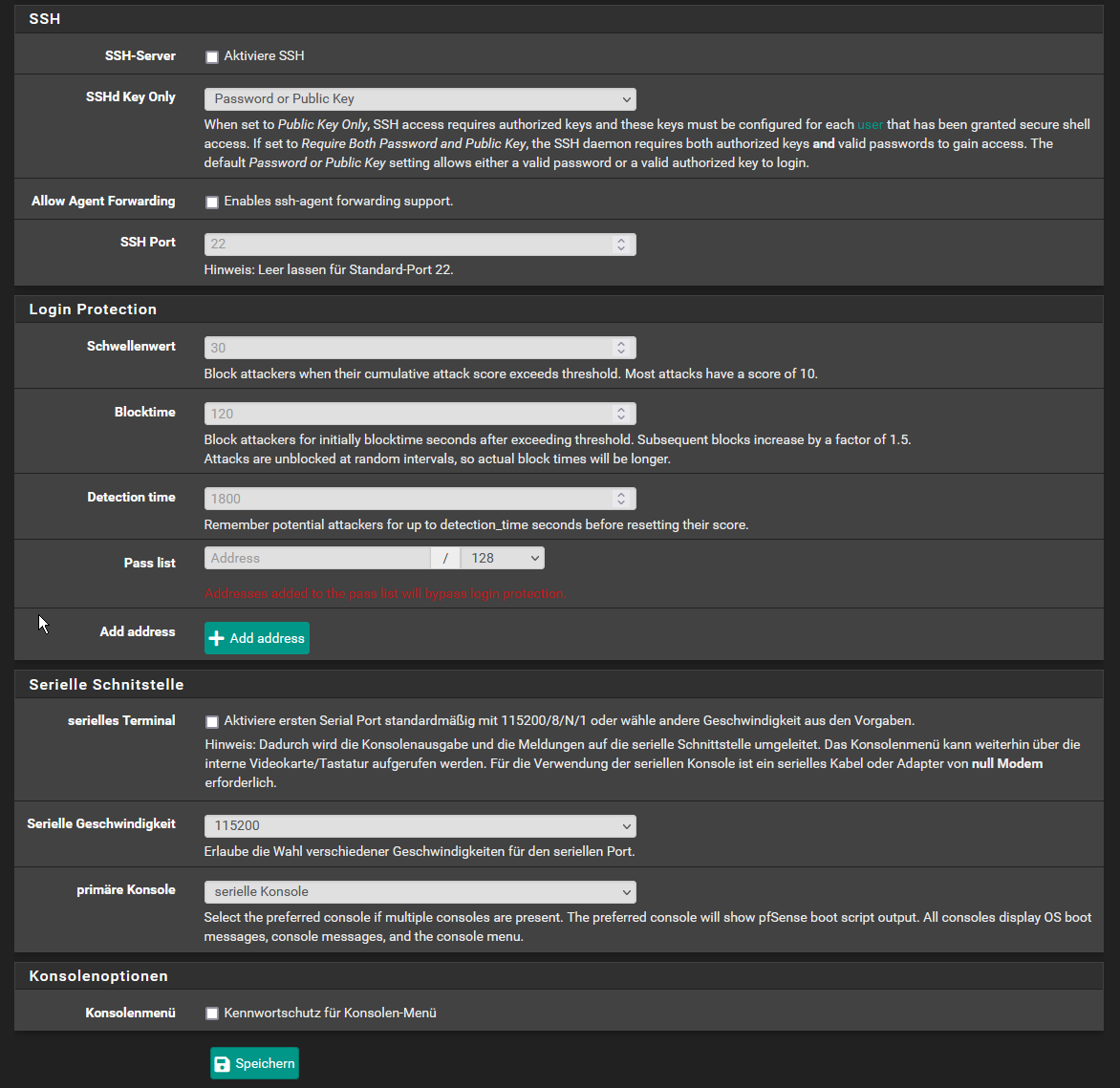

Darüber hinaus könnte für euch vllt. noch SSH interessant sein, wenn Ihr die Firewall z.B. auf einer Hardware-Firewall (z.B. Watchguard) installiert habt ohne Grafikkarte und maximal serielles Kabel möglich wäre, so könnte man anstatt seriell auf SSH zurück greifen für Einstellungen auf Consolen-Ebene.

Interessant ist vllt. auch noch, wie man mit Anmeldeversuchen umgeht. Das wäre der Punkt Login Protection. Ab wievielen Versuchen z.B. der Zugang blockiert wird. Oder einfach nur eine Liste von Adressen, die erlaubt sind etc.

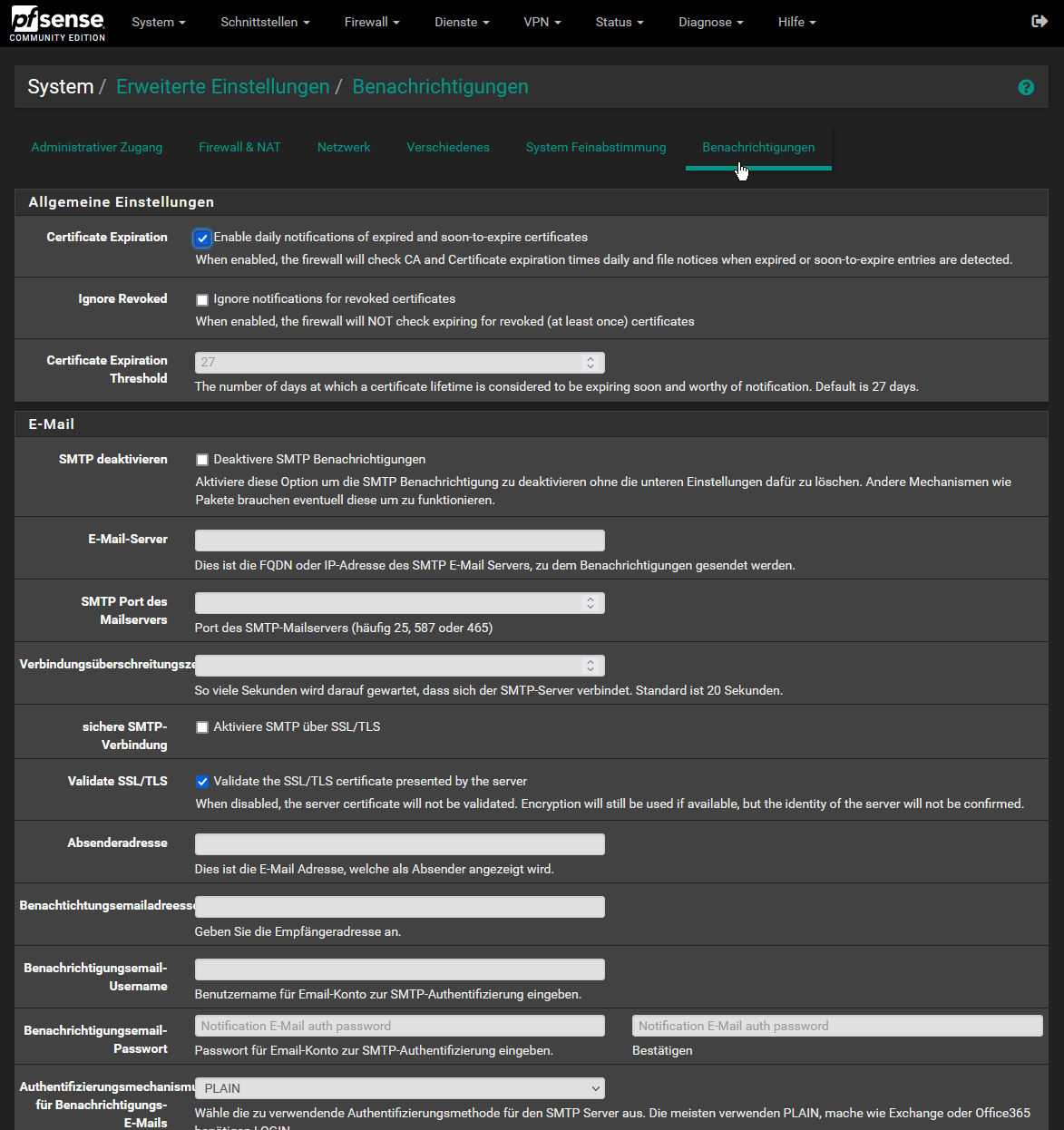

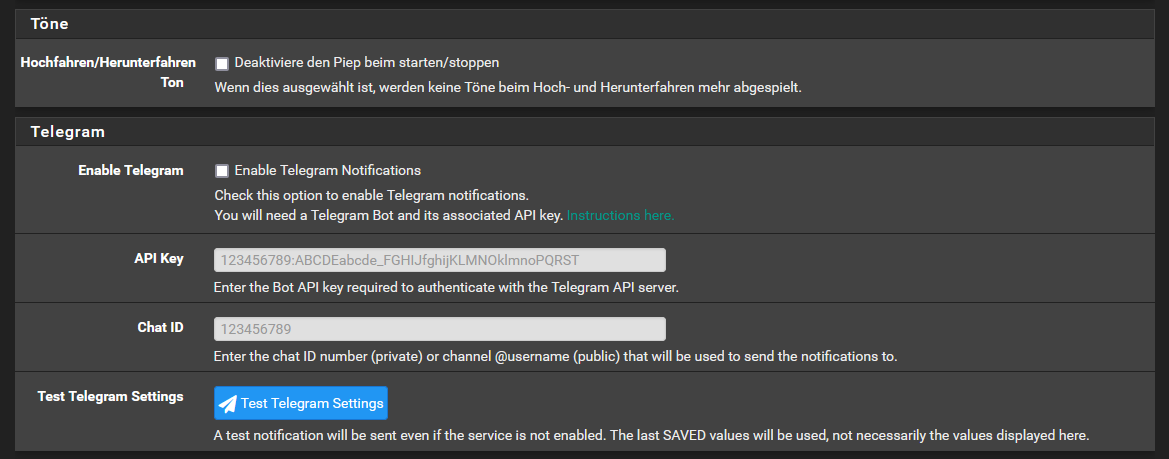

Unter "Erweiterte Einstellungen" findet Ihr direkt darunter weitere Tabs, hier finde ich besonders den Tab: Benachrichtigungen spannend, denn man kann sich nicht nur via Mail Benachrichtigungen schicken sondern auch Telegram. ich nutze selbst Telegram vor allem lieber als Whatsapp und hier wird nur Telegram angboten ![]()

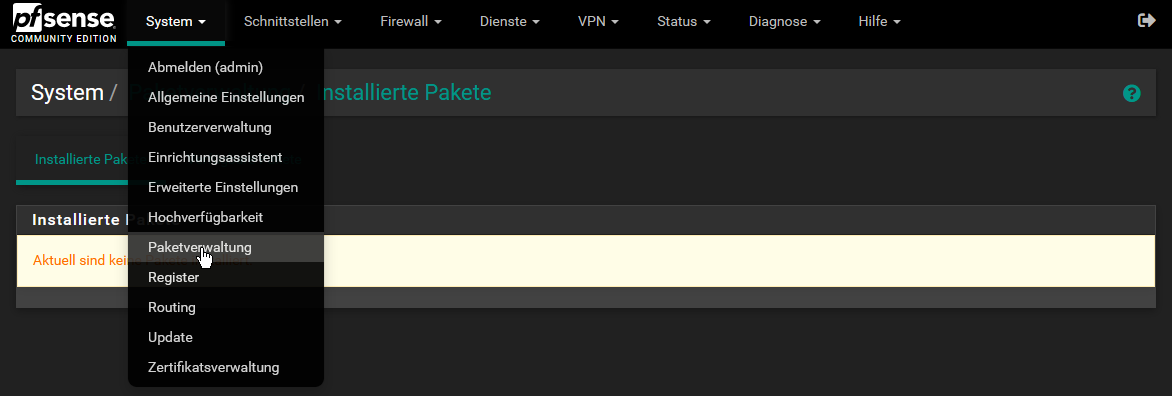

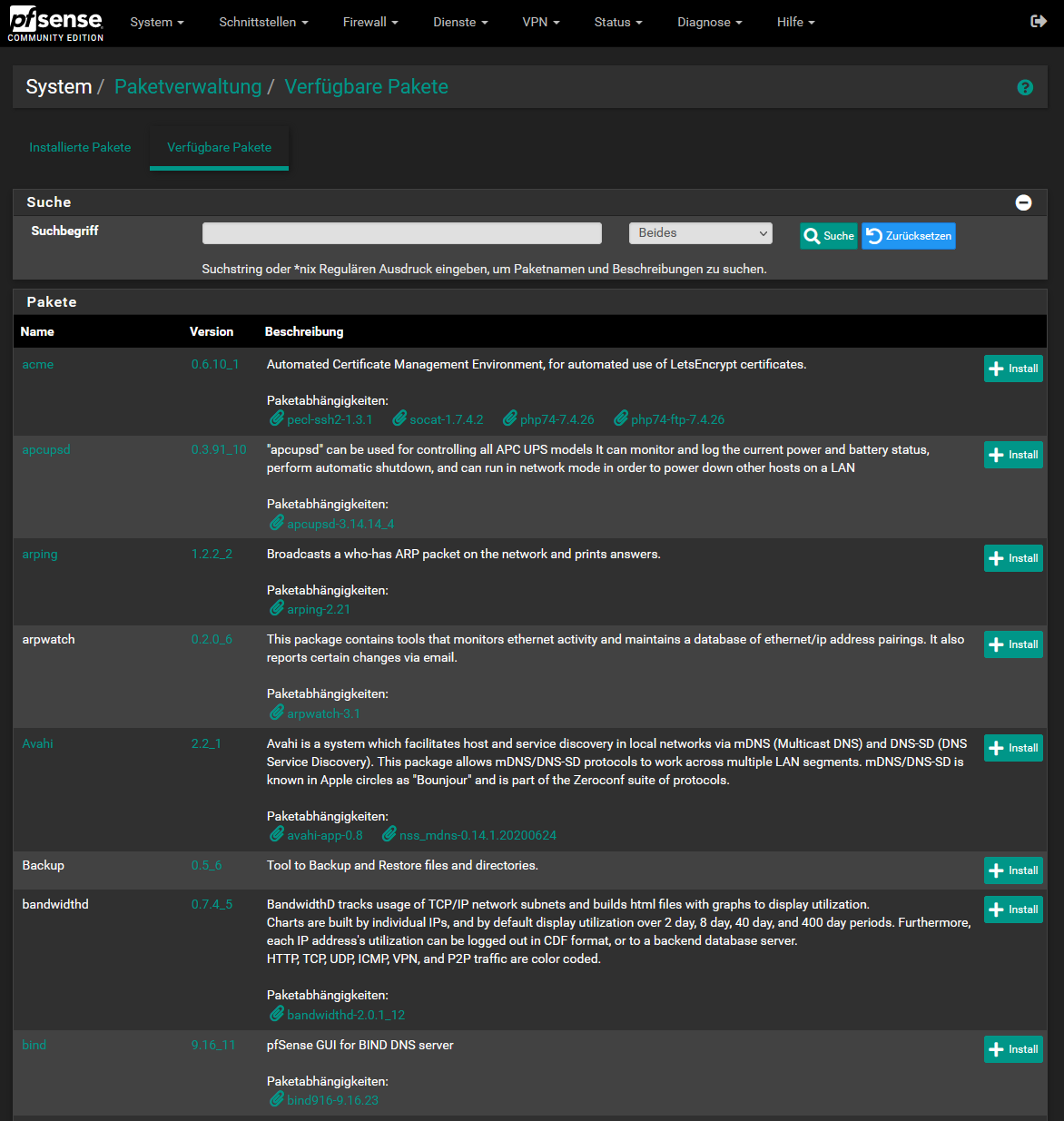

Paketverwaltung

Wer die Firewall einfach nur als reine Firewall nutzen möchte, benötigt natürlich keine weiteren Pakete. In meinem Fall nutze ich jedoch Lets Encrypt Zertifikate, die man von hier aus ausstellen lassen kann sowie den HA-Proxy. Das ersetzt für mich eine weitere Maschine (NGINX), den ich somit nicht benötige. Einfach das gewünschte Paket herunterladen. Für Lets Encrypt wäre es das erste Paket "acme". Auf die Konfiguration werde ich in einem anderen Video eingehen. Aber beide (Lets Encrypt & HA-Proxy) könntet Ihr z.B. vorgeschaltet vor eurer Cloud, Exchange etc. betreiben. Funktioniert bei mir einwandfrei.

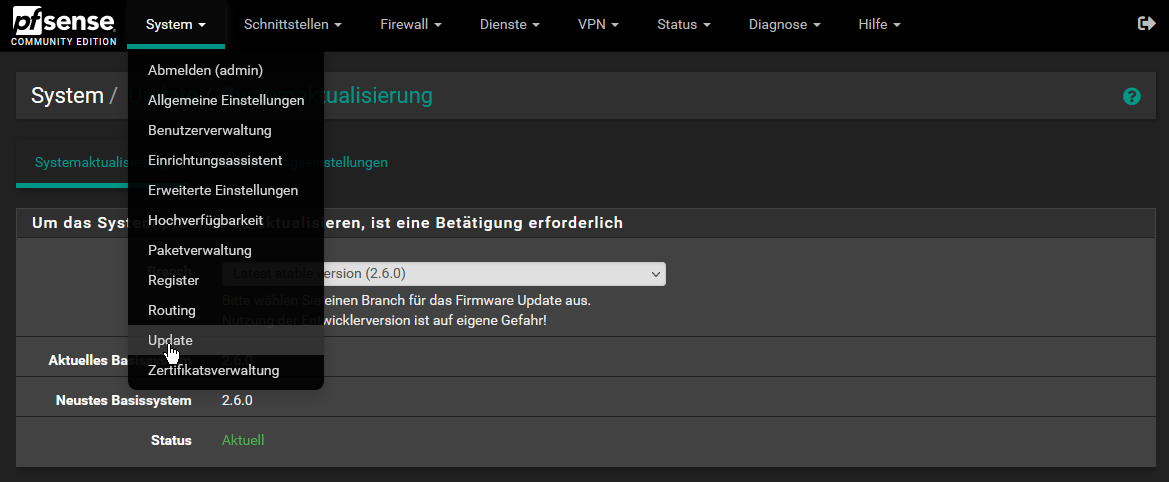

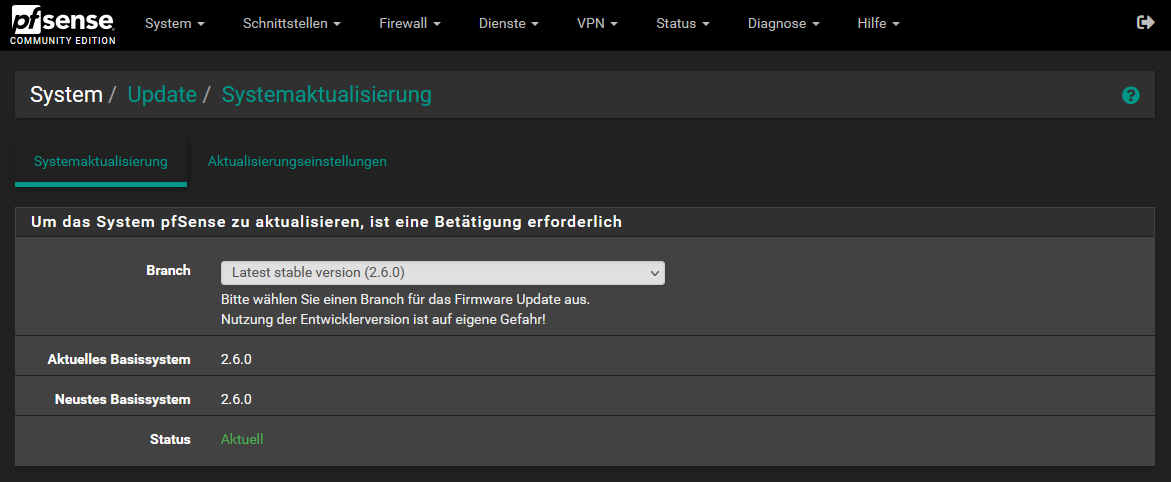

Update

Ich denke der Punkt sollte auch selbsterklärend sein.

Und der Punkt darunter: Zertifikatsverwaltung wird vor allem dann spannend, wenn wir mit LetsEncrypt arbeiten.

Menü - Schnittstellen

Hier gibt es zum Glück nicht viele Punkte. Interessant sind hier primär die Netzwerkkarten/Interfaces. Für den Heimgebrauch ist vllt. noch der Punkt VLANs und LAGG's interessant. VLANs löse ich jedoch über den HyperVisor (Proxmox) und sofern ich es irgendwann benötigen würde die LAGG's natürlich auch. Die letzten beiden Punkt sind wohl eher bei einer Hardware- und nicht bei einer virutellen Appliance interessant. (LAGG = zusammenschluss mehrer Netzwerkkarten zu einer).

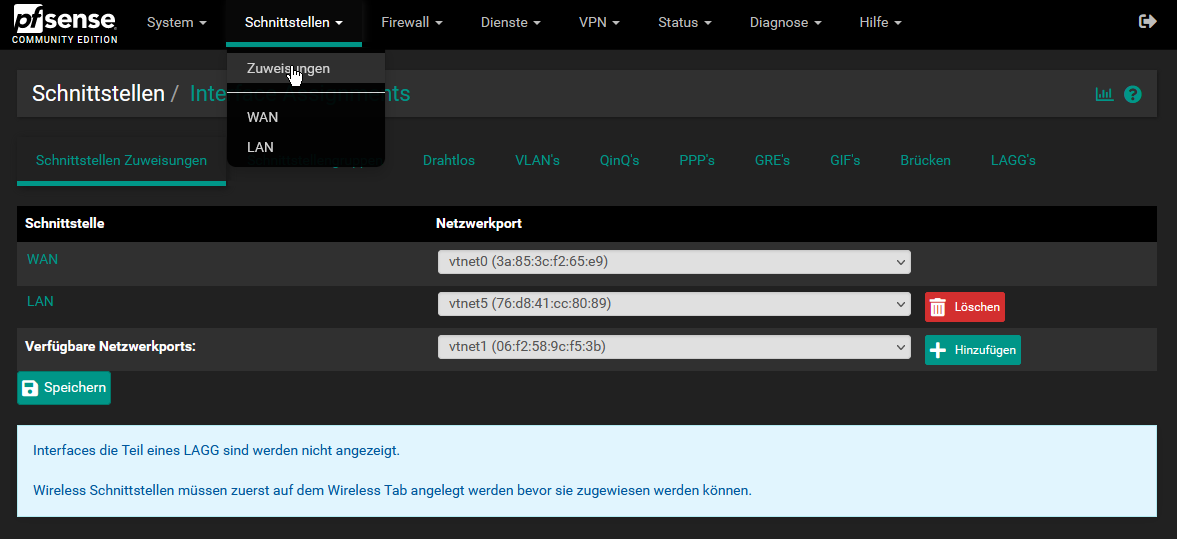

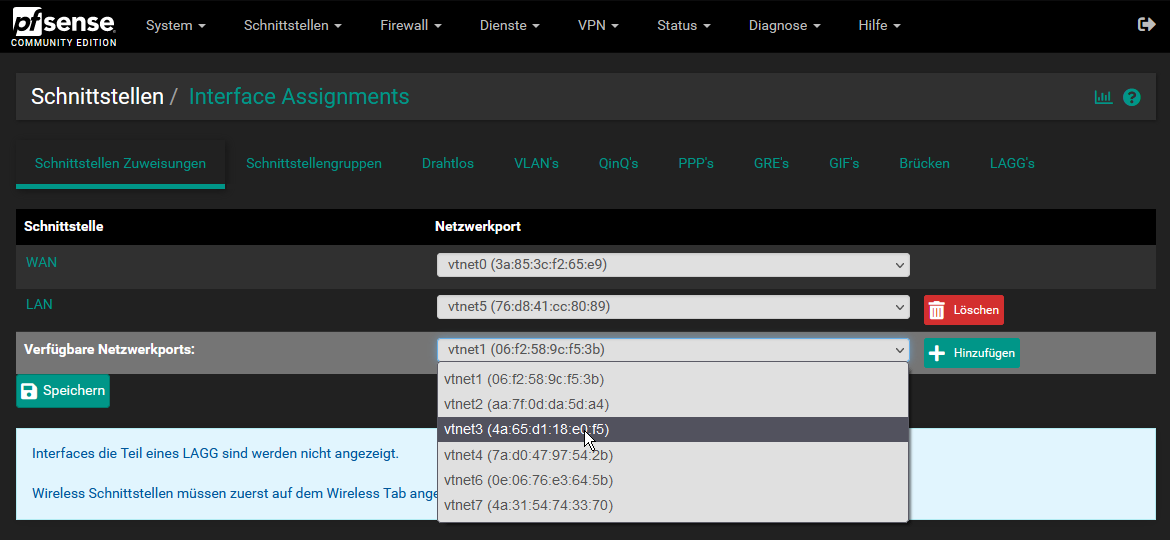

Zuweisungen

Hier könnt Ihr noch nicht zugewiesene/ungenutzte Netzwerkkarten einbinden. Hier einfach auf "Hinzufügen" klicken und im Dropdown die noch verfügbaren Netzwerkkarten auswählen. Wer die Reihe verfolgt hat und oder sogar nachbaut, der hat bisher wie ich nur vtnet0 und vtnet5 eingebunden und somit sind die restlichen noch frei, siehe Screenshot.

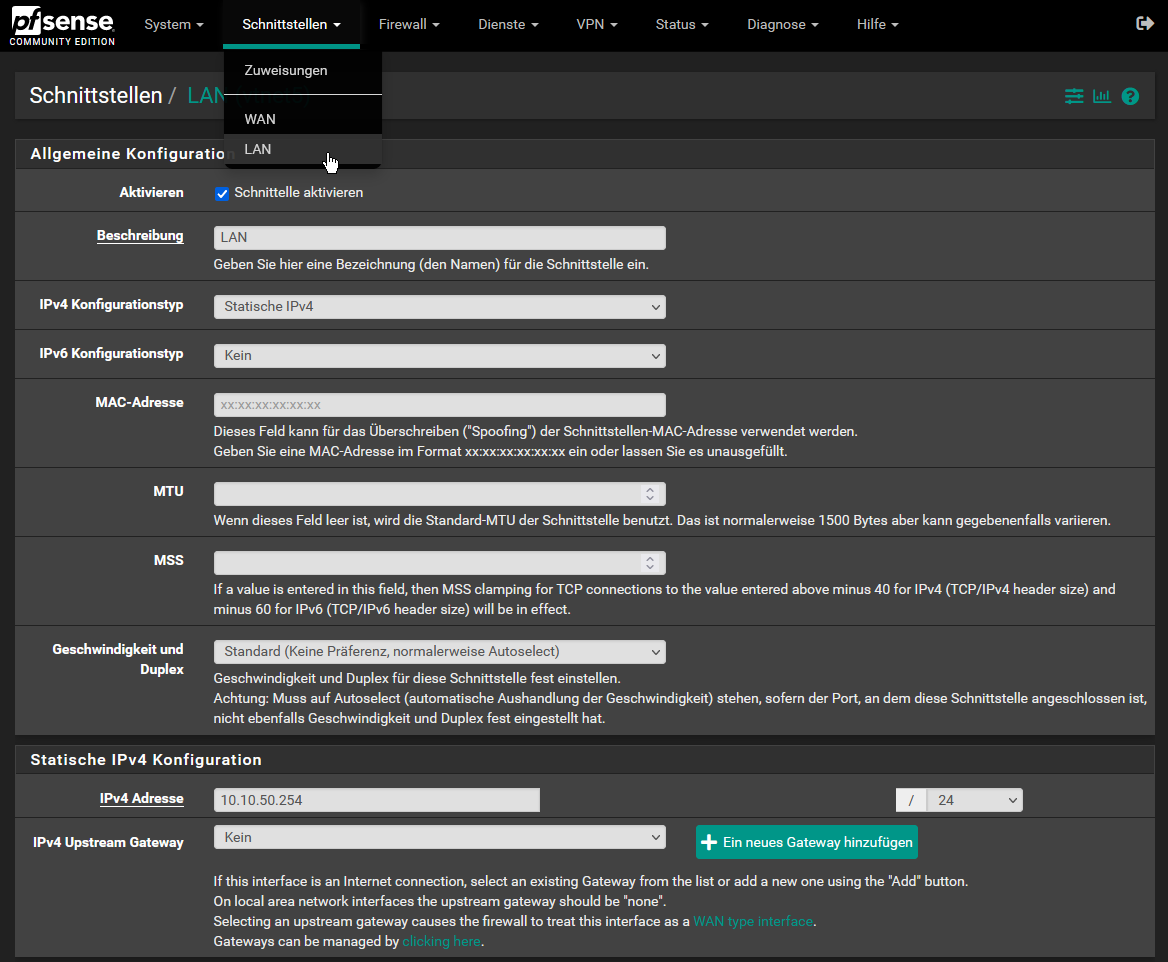

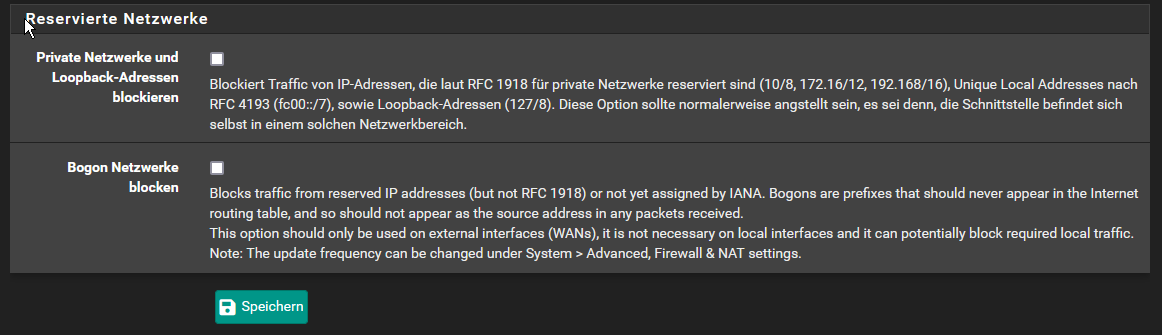

Ich werde den Punkt "LAN" jetzt nicht gesondert darstellen, denn dieser muss nicht zwingend so bei euch heißen, denn das ist einfach nur eine Netzwerkkarte und deren Name, LAN könnte auch irgend einen anderen Namen haben. Um es abzukürzen, das ist somit die "Netzwerkschnittstelle". Ein Klick auf LAN (oder welche Netzwerkschnittstelle auch immer) bekommt Ihr nachfolgende Ansicht. In diesem Beispiel haben wir z.B. der LAN-Schnittstelle die IP 10.10.50.254 geben. Dadurch, dass unten die Checkboxen NICHT angehakt sind, können wir die Firewall aus diesem Netz konfigurieren.

Menü - Firewall

Unter diesem Menüpunkt, werdet Ihr sicher sehr viel Zeit verbrigen, vor allem wenn Ihr mehrere Netz habt ![]() Kurz gesagt, hier legt Ihr Netzwerkobjekte an und bestimmt entsprechende Regelwerke, wie der Traffic laufen soll.

Kurz gesagt, hier legt Ihr Netzwerkobjekte an und bestimmt entsprechende Regelwerke, wie der Traffic laufen soll.

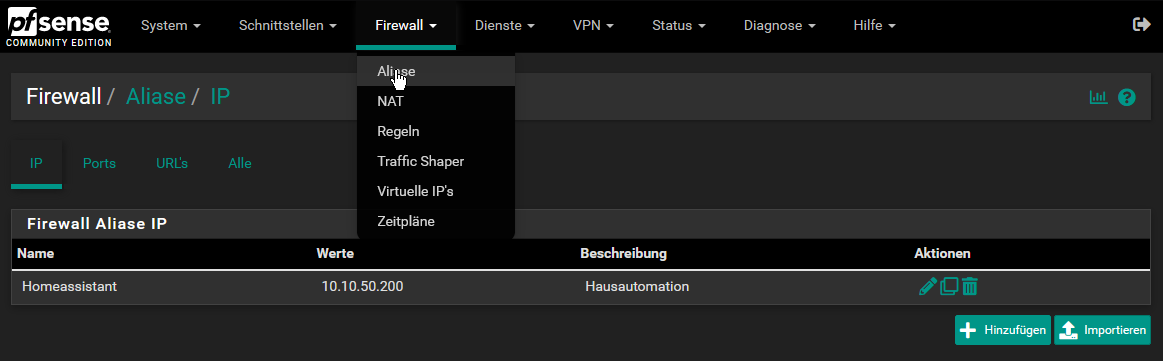

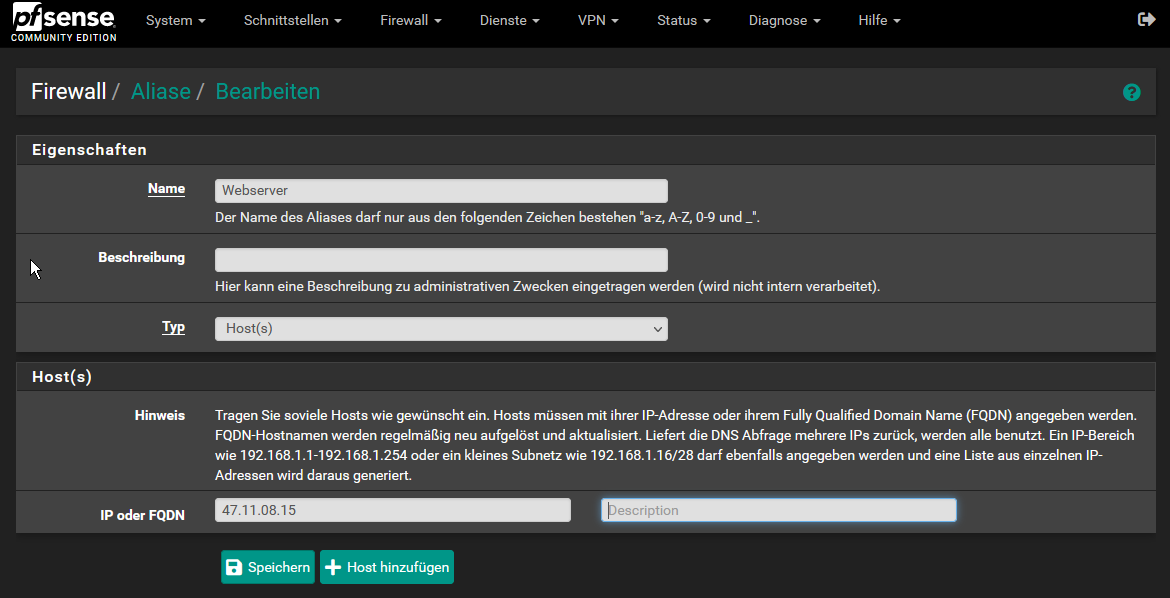

Aliase

Hierunter könnt und vor allem "solltet" Ihr eure Netzwerkobjekte anlegen. Was genau meine ich damit? Wollt Ihr in der Firewall eine Regel anlegen, dann könntet Ihr das sicher auch "ohne" Aliase erledigen z.B. "Erlaubt wird, dass der Webserver mit IP 047.011.008.015 in das Netz xyz darf"

ABER dann steht eben im Regelwerk nur die IP. Gerade bei größeren Netzen kann man sehr schnell die Übersicht verlieren. Ein Alias dafür wäre PC zu IP (ähnlich dem DNS) z.B. Alias "Webserver" = "047.011.008.015" somit würdet Ihr in der Regel später "Erlaubt wird, dass der PC mit Aliasname in das Netz xyz darf".

Ein Name ist am Ende doch einfacher zu merken, wie eine IP. Natürlich könnt Ihr Aliase auch für Netzabschnitte (von - bis) hinterlegen oder auch Ports etc.

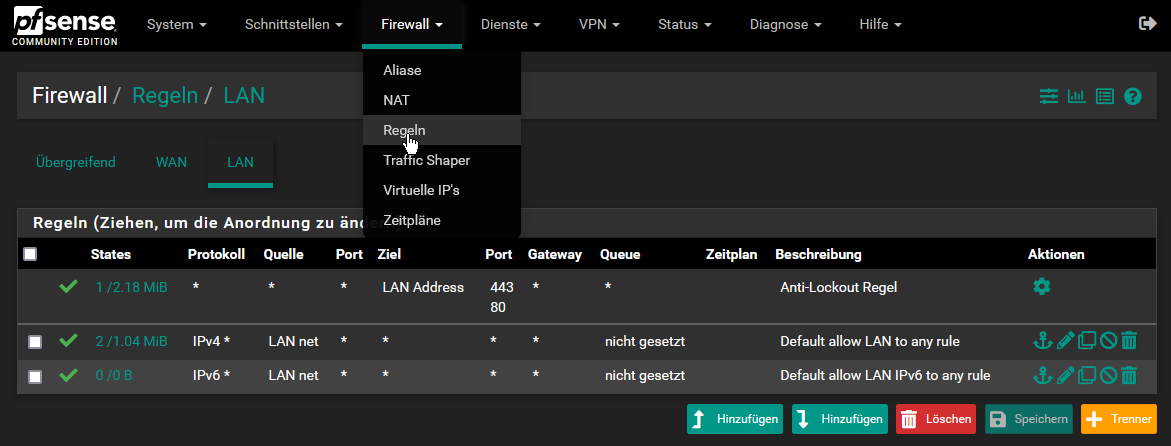

Regeln

Regeln sind so ziemlich das Herz der Firwall. Hier hinterlegt Ihr Regelwerke, von wo bis wohin der Traffic fließen darf oder auch nicht.

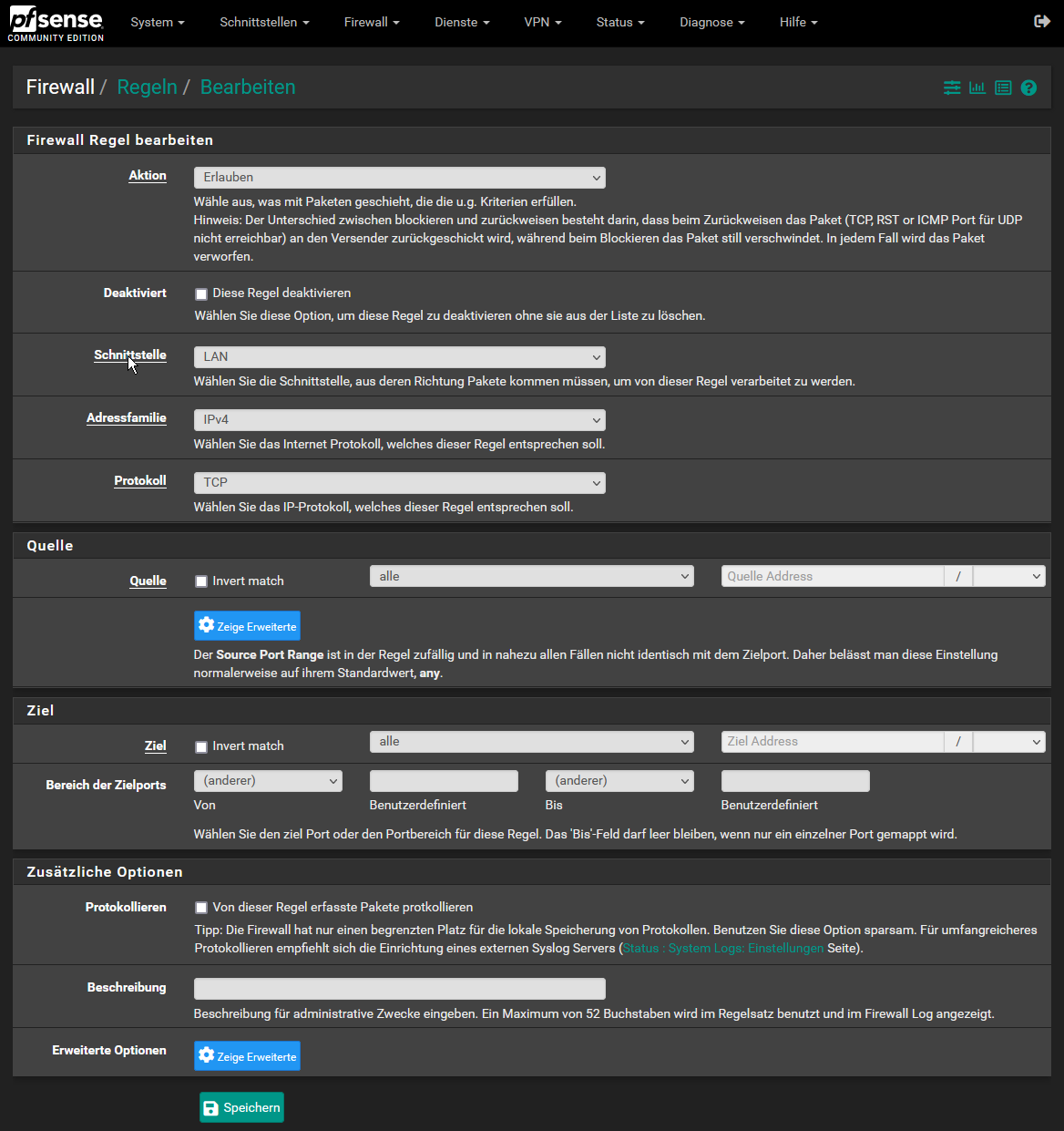

Fügt Ihr eine neue Regel hinzu, dann sieht die Maske erst einmal so aus. Oben die Aktion, ob Ihr etwas erlauben oder verbieten wollt. Einige Punkte sind sicher selbsterklärend jedoch könnt Ihr unter Quelle oder Ziel die zuvor angelegten Aliase nutzen!

Ich überspringe mal Traffic Shaper und Virtuelle IP's da diese sicher kaum bis keiner Anwendung im Heimgebrauch finden.

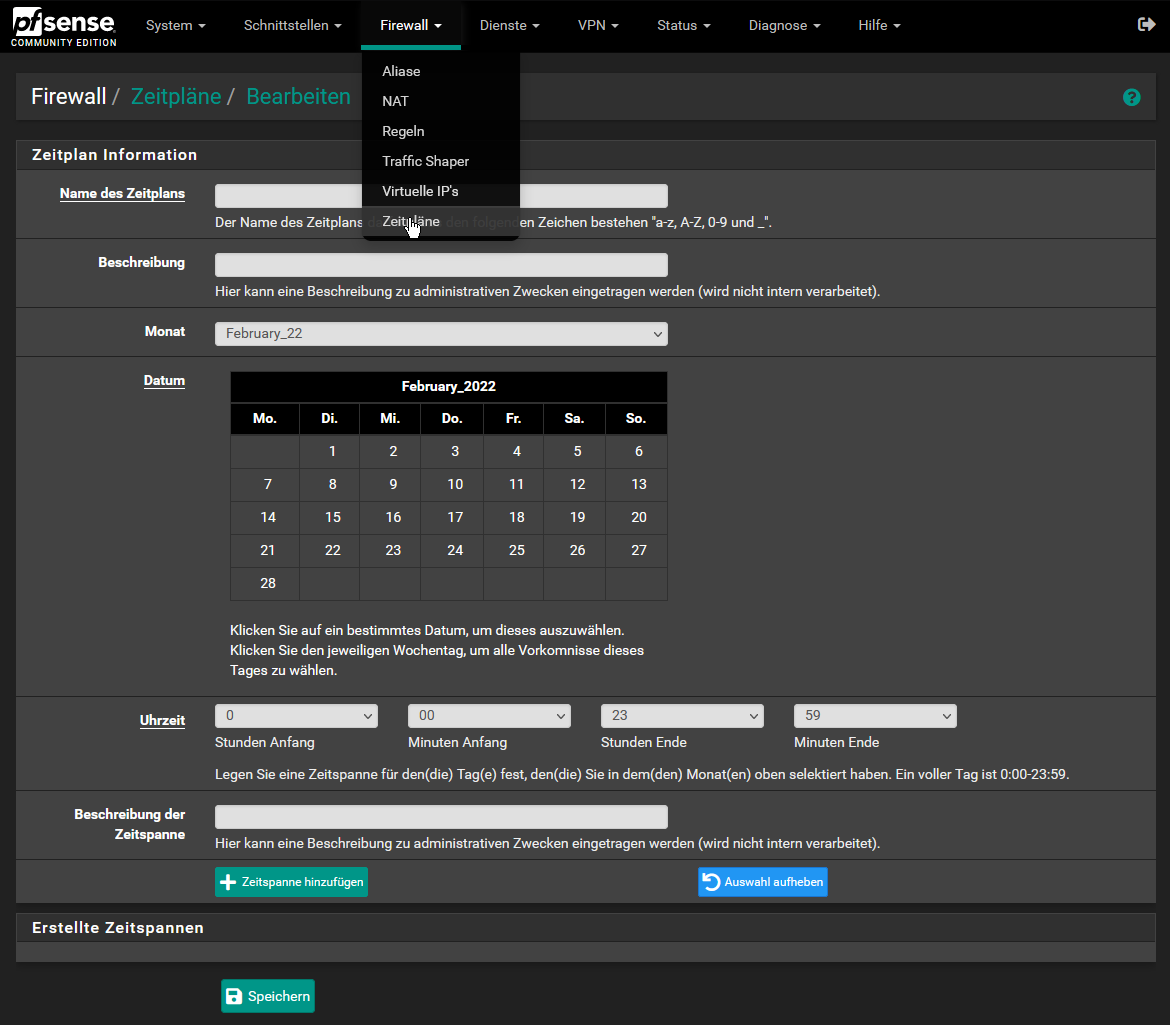

Zeitpläne

Auch wenn ich das selbst (noch) nicht verwende, so könnte dieser Punkt sicher doch irgendwo interessant sein für Leute mit Kinder oder dergleichen, die zu einem vordefinierten Zeitpunkt das Internet erlauben, ohne dass man selbst ständig das Internet freigeben muss oder nicht. Ein vordefinierter Zeitraum wird dann in der entsprechenden Firewallregel hinterlegt.

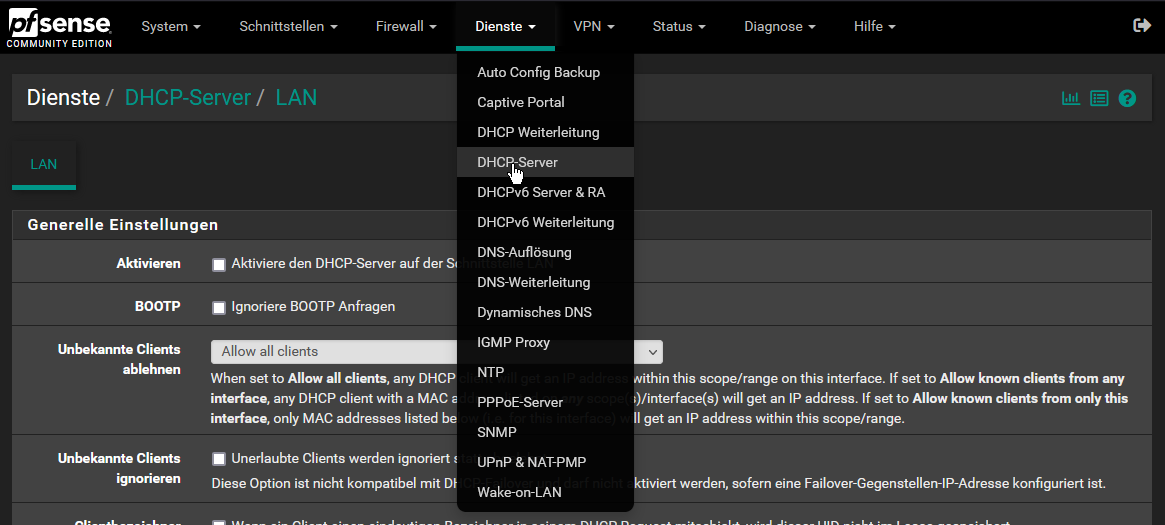

Menü - Dienste

Ich denke, der Name sagt schon vieles aus. ![]()

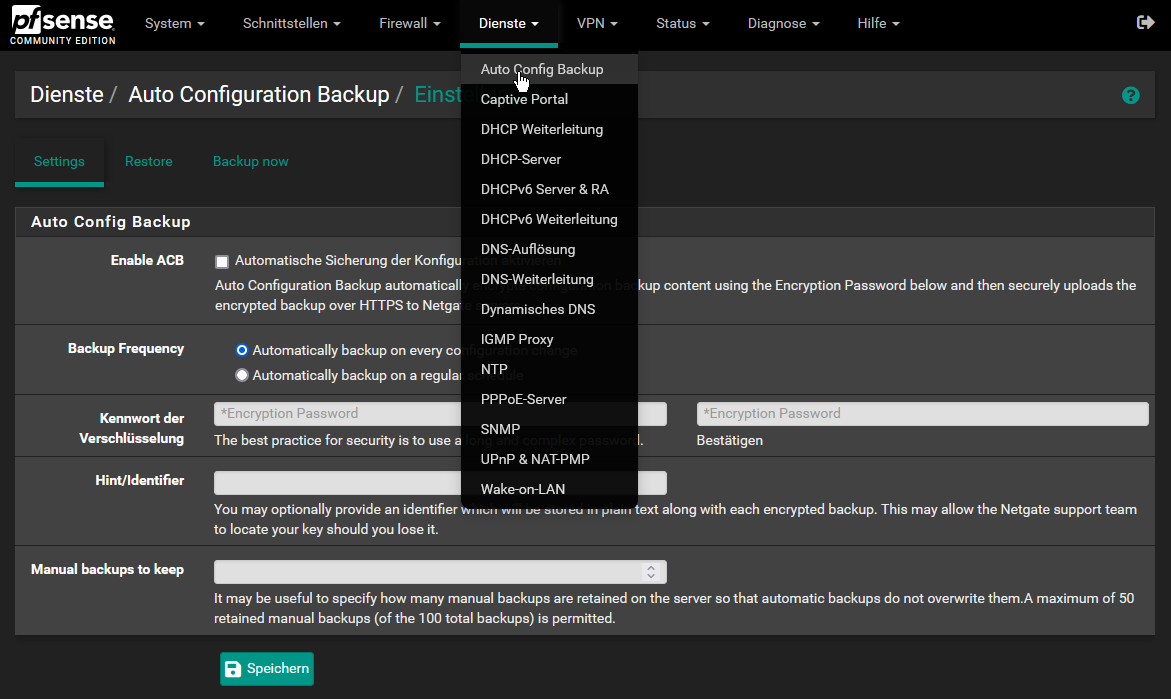

Auto Config Backup

Auch wenn ich es selbst nicht nutze, da ich mit Backups vom Proxmox arbeite oder manuell ein Backup mache, so könnte man dennoch hier z.B. hinterlegen, dass bei jeder Änderung ein Backup automatisch erstellt wird.

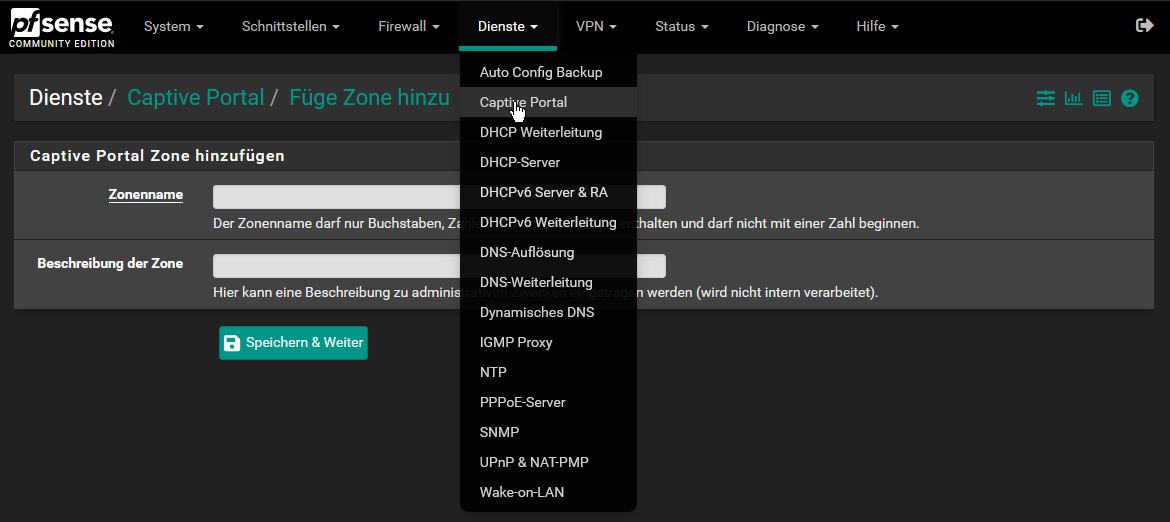

Captive Portal

Kurze Erläuterung: Ein Captive Portal ist eine Seite, die Gäste sehen, wenn sie versuchen, eine Verbindung zu dem (WLAN)-Netzwerk eures Access Points herzustellen. Ihr kennt das sicher aus z.B. Krankenhäusern. Hier kann man gegen eine Gebühr WLAN buchen. Möchte man dies nutzen, dann bekommt man meist ein (Voucher) Schreiben mit, auf welchem beschrieben ist auf welchen Netzwerknamen Ihr euch verbinden müsst. Tut Ihr das, werdet Ihr in der Regel umgeleitet auf deine URL/Seite bei der z.B. Zugangsdaten hinterlegt werden müssen (steht meist mit auf dem Schreiben), erst dann ist es euch erlaubt über deren WLAN zu surfen. Das wird dann z.B. auch zeitlich begrenzt, sprich Ihr kauft euch ein Paar Stunden WLAN ein. Die pfSense unterstützt diese Funktionalität ebenfalls.

DHCP-Server

Ich denke die meisten werden wissen, was ein DHCP Server ist. Kurzfassung, er vergibt in seinem Netz entsprechend eine IP in der vordefinierten Range. Hier könnt Ihr ihn aktivieren und könnt entscheiden, auf welcher Schnittstelle Ihr DHCP nutzen möchtet.

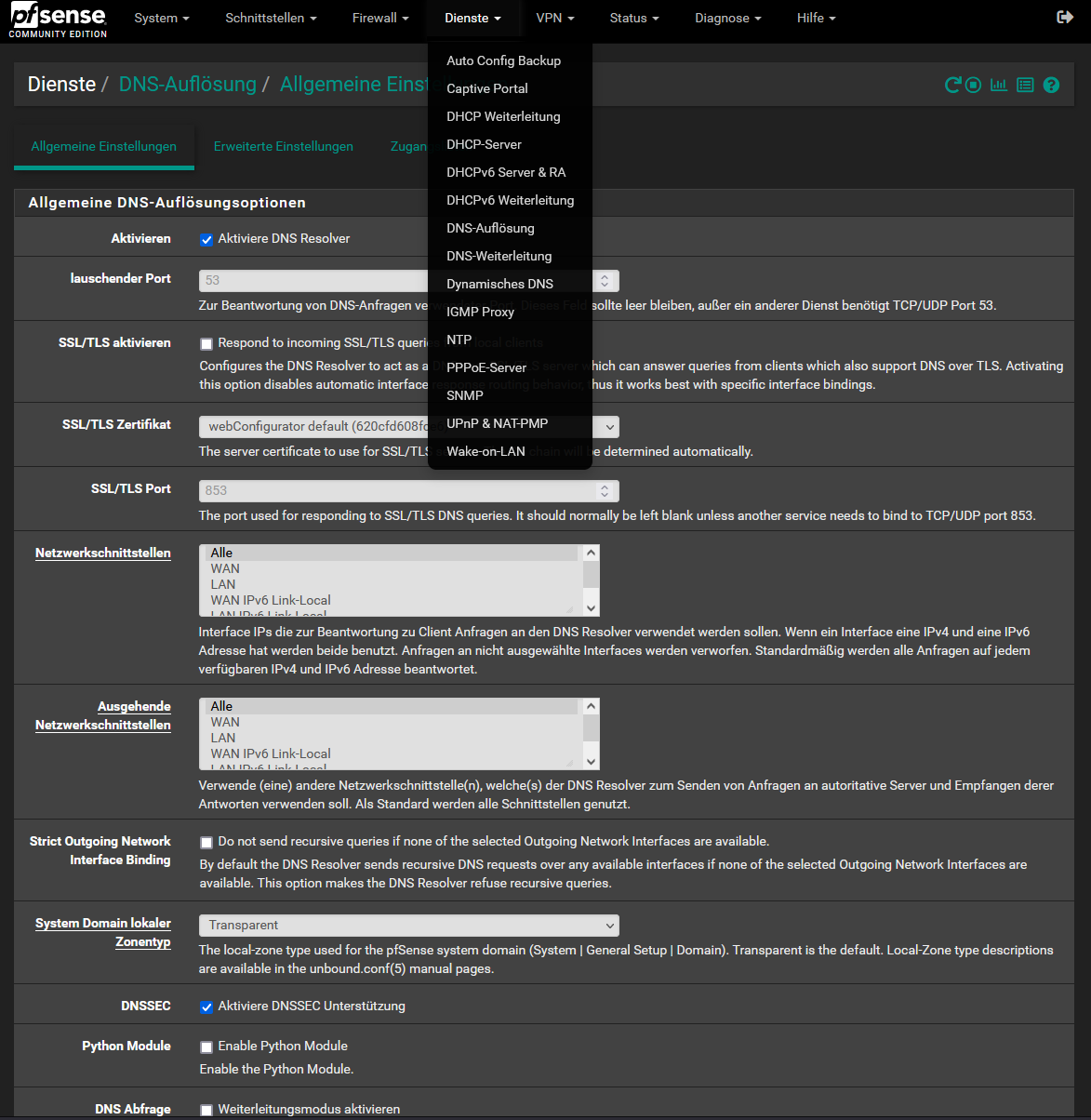

DNS-Auflösung

Hier werdet Ihr sicher nicht wirklich etwas einstellen müssen, aber kurz erklärt. Die pfSense spielt (sofern in DHCP-Bereich nichts anderes hinterlegt) für euch den DNS-Server wobei Sie selbst kein DNS macht sondern weiterreicht an den hinterlegten DNS (in der Homelabreihe haben wir mein Fritzbox hinterlegt, die es natürlich auch nur weiterreicht z.B. euren Provider etc.. Wer die pfSense selbst als DNS nutzen möchte, der müsste das Paket bind9 installieren. Würde ich aber an der Stelle nicht tun. Ihr könntet jedoch PiHole gesondert installieren und dieses als DNS hinterlegen. Somit hättet Ihr auch gleich lästige Werbung los. Dazu wird in einem weiteren Homelabvideo darauf eingegangen.

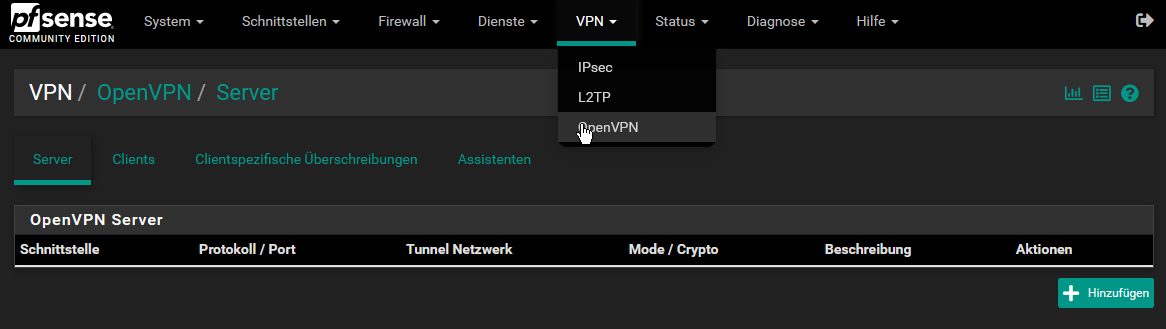

Menü - VPN

Vermutlich wissen die meisten schon, was VPN ist (Virutelles Privates Netz). Ihr simuliert so zusagen, wie wenn Ihr euch aus der Ferne trotzdem im gleichen Netz befindet z.B. Ihr seid unterwegs und wählt euch Zuhause ein. Vorinstalliert beinhaltet die Firewall z.B. schon OpenVPN. Man unterscheidet hier z.B. Client zu Server oder Site2Site. Client wäre z.B. ein Laptop mit dem Ihr im Aussendienst seid oder eben an irgend einem anderen Ort mit Internet und wählt euch in der Firma bzw. Zuhause ein. Alternativ könntet Ihr natürlich mit einem zweiten OpenVPN-Server eine dauerhafte Verbindung aufbauen. Bei Firmen können so z.B. Standorte untereinander verbunden werden. Für den Heimgebrauch könnte ich mir vorstellen, dass Ihr bei euren Eltern oder wo auch immer eine zweite pfSense installiert, da diese vllt. nicht so IT-Affin sind und Ihr sie so unterstützen könnt.

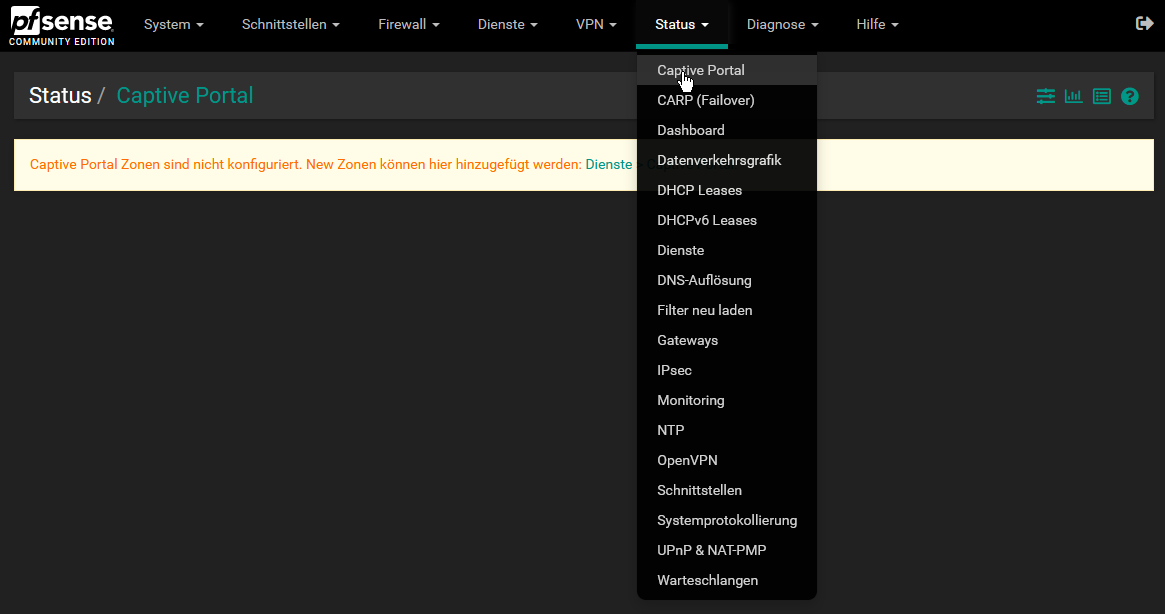

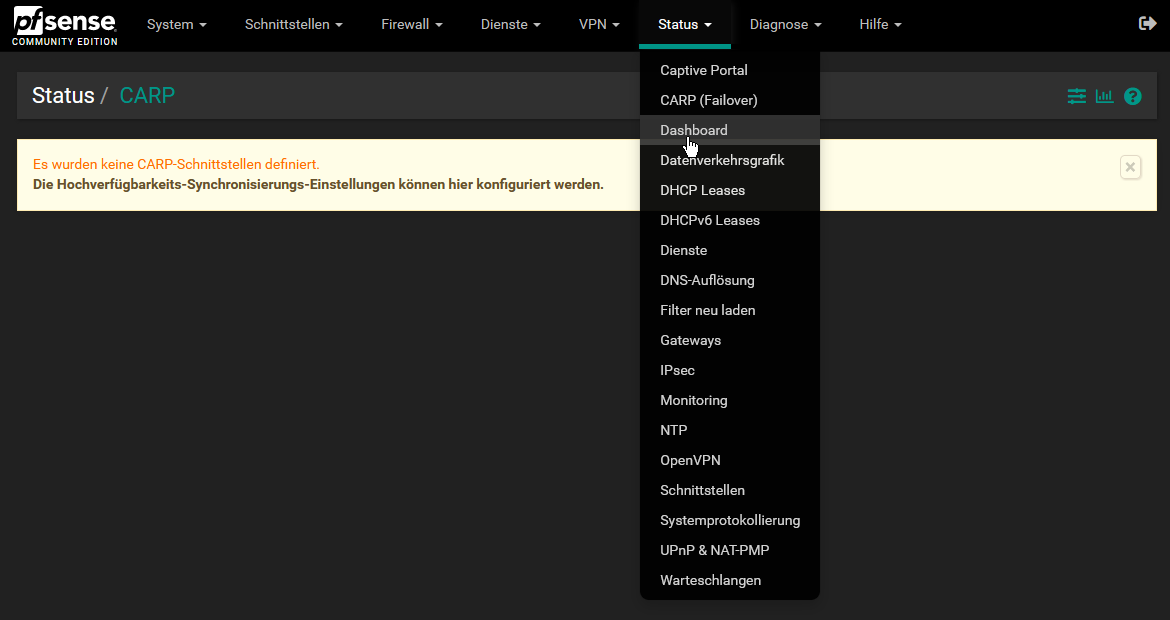

Menü - Status

Captive Portal

Sofern Ihr Captive Portal nutzt, könntet Ihr den entsprechenden Status einsehen z.B. verbundene Clients etc.

Dashboad

Hier würdet ihr wieder an den Anfang kommen, wie wenn Ihr euch frisch einwählt.

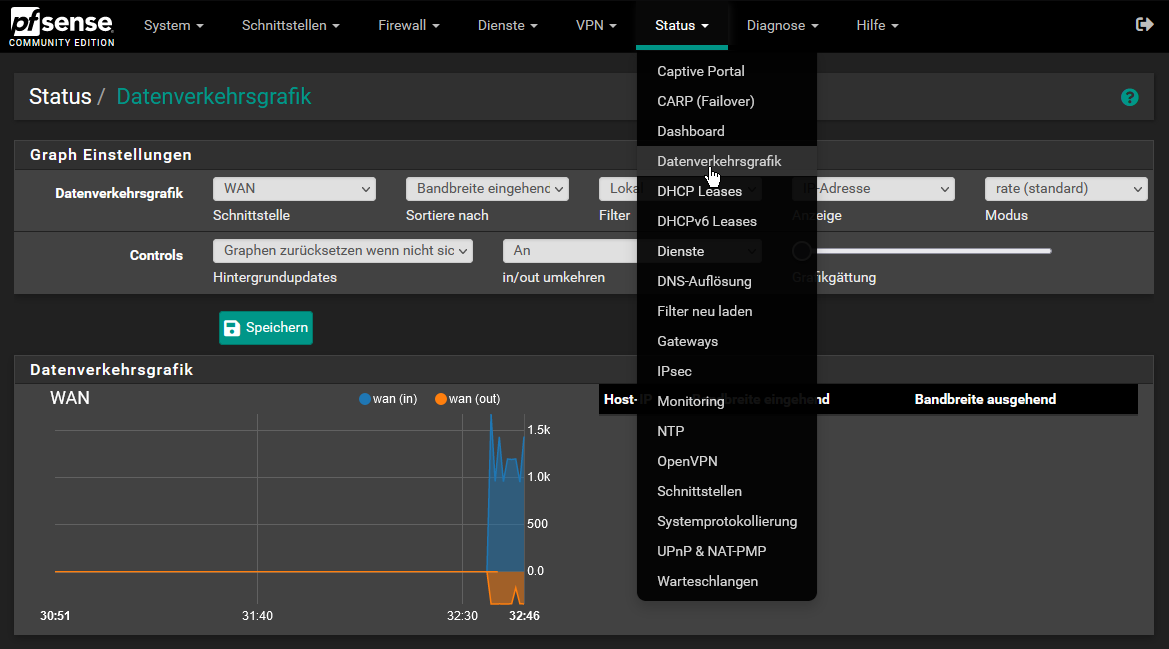

Datenverkehrsgrafik

Trafficaufkommen könntet Ihr z.B. hier einsehen.

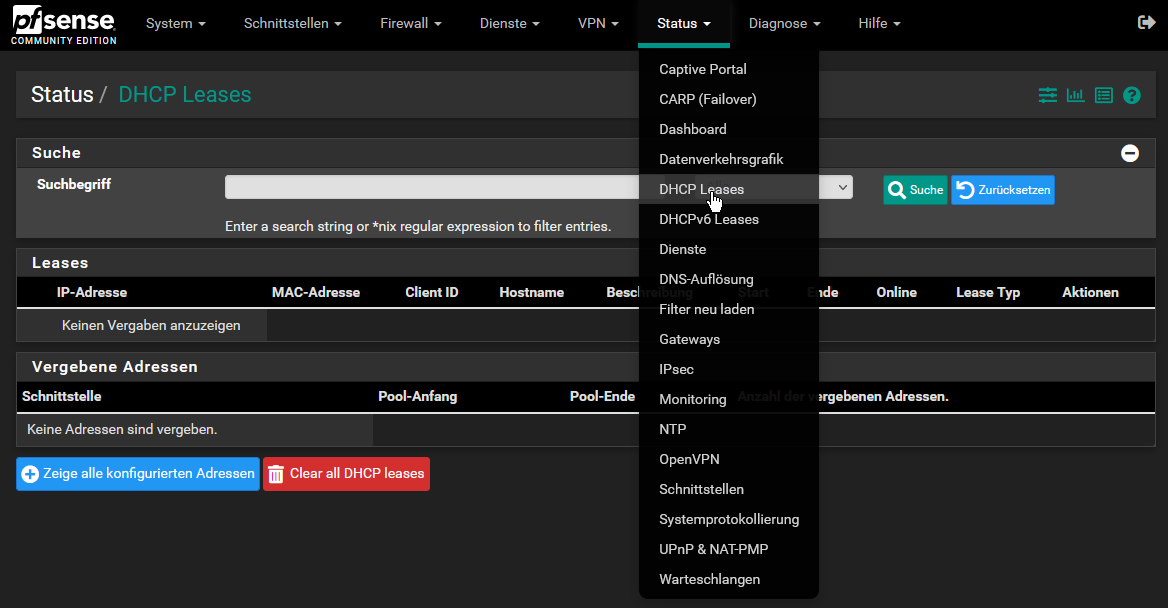

DHCP-Leases

Diesen Punkt benötigt Ihr sicher öfter, denn wenn Ihr wissen wollt, welche IP ein neues Gerät bekommen hat oder welche Geräte generell in eurem Netzwerk sich eine IP gezogen haben, dann findet Ihr diese Informationen hier.

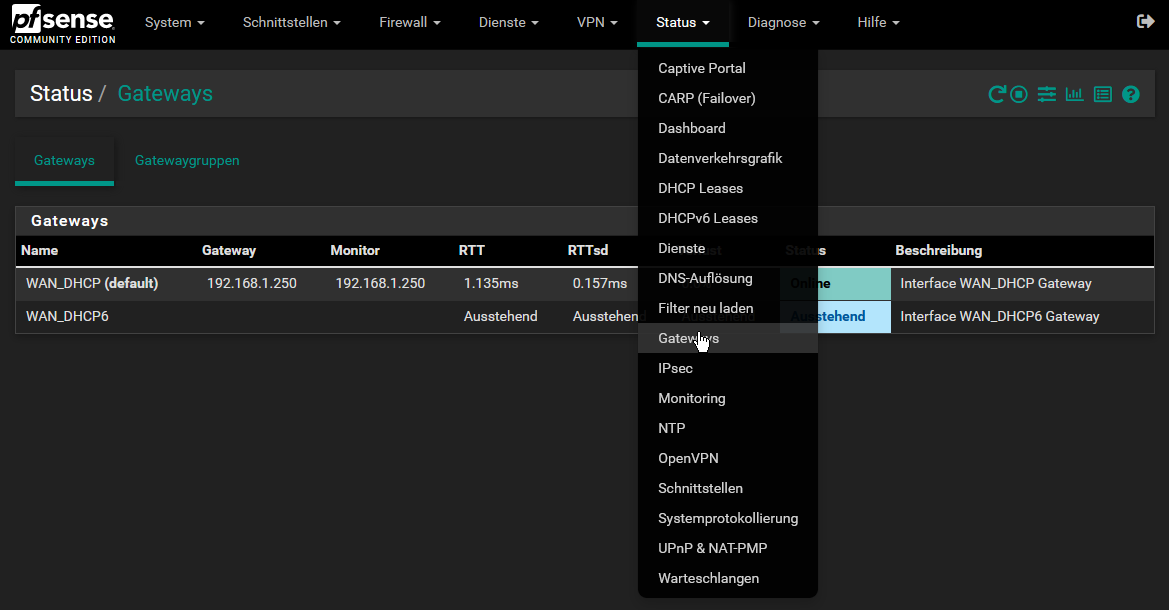

Gateways

Sofern meine Homelabreihe vorher verfolgt wurde, dann sieht man gleich, dass als Gateway hier die zuvor hinterlegte Fritzbox eingetragen ist. ![]()

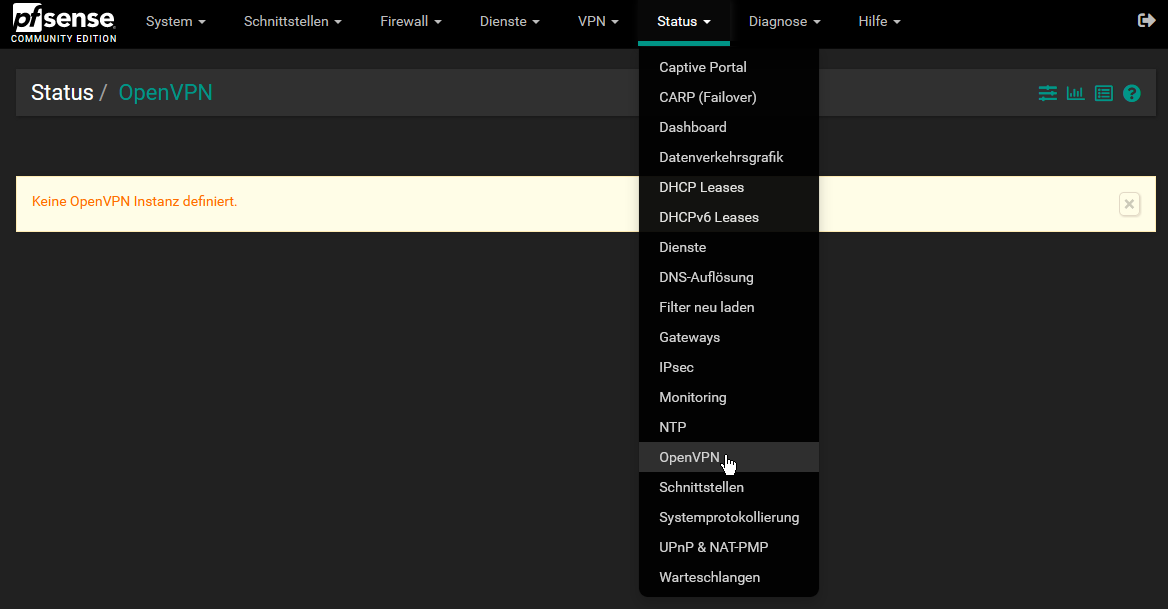

OpenVPN

Sofern Ihr einen OpenVPN eingerichtet habt, würdet Ihr hier z.B. verbundene Geräte einsehen können.

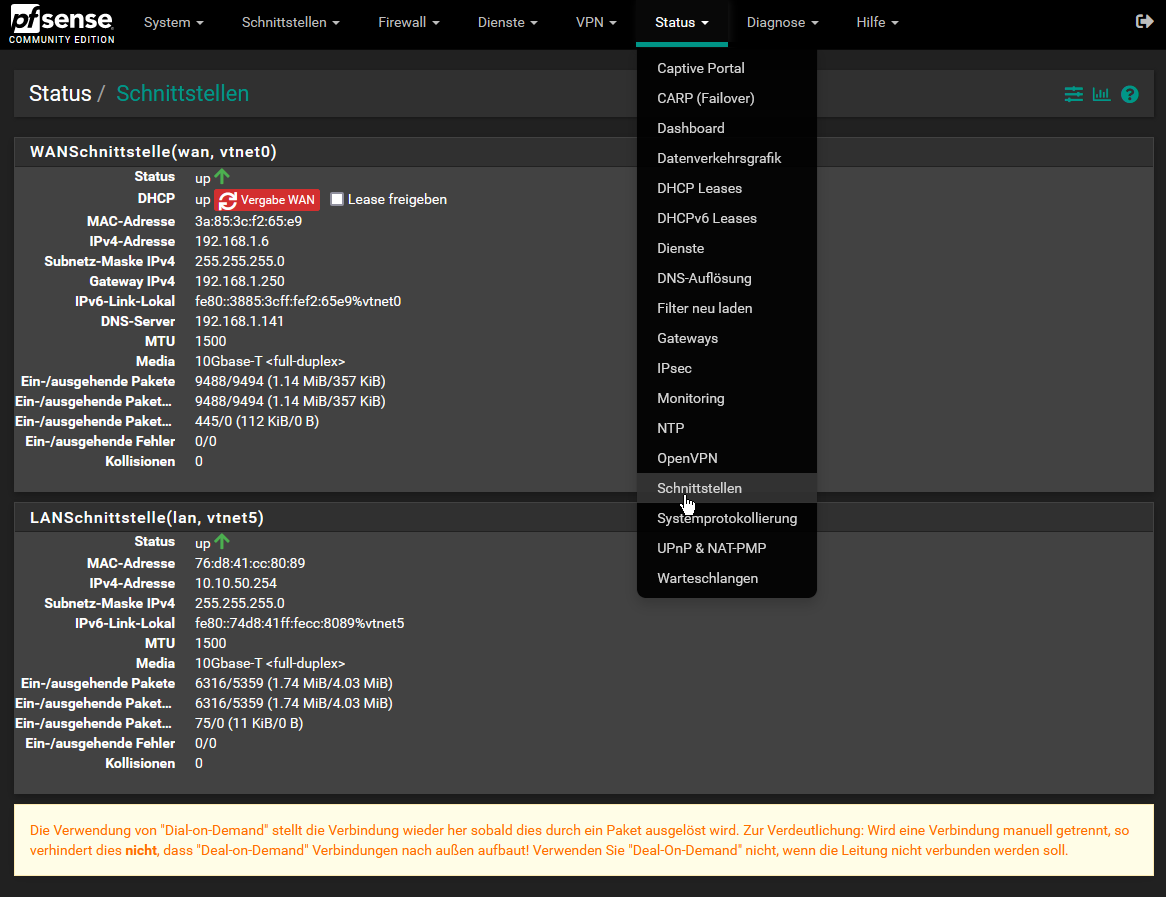

Schnittstellen

Wer eine Detailübersicht möchte, mit z.B. welcher Geschwindigkeit die Netzwerkkarten angebunden sind oder mit welcher MTU etc. wäre hier richtig. Da wir aktuell nur zwei Schnittstellen eingerichtet haben, werden hier nur zwei angezeigt, obwohl die Firewall mehr haben könnte. Wenn man diese ebenfals sehen möchte, dann müssten diese natürlich erst (wie oben beschrieben) zugewiesen werden.

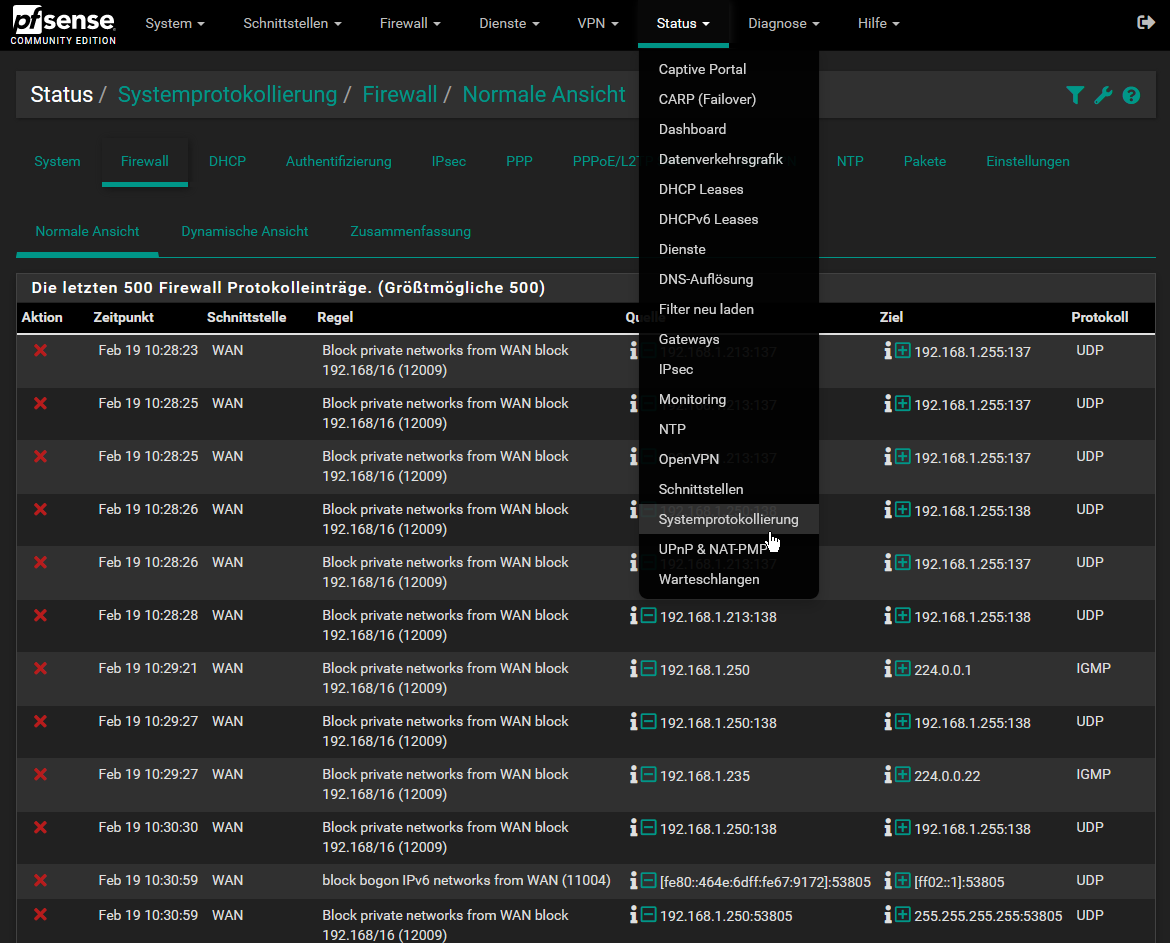

Systemprotokoll

Hier wird alles protokolliert, was auf der Firewall so passiert.

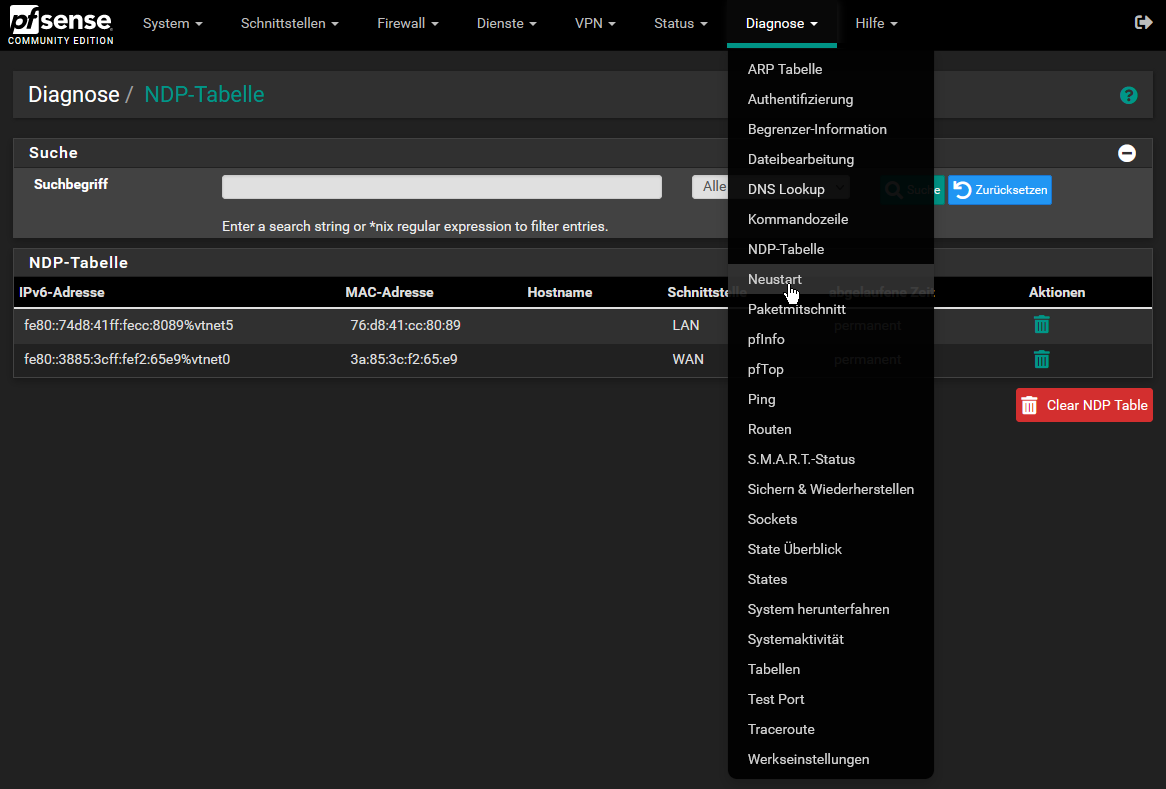

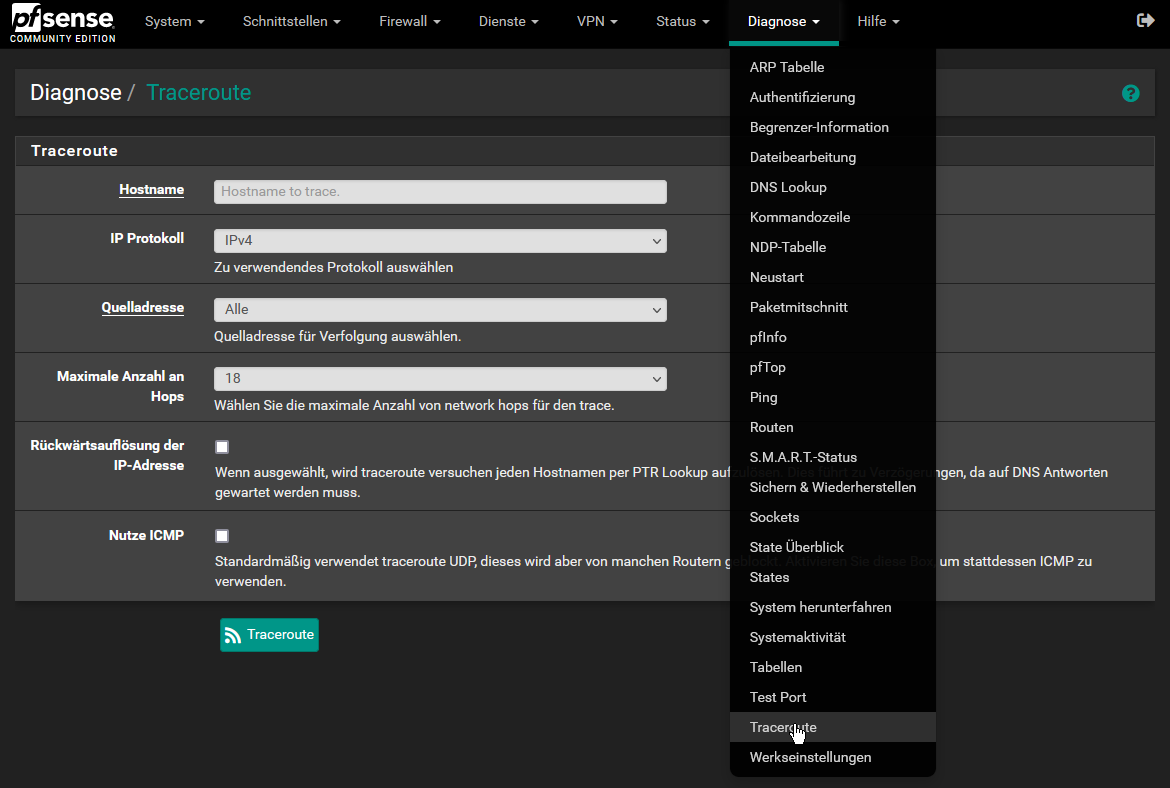

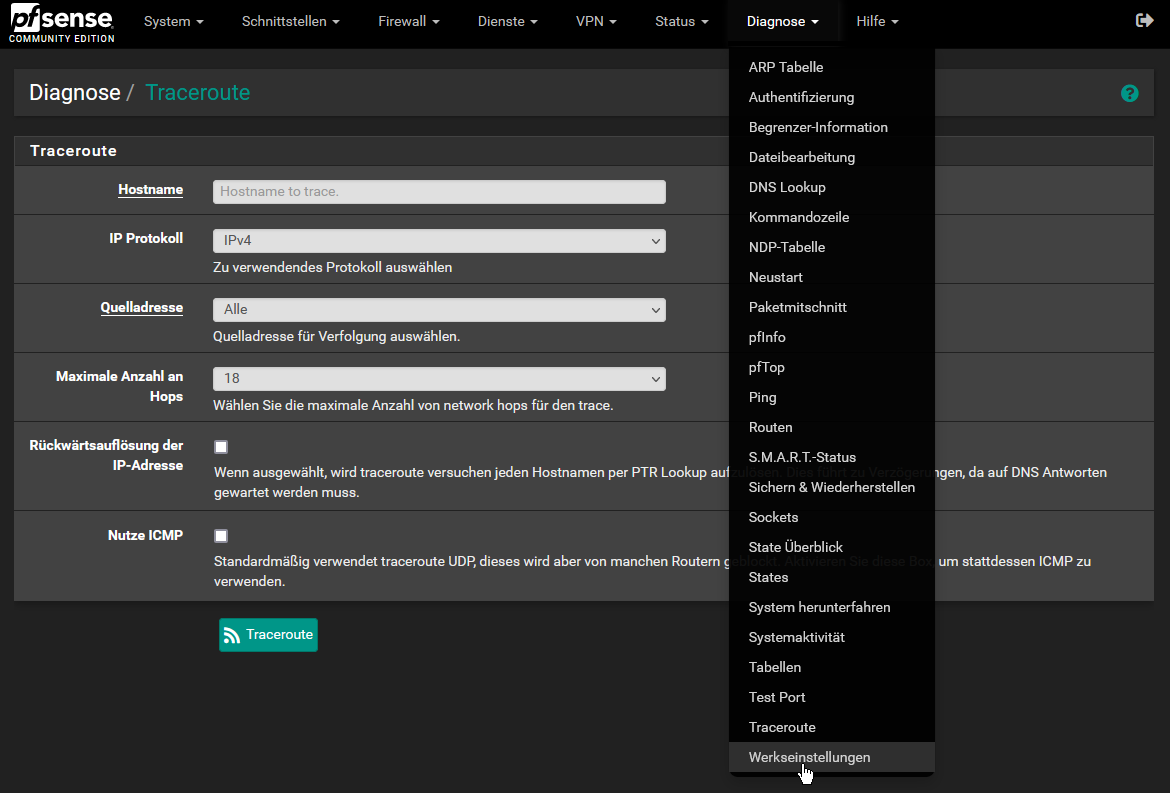

Menü - Diagnose

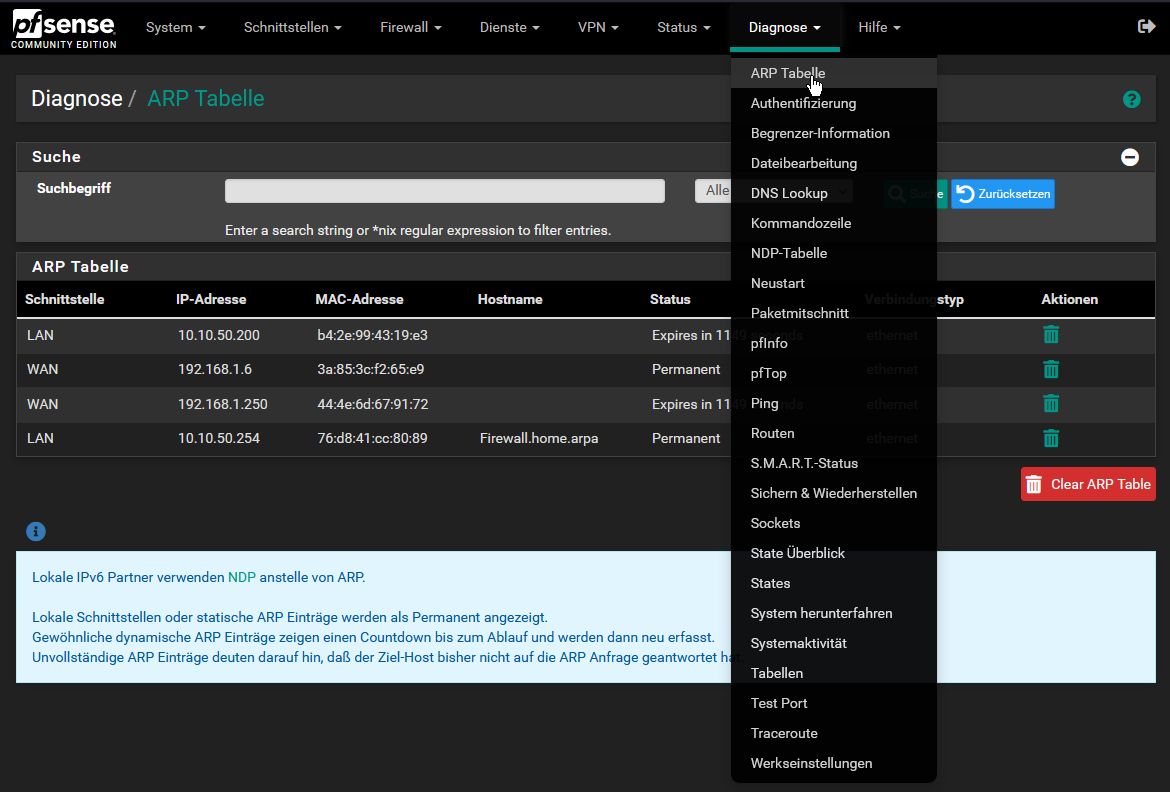

ARP Tabelle

Um ARP mit kurzen Worten zu erklären, bediene ich mich kurz diesem Wikepediaeintrag (Quelle);

Zitat: Das Address Resolution Protocol (ARP) ist ein Netzwerkprotokoll, das zu einer Netzwerkadresse der Internetschicht die physische Adresse (Hardware-Adresse) der Netzzugangsschicht ermittelt und diese Zuordnung gegebenenfalls in den ARP-Tabellen der beteiligten Rechner hinterlegt.

Kurz... hier findet Ihr sozusagen auch die MAC-Adresstabelle passend zur IP sowie von der kommenden Schnittstelle.

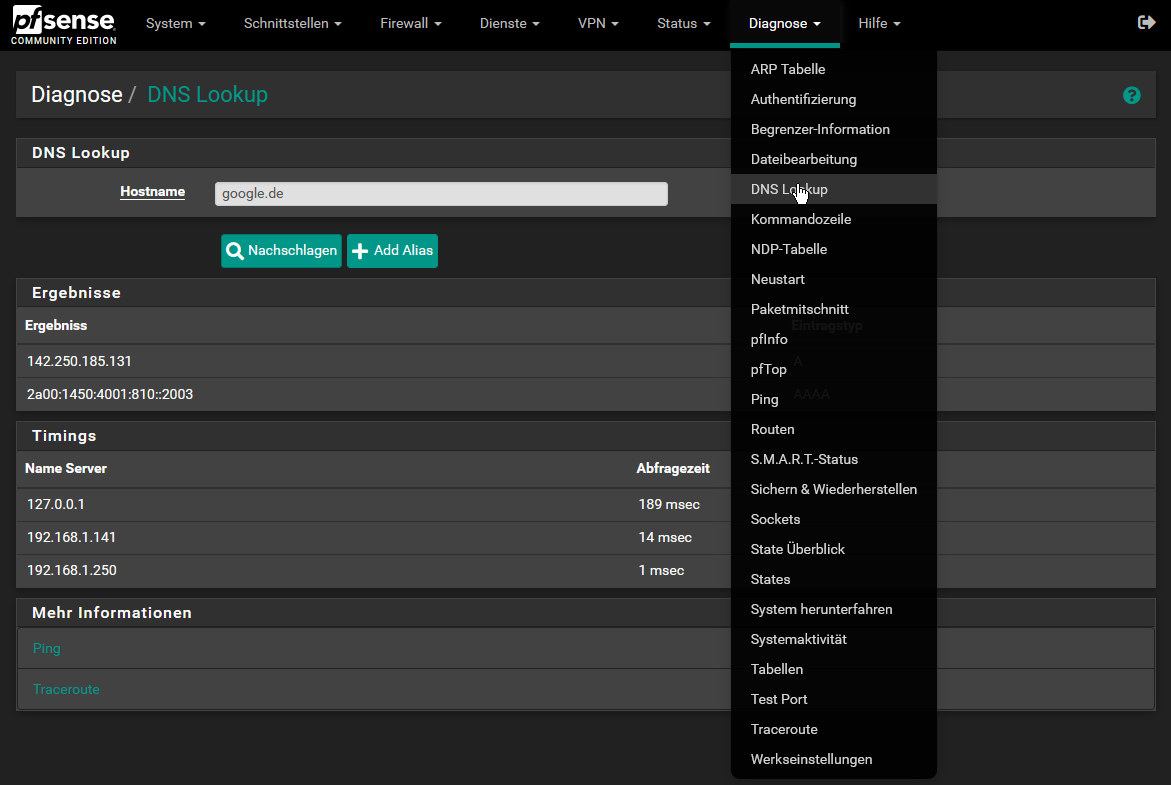

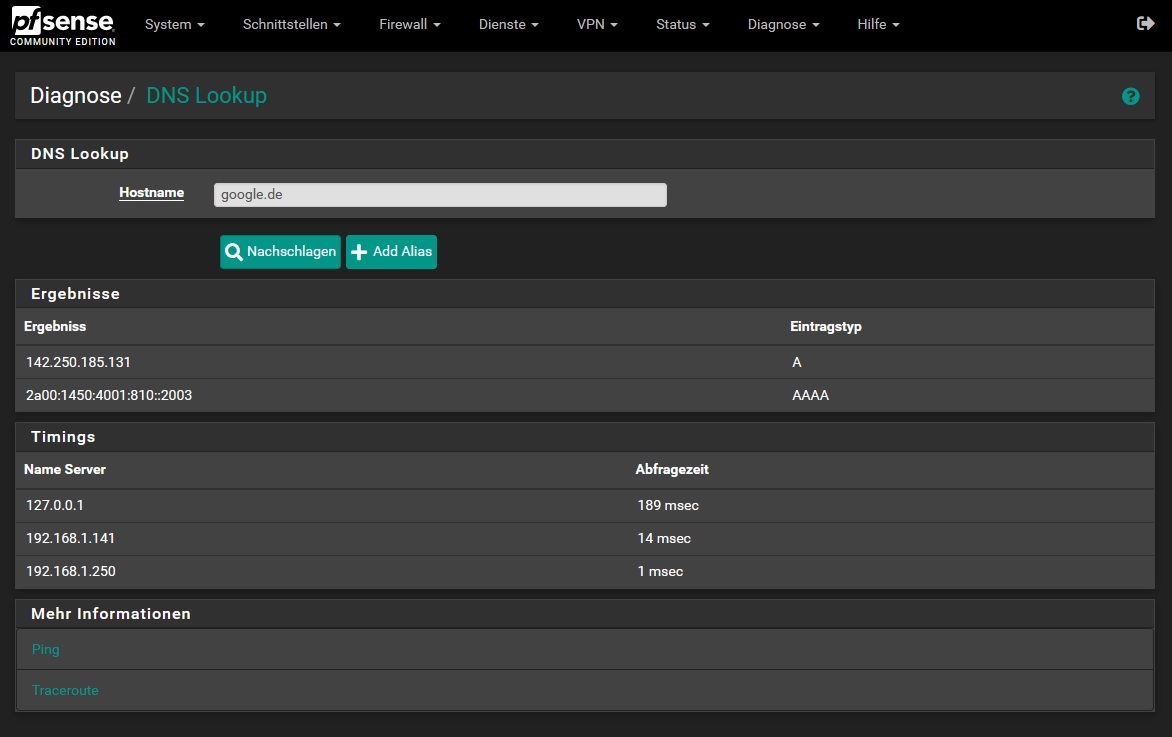

DNS - Lookup

Ich denke den Punkt kennen die Meisten, welchen Ihr sicher auch schon in der Eingabeaufforderung in Windows verwendet habt, dort würde es nslookup heißen.

Neustart

Auch wenn ich diesen Punkt etwas deplatziert halte, da ich ihn unter "System" packen würde, so könntet Ihr hier die Firewall neu starten.

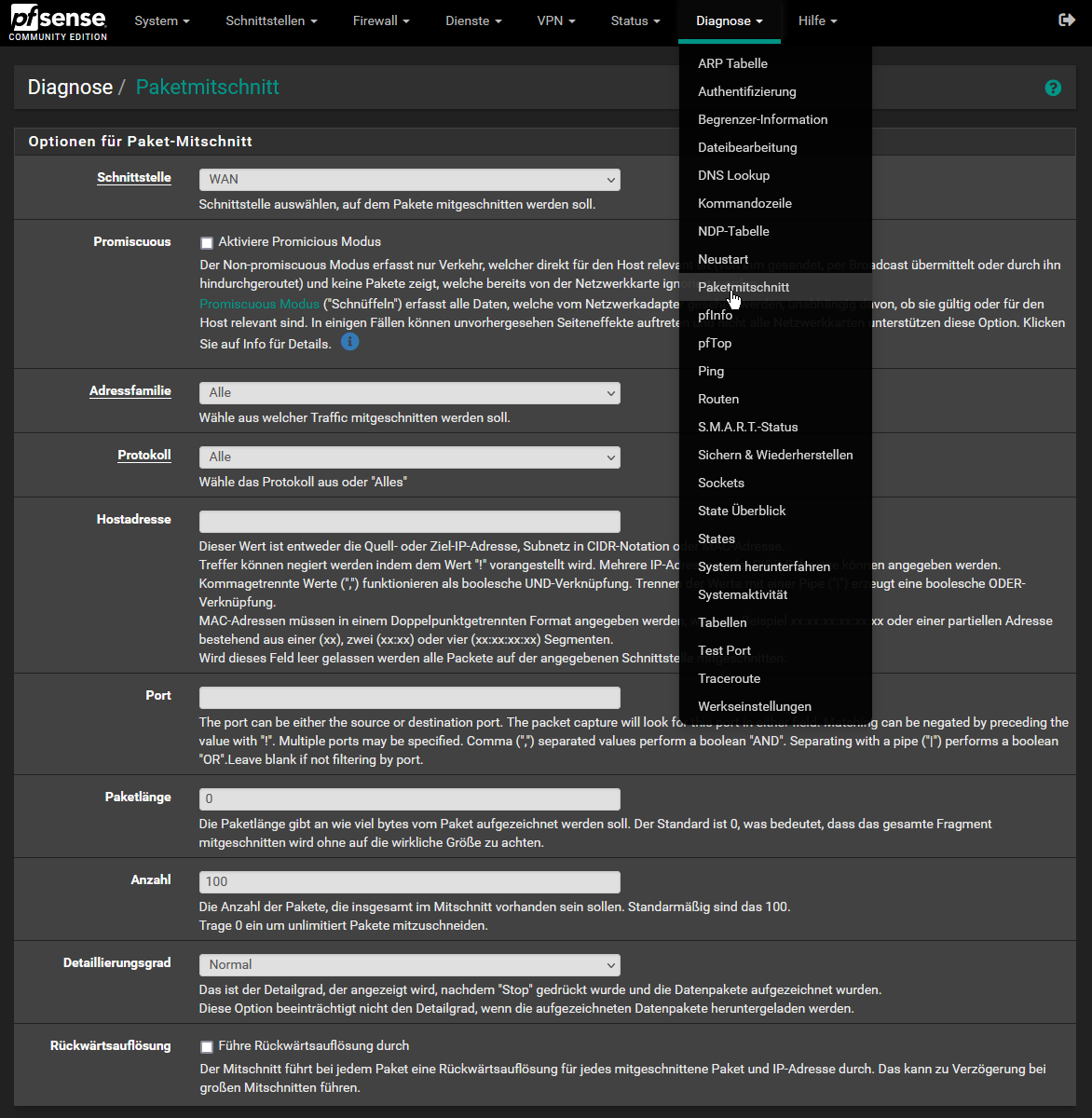

Paketmitschnitt

Müsstet Ihr einmal Troubleshooten, dann könntet Ihr z.B. den Paketmitschnitt entsprechend nutzen. Das Ergebnis kann man sich z.B. mit Wireshark anschauen und analysieren.

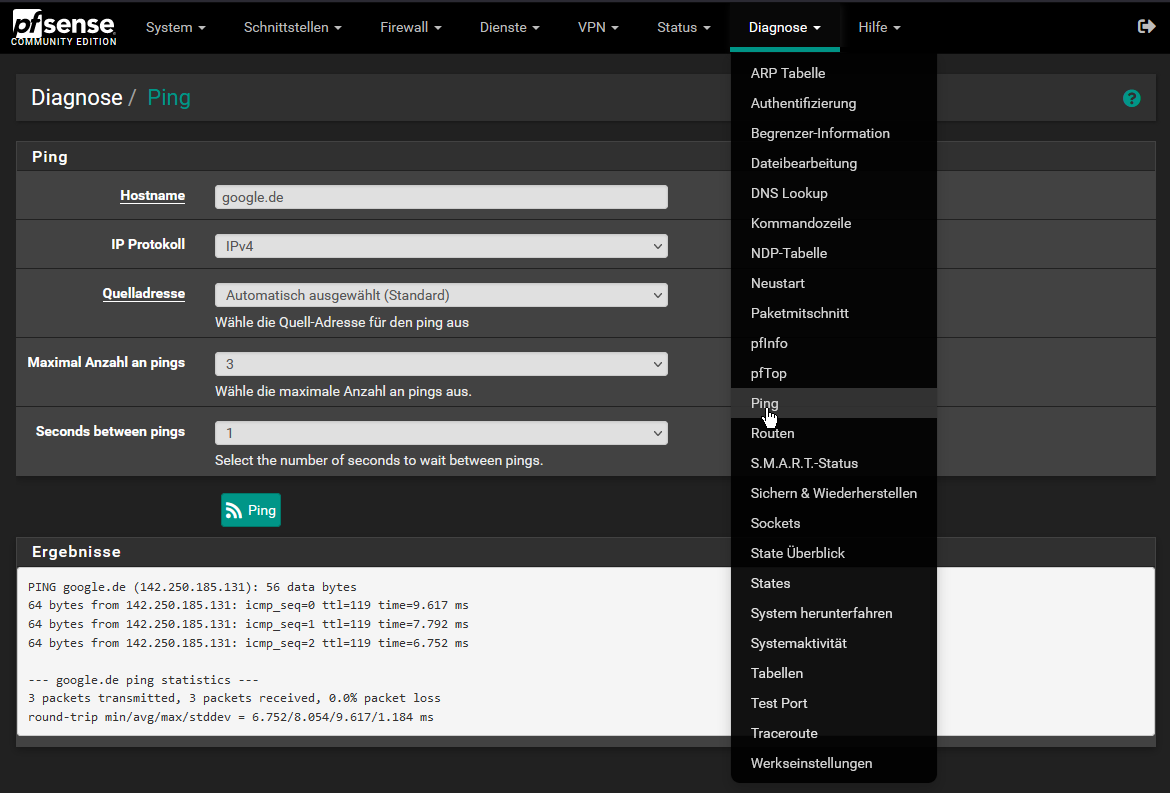

Ping

Vermutlich der meistgenutze Befehl auf Linux oder Windows um einfach zu schauen, ob die Gegenstelle erreichbar ist. In der Eingabeaufforderung in Windows oder im Terminal/Console auf Linux hat so ziemlich jeder ITler den Command Ping schon einmal verwendet.

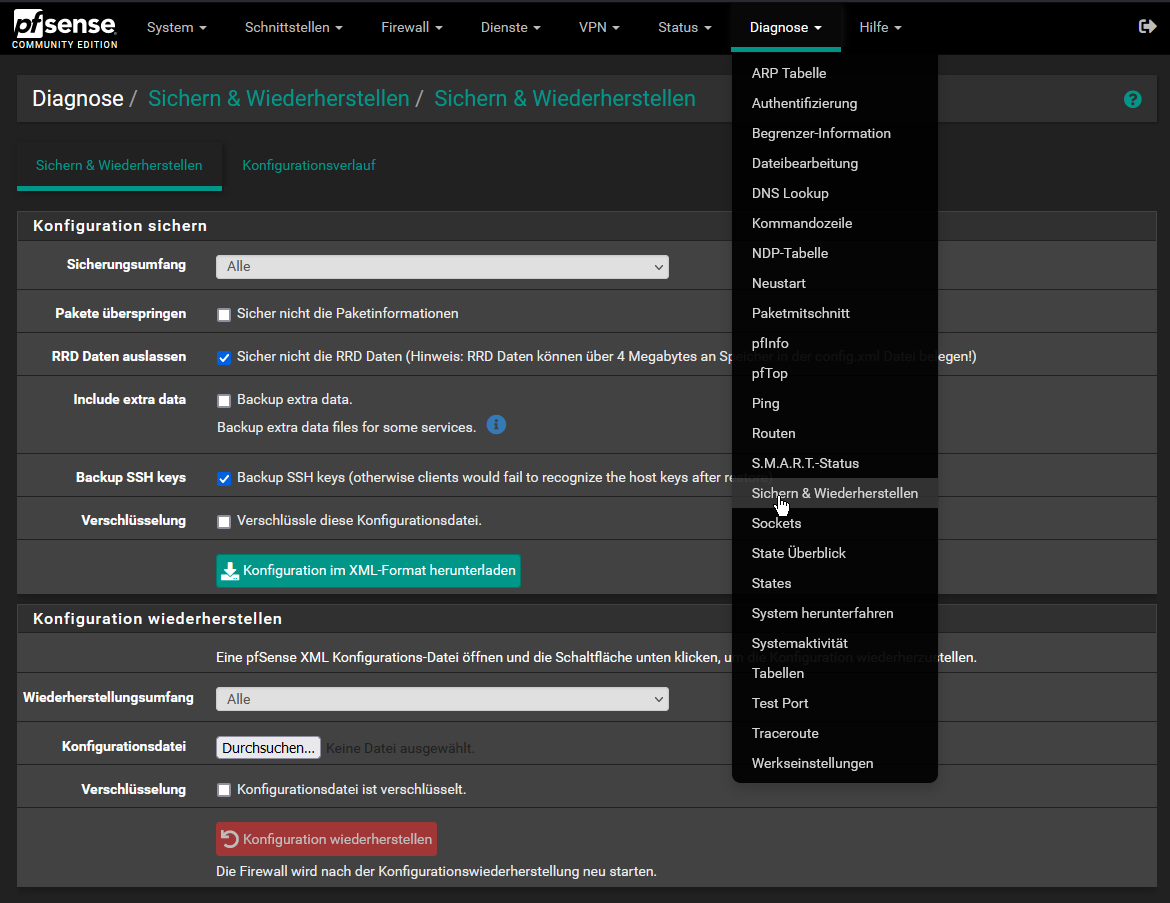

Sichern & Wiederherstellen

Gehört für mich zwar auch eher unter System aber, wer nicht z.B. schon ein vollwertiges Backup der VM macht (sofern pfSense als virtuelle Appliance läuft) und auch kein vorheriges AutoBackup (wie oben beschrieben) eingerichtet ist, der könnte hier manuell ein Backup erstellen oder das zuvor erstelle Backup hier wiederherstellen.

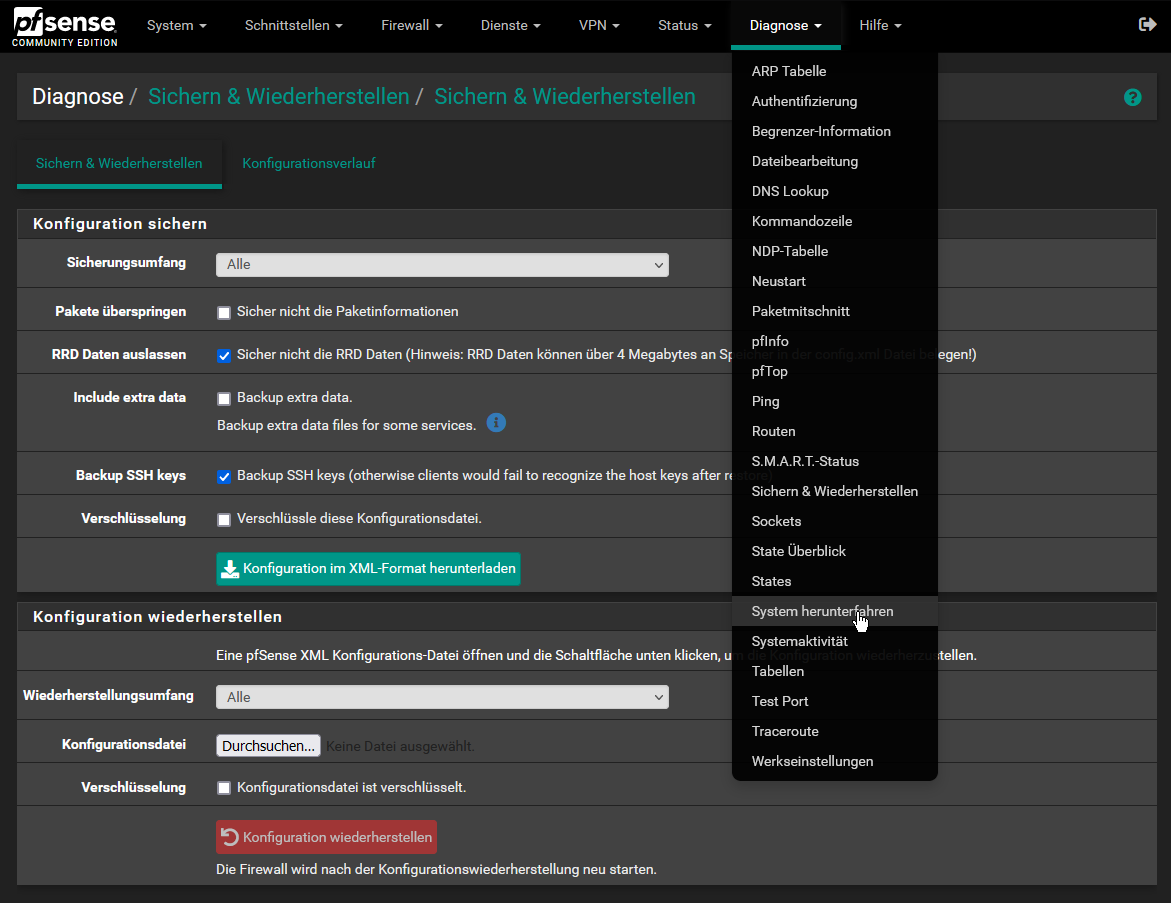

System herunterfahren

Auch wenn ich mich sicher wiederhole, aber genauso, wie der Neustart gehört für mich "System herunterfahren" eher unter den Menüpunkt "System". Ich denke wofür dieser Punkt ist, muss ich nicht weiter erläutern. ![]()

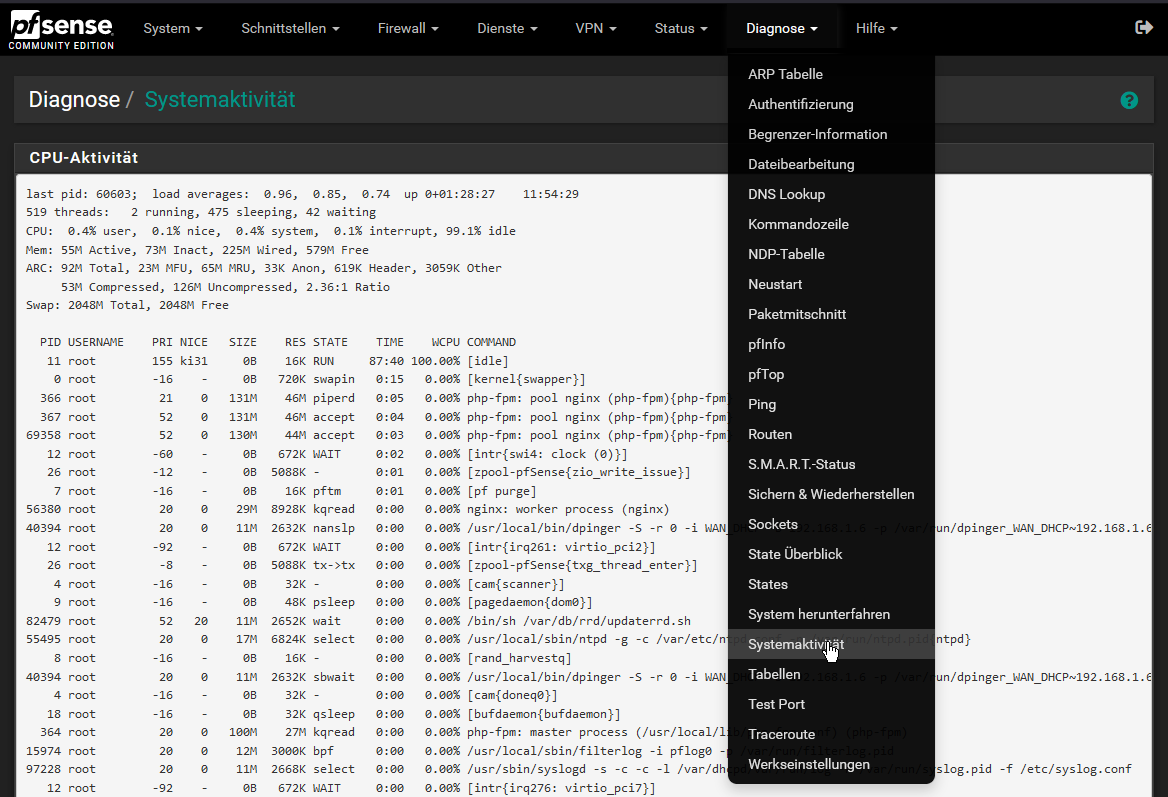

Systemaktivität

Mal angenommen Ihr befindet euch auf dem Dashboard und verzeichnet eine hohe CPU-Auslastung, wäre dieser Punkt z.B. eine Möglichkeit zu sehen, woher die Auslastung kommen kann.

Traceroute

Mit Traceroute (die meisten Admins werden wissen wozu Traceroute (Linux) oder Tracert (Windows) ist). könnt Ihr schauen, welchen Weg ein Datenpaket nimmt, sprich über welche Route. Ebenfalls ein gutes Tool für Troubleshooting.

Werkseinstellungen

In der erneuten Gefahr, dass ich mich wiederhole... ich fände es unter System irgendwie sinnvoller, aber kurz gesagt... hättet Ihr eine Hardwarefirewall und möchtet diese zurück setzen z.B. für den Verkauf oder Ihr habt eine gekauft, dann könnt Ihr sie hier zurück setzen. Bei einer virtuellen pfSense macht das halt wenig Sinn, denn dort könntet Ihr einfach die VM löschen und eine neue pfSense installieren, natürlich jedem selbst überlassen ![]()

Viel Trockenübungen ![]() aber ich hoffe die Übersicht hat euch ein wenig geholfen euch zurecht zu finden. In den nächsten Blogeinträgen & Videos werden wir uns mal an die ersten Konfigurationen machen.

aber ich hoffe die Übersicht hat euch ein wenig geholfen euch zurecht zu finden. In den nächsten Blogeinträgen & Videos werden wir uns mal an die ersten Konfigurationen machen.