pfSense: VLAN + erster Start

Im vorherigen Beitrag und Video ging es darum, wie Ihr Proxmox auf verschiedenen Plattformen, sei es Hardware oder virtuell installieren könnt. Jetzt gehen wir etwas in den "theoretischen" Teil um vllt. auch ein Paar Worte zum Thema VLAN zu verlieren.

VLAN und was man darunter versteht

Das soll hier kein "Wikipediaeintrag" werden sondern für Anfänger "einfach" beschreiben. Für das etwas "bessere" Verständnis beim Aufbau eures Homelabs in Verbindung mit der pfSense und VLANs möchte ich euch kurz erläutern, wie ich das Thema Zuhause aufgebaut und gelöst habe, aber was versteht man zunächst unter VLANs?

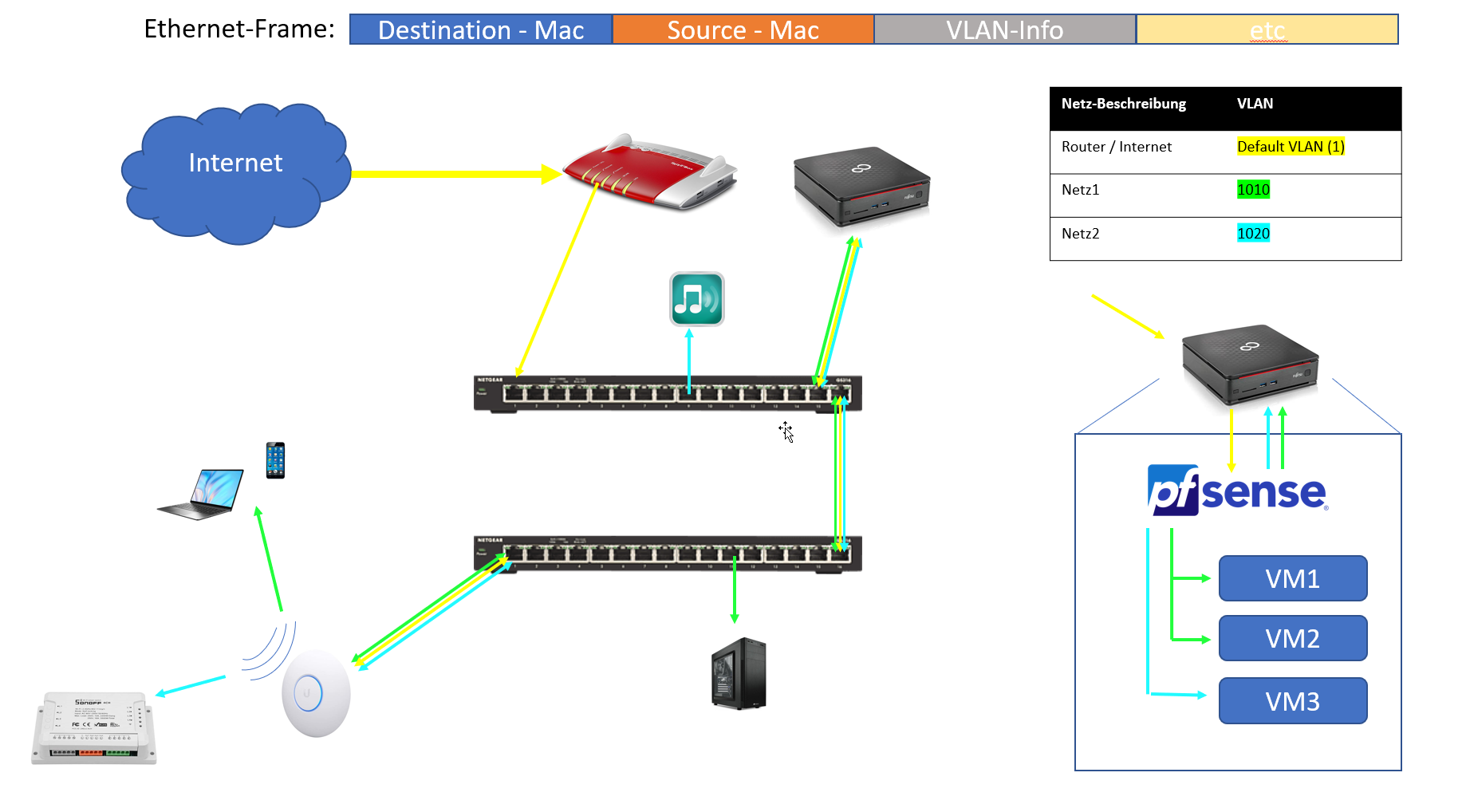

Wie bekannt ist, kann man das Netzwerk in verschiedene Netze aufteilen. Nehmen wir einmal an, wir hätten folgende Netze:

Netz1: 192.168.1.x / 24

Netz2: 192.168.2.x / 24

Grundsätzlich sind diese jetzt schon unterschieden, steckt man jedoch Rechner 1, der im Netz 1 ist und Rechner 2 mit Netz 2 auf einen Switch (Layer2 des OSI-Modells), so würde der Traffic, der durch die jeweiligen Rechner erzeugt wird an JEDEM Port am Switch ankommen, obwohl es absolut unnötig wäre, denn was interessiert Rechner 1 was Rechner 2 da rum blubbert. Um dem entgegen zu wirken, könnte man mit zwei physikalischen Switchen arbeiten, was aber bei vielen Netzen einen enormen Kostenfaktor darstellt um für jedes Netz einen eigenen Switch vorzuhalten. Daher macht man das Ganze virtuell. D.h. es gibt somit Switche, die VLANs beherrschen.

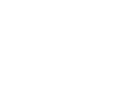

D.h. dem Switch wird in der Konfiguration mitgeteilt, welche virtuellen Netze, kurz VLANs, er bedienen soll. Gehen wir einmal von einem günstigen 16 Port managebaren Netgear Switch aus. Vorne zu sehen, gibt es die entsprechenden VLAN IDs und hinten dran in der Spalte "Port-Mitglieder" könnt Ihr gut erkennen, welche VLANs auf welchem Port konfiguriert sind.

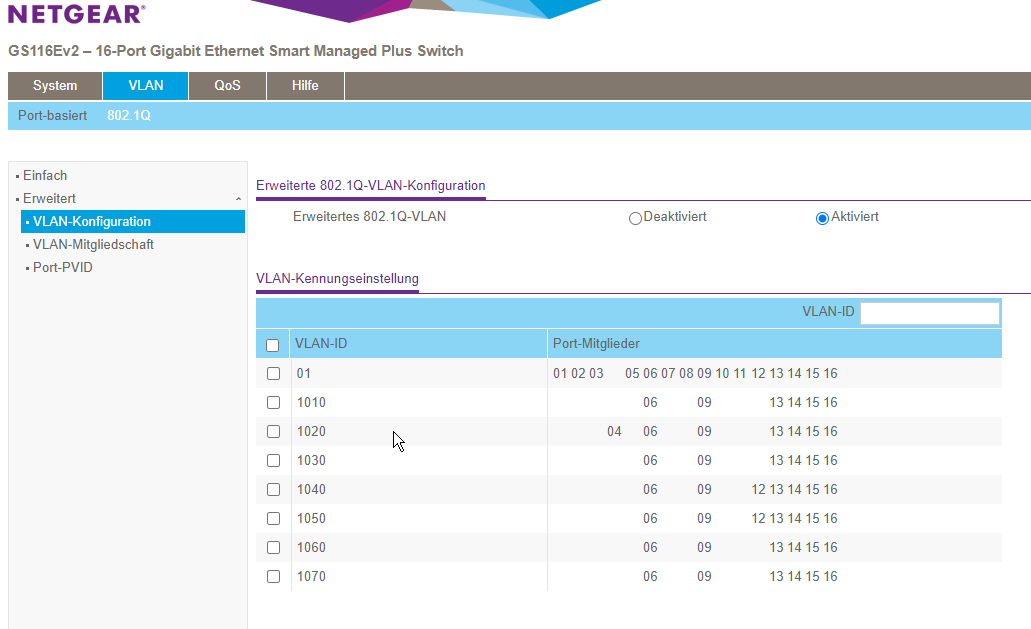

Hier eine "etwas" andere Ansicht, hier kann man gut erkennen, welche Ports "U" für "Untagged" mit dem VLAN 1 sind.

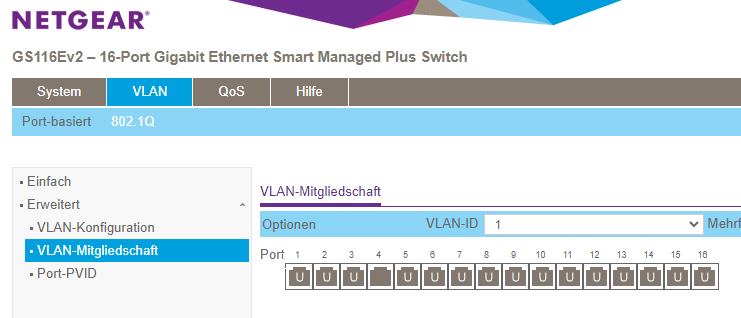

Oder in dieser Ansicht, welcher Port hat welches VLAN als "untagged".

Jetzt spricht er schon wieder von einem neuen Wort "untagged" oder auch unter "Port-Default" bekannt. Für eine "einfache" Erklärung. Switche, die VLANs beherrschen haben idR. VLAN1 als "default-VLAN". Steckt Ihr einen z.B. PC an einen LAN-Port am Switch, ohne jetzt im Treiber oder sonst wo am PC ein VLAN mit gibt, dann sendet er somit selbst KEIN VLAN mit. Schauen wir uns mal das nächste Schaubild an, damit es etwas klarer wird.

Sendet Ihr ein "Datenpaket" von a nach b, dann enthält das "Datenpaket", auch als "Ethernet Frame" bekannt, Informationen, wobei entscheidend der "graue" Block ist. Hat ein Datenpaket KEINE VLANID redet man von untagged und er kommuniziert somit über das "default-VLAN".

Ein "default" VLAN könnt jedoch Ihr bestimmen. Sprich wenn Ihr einen PC in einem anderen "Netz" haben wollt z.B. wie im Screenshot rechts in der Legende das VLAN 1010, dann würdet Ihr (siehe Screenshot oben) als "Default" VLAN nicht 1 sondern die 1020 drauf legen.

Es gibt jedoch auch die Möglichkeit VLAN-Tagging zu betreiben, was heißt das schon wieder? Na ja, wenn man bei "default" oder auch "untagged" genannt KEINE VLAN ID mit schickt, dann ist es leicht zu erraten, was "Tagging" macht. Genau es wird eine VLAN-ID mitgeschickt, somit ist es also auch möglich auf einem einzigen physikalischen Port mehrere Netze drüber laufen und trotzdem "virtuell" getrennt sind.

Bleiben wir bei dem Schaubild oben. Wie zu erkennen ist, gehen wir von der Fritzbox mit der gelben Leitung in den Netgear-Switch, dieser kennt die in der Legende rechts hinterlegten "VLANs", sprich 1, 1010 und 1020, von da aus gehen wir in den "MininPC" wobei es IMMER zwingend und WICHTIG ist, dass beide Seiten (Switch als auch der Proxmox-Host, der auf dem Mini-PC installiert ist) gleich getagged sind. Sprich wenn ich mit VLAN1 default rein gehe, dann muss der Proxmox-Host ebenfalls VLAN1 als untagged haben. Das Gleiche gilt natürlich auch für das Tagging! Habt Ihr VLAN 1010 und 1020 getagged am Switch, so muss es beim Host natürlich ebenfalls so konfiguriert sein.

Wir reichen also das Internet direkt im Promox-Host weiter auf unsere pfSense. Ich muss auf der pfSense jetzt nicht noch einmal VLAN-Tagging betreiben, da dies schon über den HyperVisor (Proxmox) geschieht! Ihr müsst natürlich in der Firewall die Netze konfigurieren für ein späteres Regelwerk. Sprich die pfSense wird später über euer Regelwerk entscheiden, wer von wo bis wo hin darauf oder auch nicht.

Habt Ihr "mehrere" Switch z.B. wegen Stockwerstrennung, dann müssen diese über einen sogenannten "Uplink" miteinander verbunden werden. Wie im Schaubild zu sehen, laufen über diesen einen Port (Uplink) alle Netze und müssen, wie schon beschrieben ebenfalls auf beiden Seiten "gleich" konfiguriert werden! Somit könnt Ihr auch am zweiten Switch Geräte in die verschiedenen Netze bringen.

Ich hoffe das war soweit verständlich. Wenn Ihr Ergänzungen für "Anfänger" habt oder Fragen, dann gerne einfach mal im Discord vorbei schauen.

Kurzfassung wäre also: VLANs = Netzwerksegmentierung auf virtueller Basis, will man alle Netze übergeben von einem Switch zu einem anderen oder wie im Schaubild auf die pfSense, dann macht man das mit "Tagged" & "Untagged" sprich "Tagging".

Erster Start der pfSense

Nachdem wir jetzt im Proxmox die pfSense installiert haben und entsprechende Netzkarten hinterlegt mit entsprechendem VLANs sowie auf dem Switch ebenfalls die gleichen VLANs auf dem Port drauf haben geht es an den ersten Start.

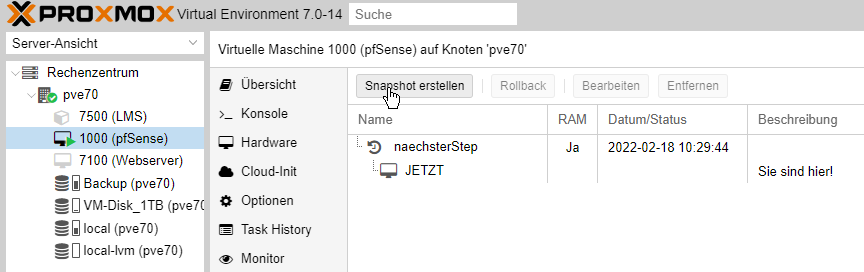

Gleich vorweg, "meine" Empfehlung wäre es, nach jeder größeren Konfiguration erst einmal einen Snapshot zu erstellen. Habt Ihr irgend etwas verkonfiguriert, dann geht einfach zurück auf den Punkt, an dem Ihr den Snapshot erstellt habt. D.h. Ihr solltet also nach jedem erfolgreichen Schritt den alten Snapshot löschen und einen neuen erstellen. Seid Ihr komplett durch, dann natürlich ein richtiges Backup!

Wie erstellt Ihr einen Snapshot? Ganz einfach, hier:

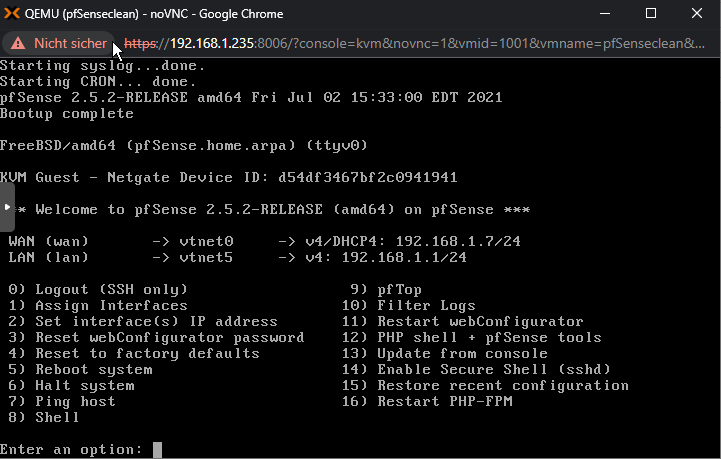

Links könnt ihr mit einem rechten Mausklick auf die VM die pfSense starten und mit einem Doppelklick öffnet Ihr somit die Console wie nachfolgend.

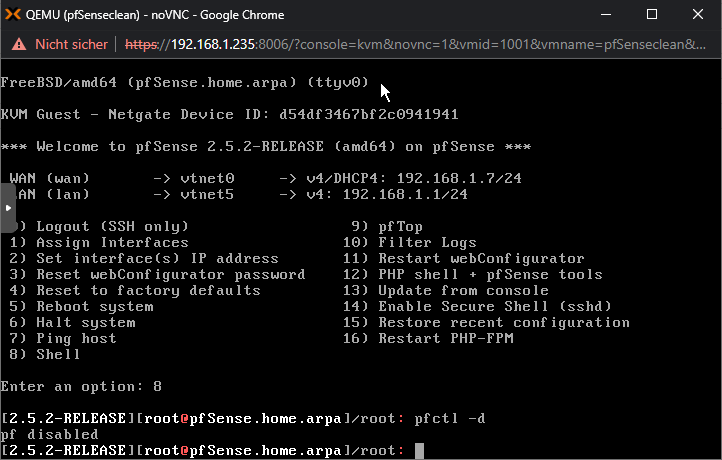

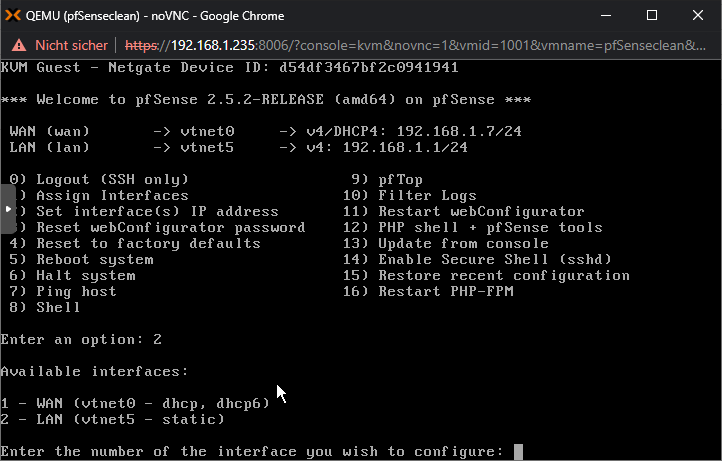

Grundsätzlich, wenn Ihr bis hier her noch nichts geändert habt, dann befindet "IHR" euch sicher noch im gleichen Netz wie eure Router (z.B. Fritzbox), ABER da es aus Sicht der pfSense die "WAN" Seite ist, so wird die Konfiguration aus diesem Netz NICHT erlaubt sein und Ihr könnt euch auch nicht via Browser auf die Oberfläche begeben! Ihr müsstet mit der Zahl 8 (siehe Screenshot) euch auf die Shell begeben und folgenden Command eintippen:

pfctl -d(da engl. Tastaturlayout, so befindet sich das "-" auf "ß")

Gleich vorweg... das aktiviert sich auch wieder nach einer gewissen Zeit, daher nicht verzweifeln, wenn die Oberfläche nicht mehr reagiert sonder einfach erneut den Command eintippen oder mit Pfeil nach oben und enter.

#

#

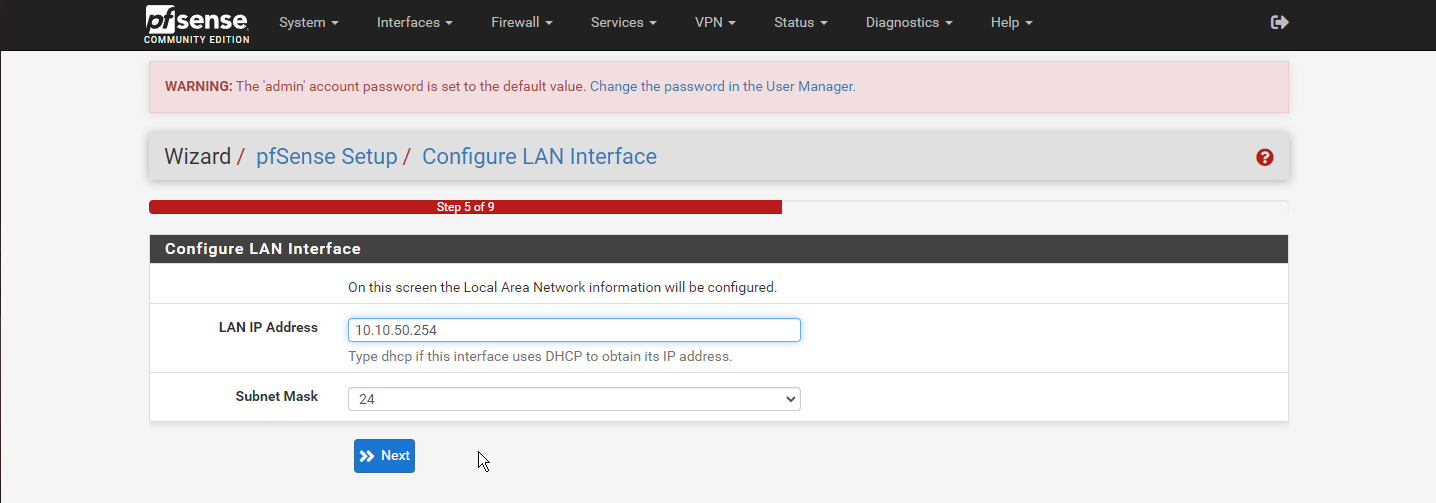

Da jedoch die LAN-Schnittstelle, wie im Screenshot zu sehen bei mir leider im absolut identischen Netz liegt (192.168.1.x) so weiß die Firewall nicht, in welche Richtung sie antworten soll, daher müssen wir die LAN-Schnittstelle gleich so konfigurieren, wie Ihr sie später haben wollt. Ich möchte auf vtnet5 also das Netz 10.10.50.x haben und gebe der Firewall die 10.10.50.254 (oder 10.10.50.1). Wir müssen also den Punkt 2 (Set interfaces IP address) auswählen:

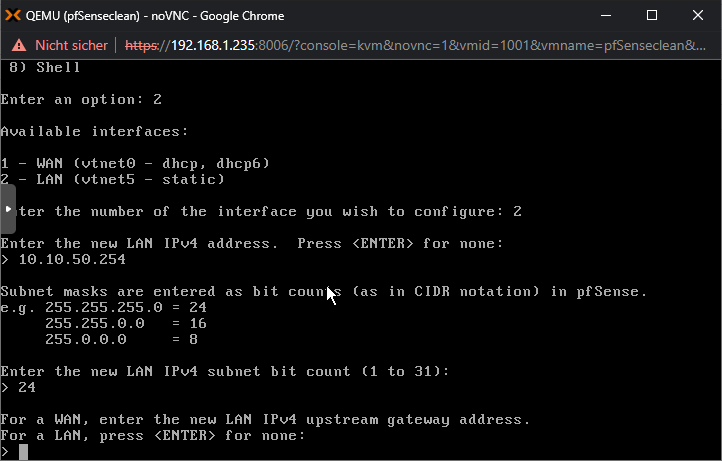

Wir wählen die vtnet5 also Punkt 2, vergeben die gewünschte IP für die Firewall, die Subnetmaske und bestätigen die Frage mit Gateway einfach mit Enter, da wir hier keines benötigen.

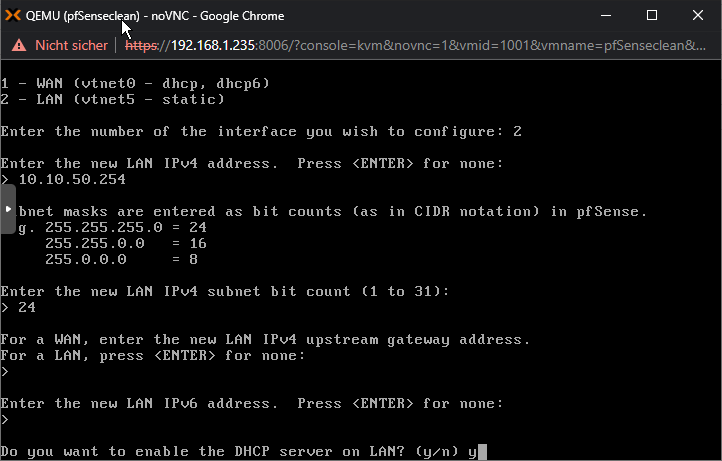

Da wir kein IPv6 konfigurieren bestätigen wir dies auch mit Enter.

Bei der Frage DHCP müsst Ihr entscheiden, ob ihr im LAN-Netz eine IP immer fest vergeben wollt oder einen DHCP aktiviert, der das für euch erledigt. Das könnt Ihr natürlich auch später noch über die Weboberfläche erledigen.

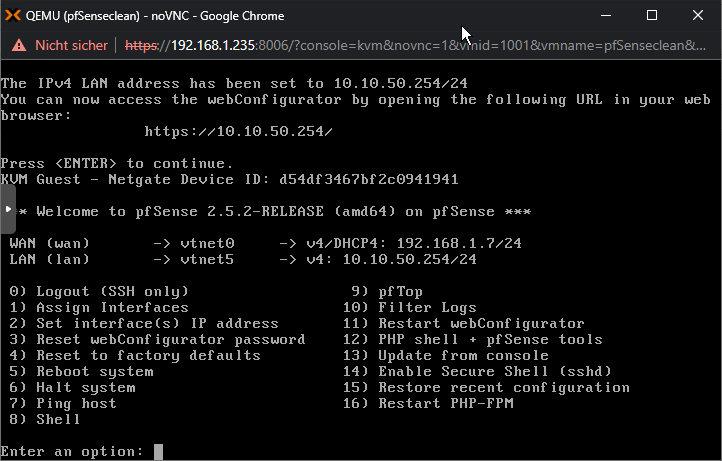

Danach solltet Ihr nachfolgenden Screen sehen sowie die gerade vergebene IP.

Ab jetzt habt Ihr zwei Möglichkeiten, entweder Ihr begebt euch in das "LAN"-Netz und konfiguriert von dort aus weiter über die eben vergebene LAN-IP-Adresse oder wie oben beschrieben, solltet Ihr noch auf der WAN-Seite sitzen, dann mit pfctl -d euch den Zugang über die WAN-Seite verschaffen.

Danach mit https://<die IP, die Ihr von eurem Router bekommen hab>

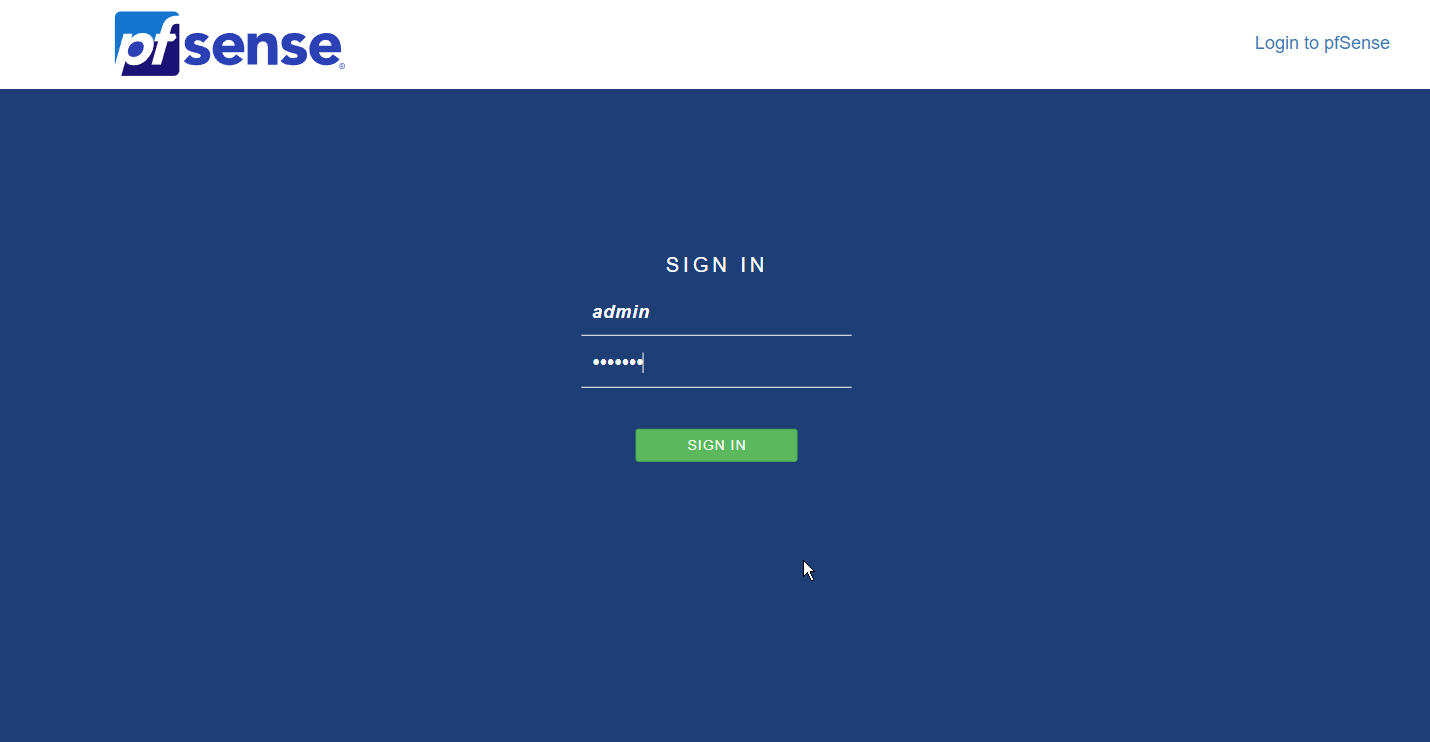

Und landet auf der pfSense - Oberfläche, bei der Ihr euch mit:

Benutzer: admin

Passwort: pfsense

anmelden könnt.

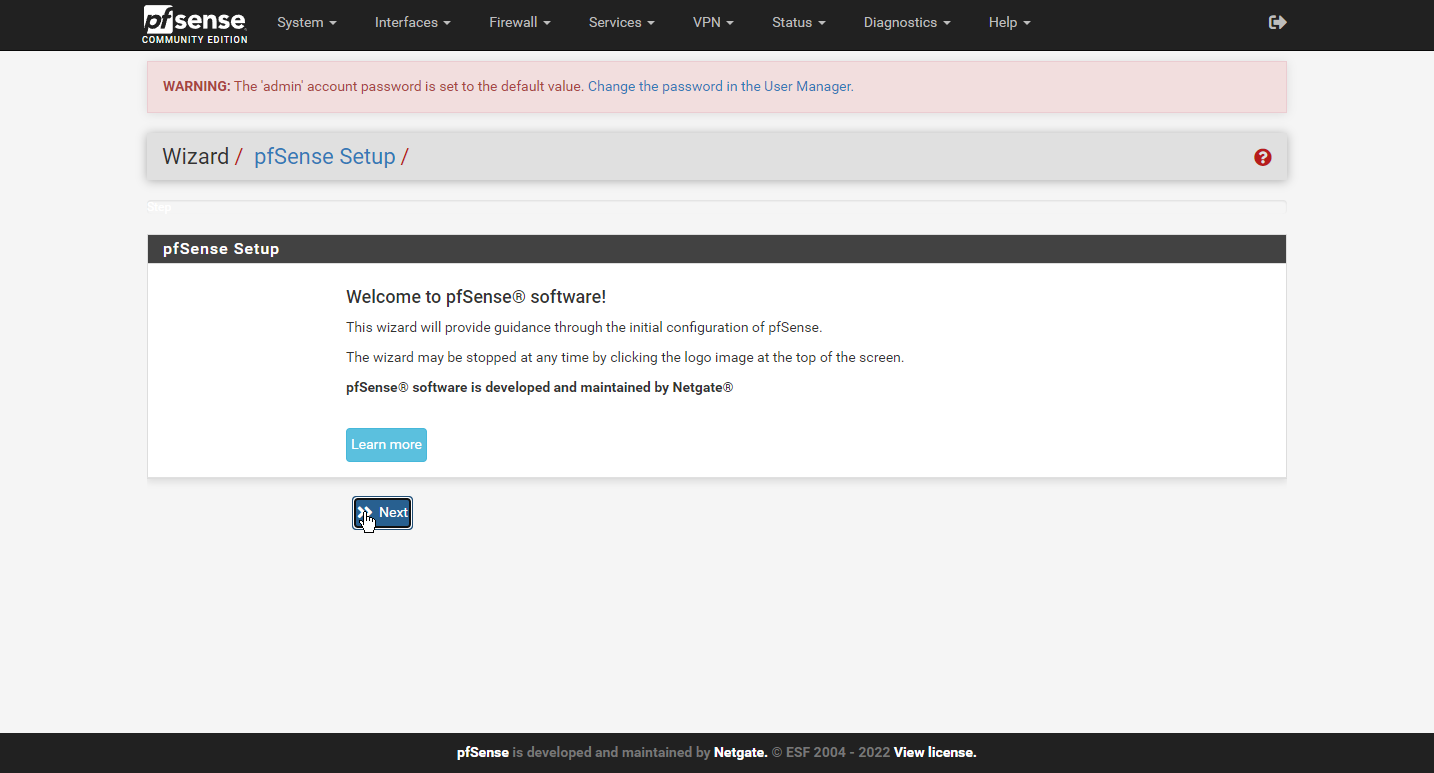

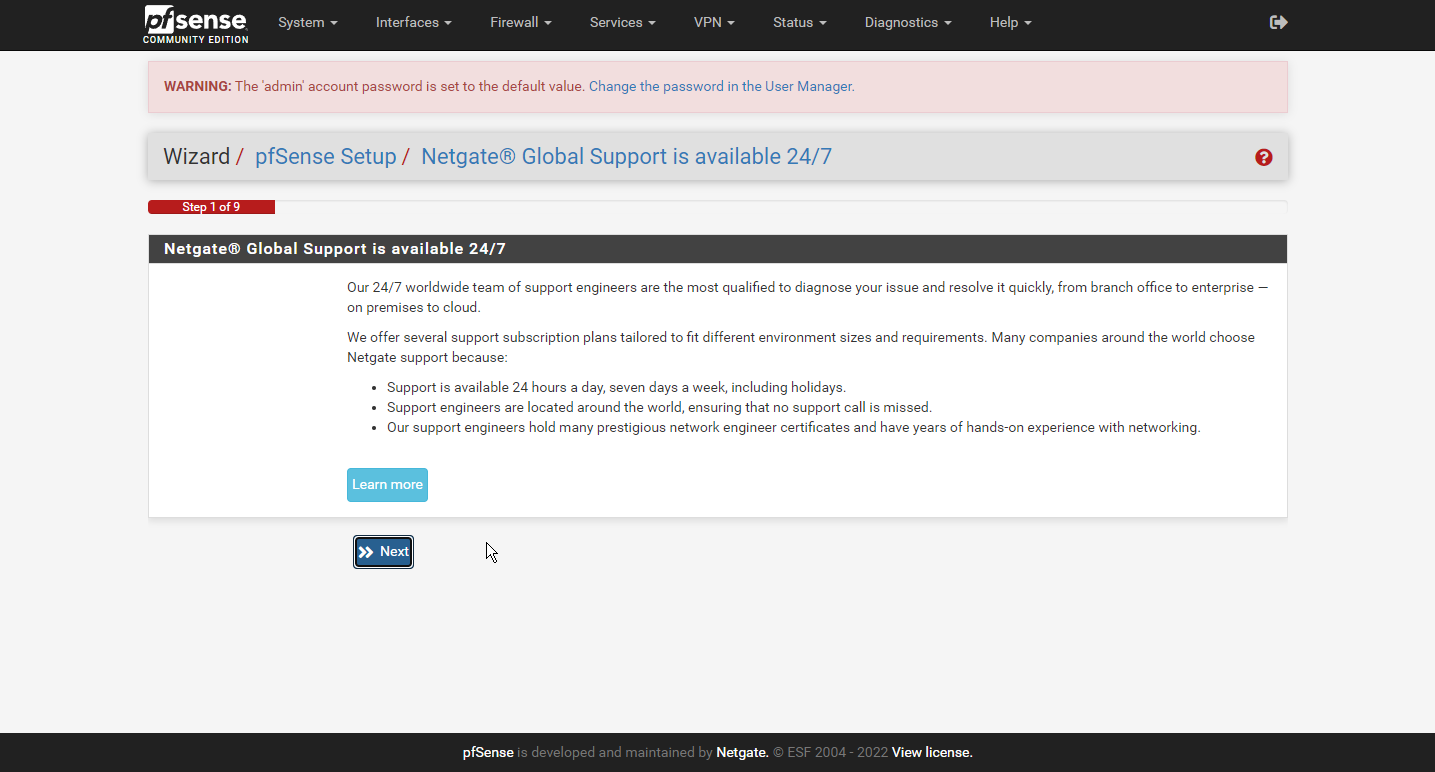

Beim ersten Start wird die Firewall euch durch den Assitenten lotzen.

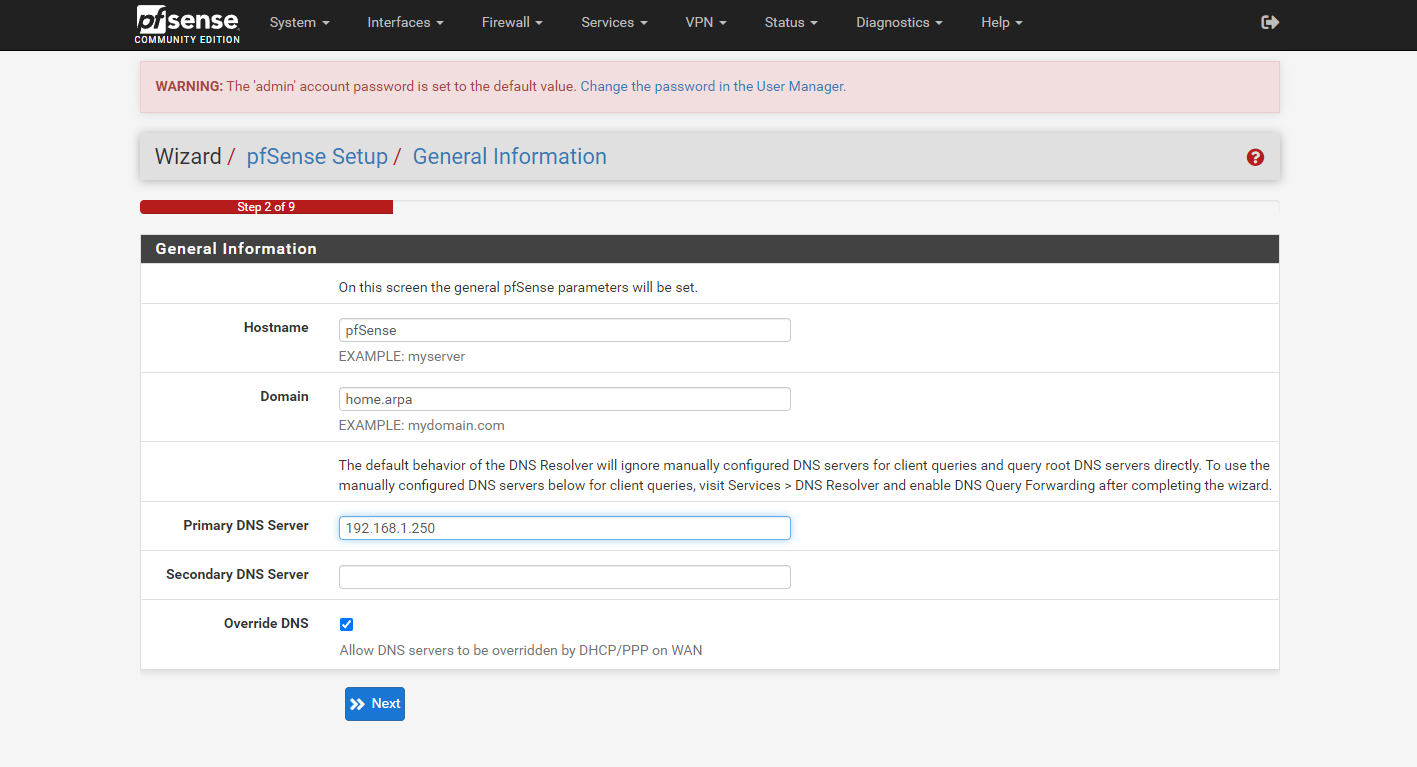

Hier könnt Ihr der Firewall einen Namen geben sowie euren DNS hinterlegen, z.B. eure Fritzbox oder Ihr habt vllt. schon ein Pi-Hole im Einsatz oder irgend einen anderen DNS.

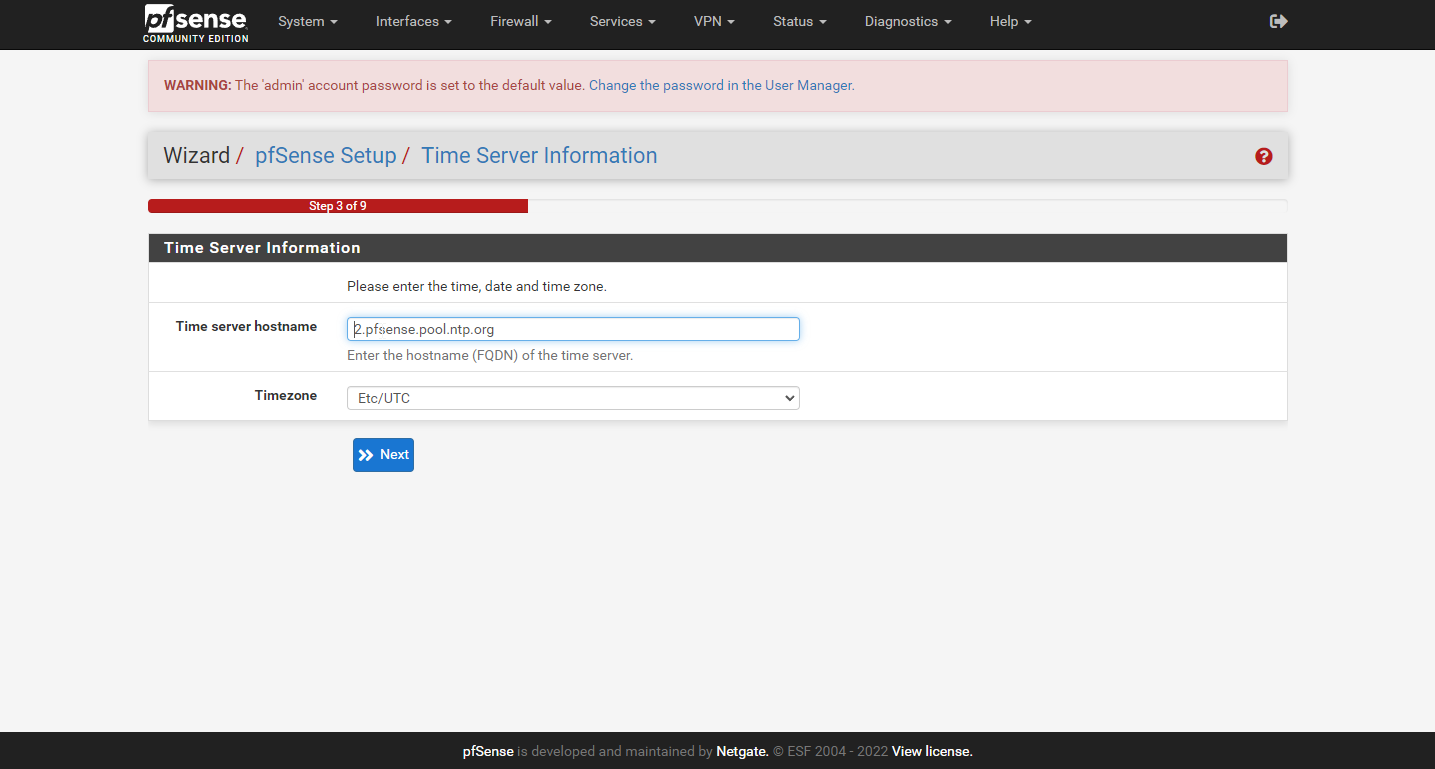

Irgend einen Zeitserver vergeben.

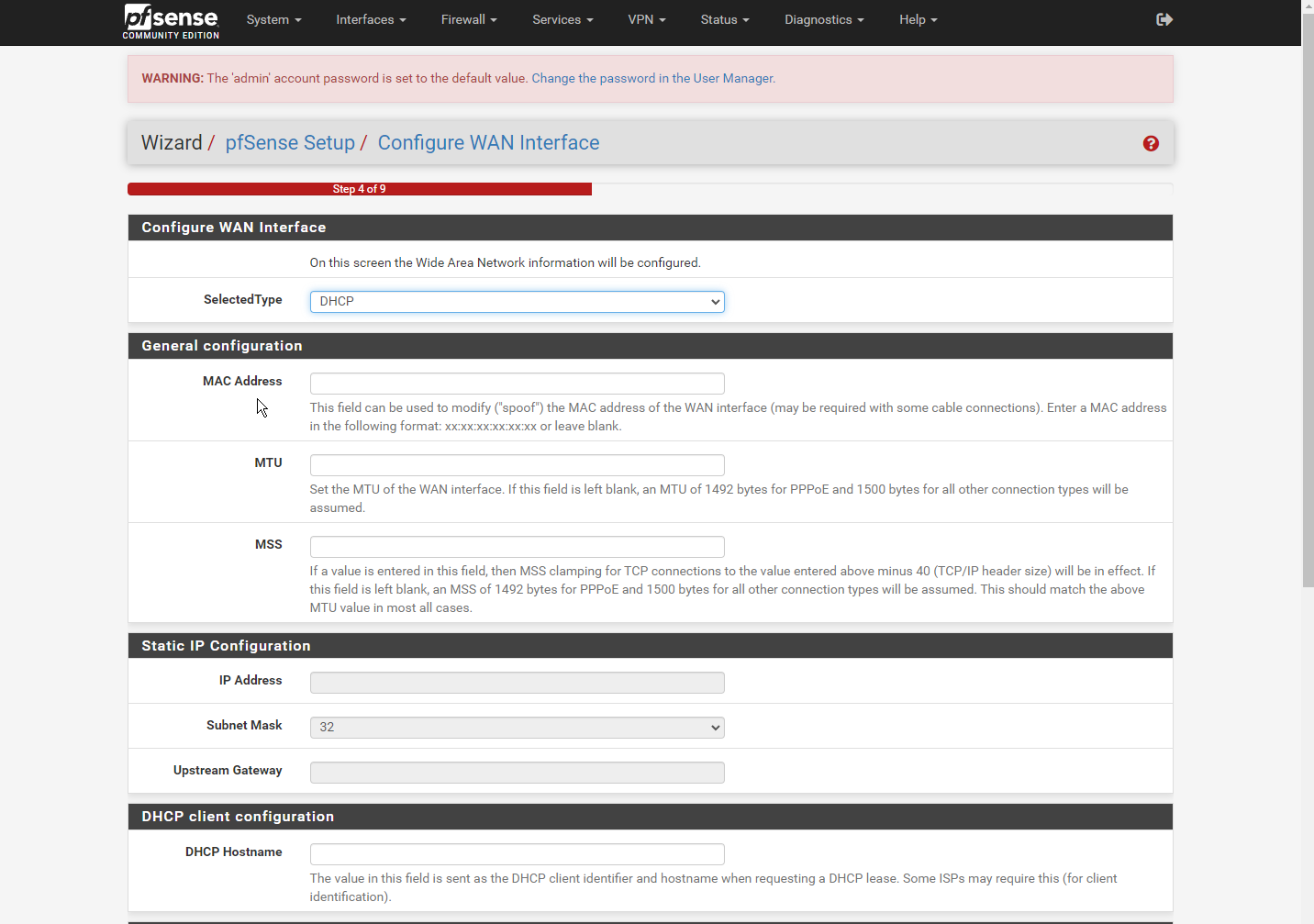

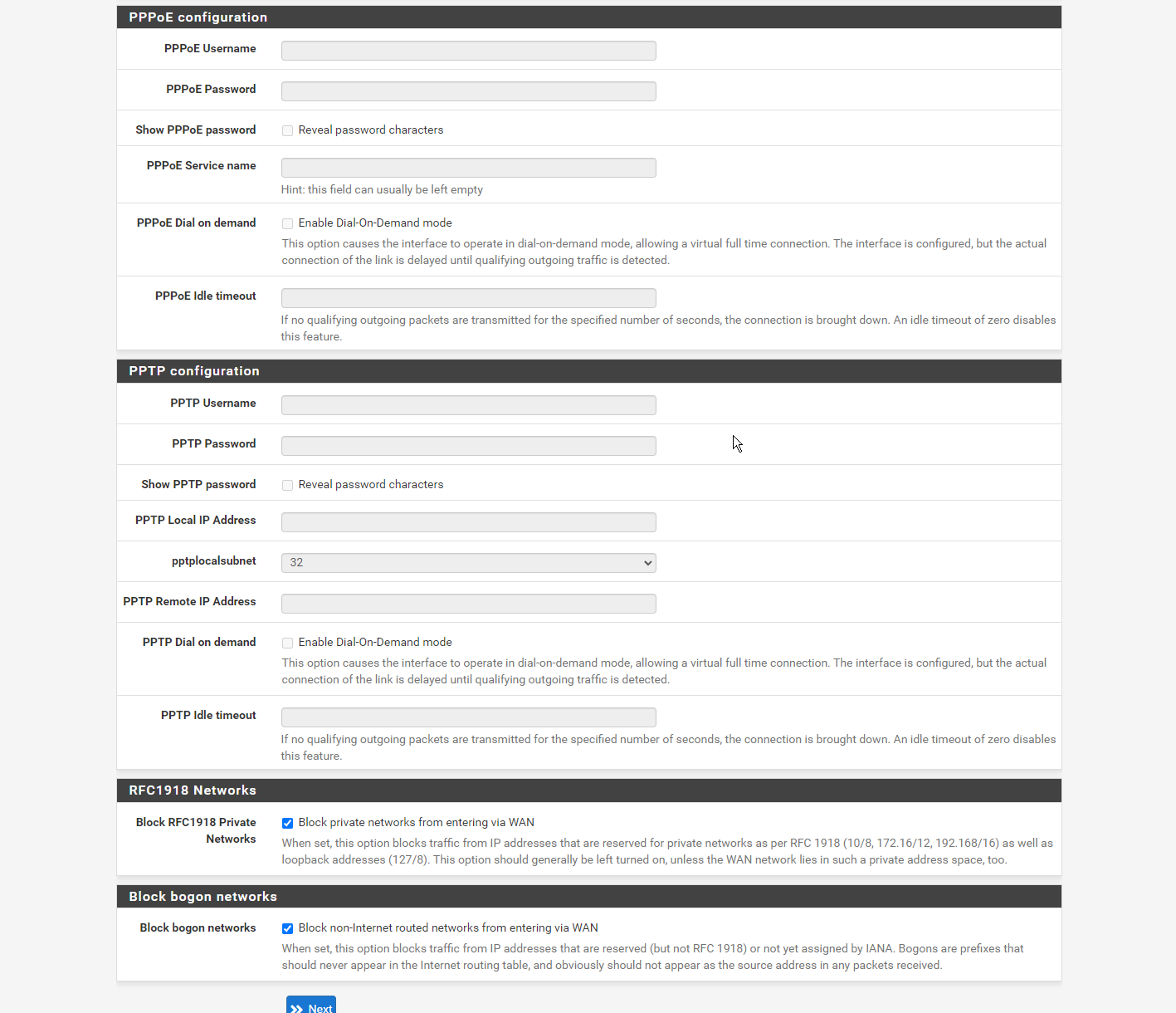

Hier seht Ihr die Info, dass die WAN-Schnittstelle eine IP von einem DHCP bezieht, daher ist unten "Statisch" ausgegraut und ganz unten sind die Haken gesetzt, damit die Firewall nicht von der WAN-Seite konfiguriert werden darf.

Das hier ist die IP im LAN - Netz, die wir gerade vergeben haben auf der Console.

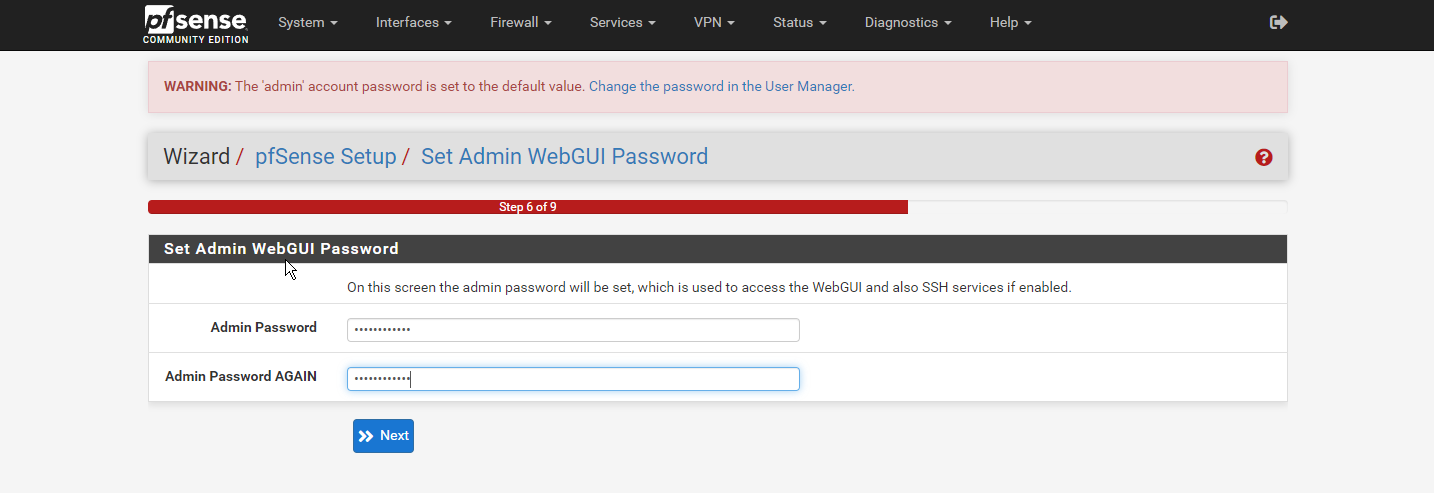

Und hier noch ein sicheres Passwort.

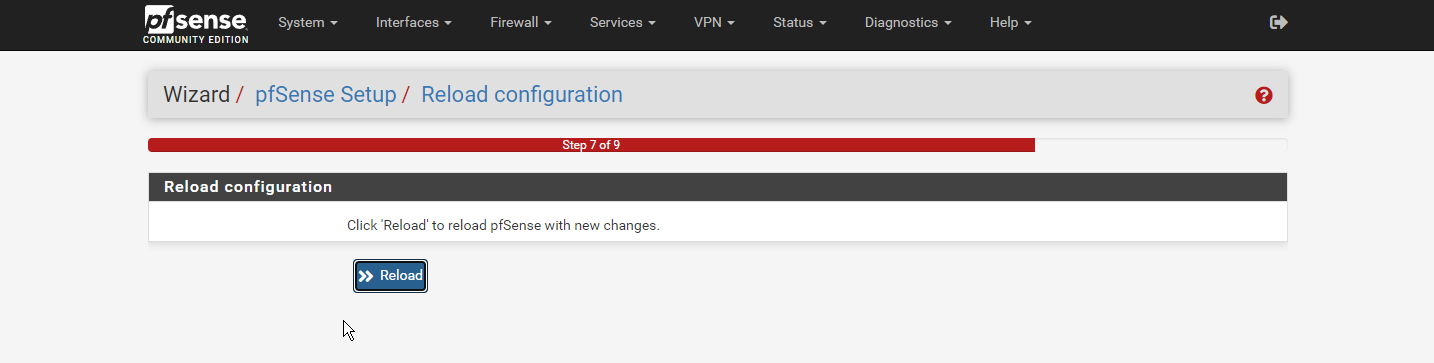

Ein Reload und Ihr habt den ersten Start fast hinter euch.

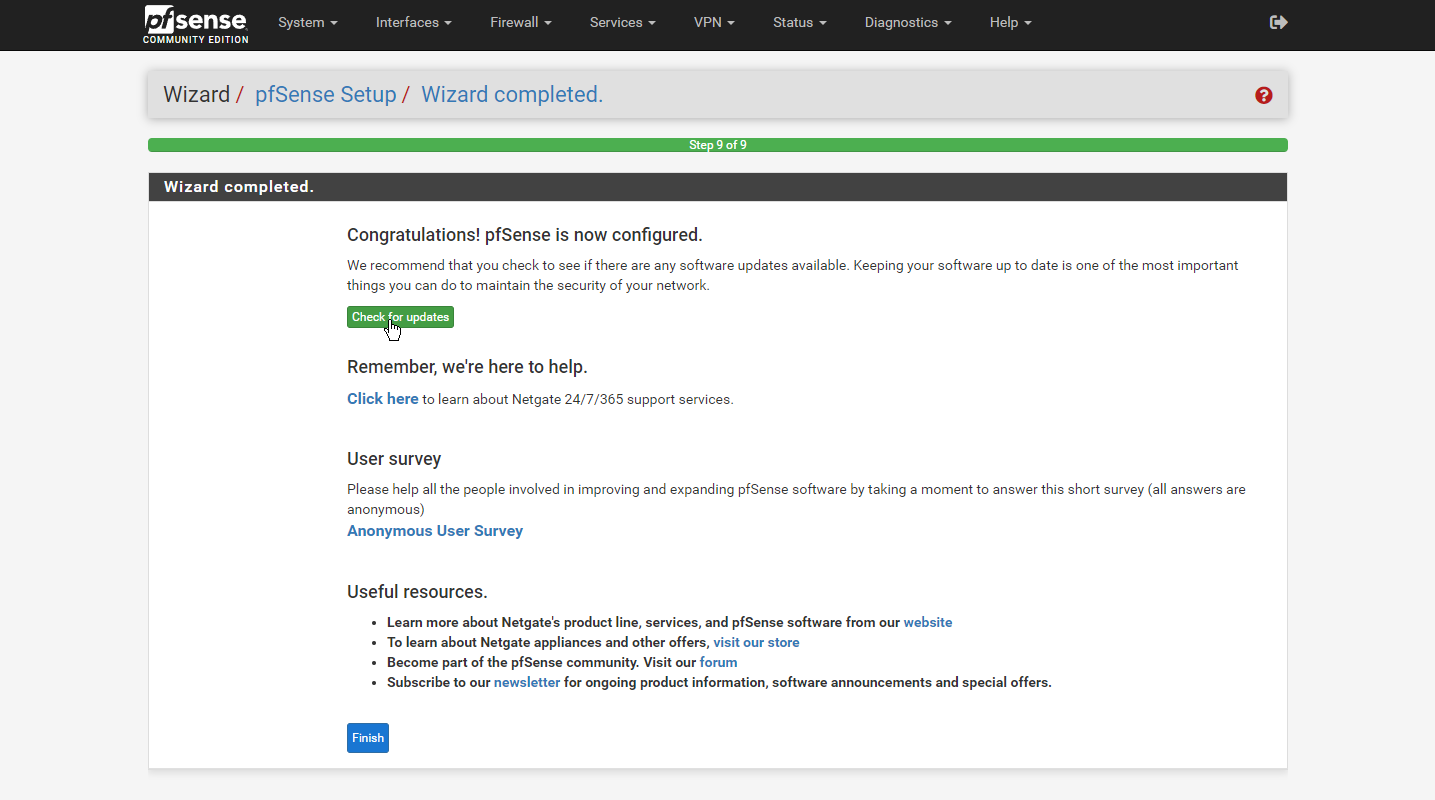

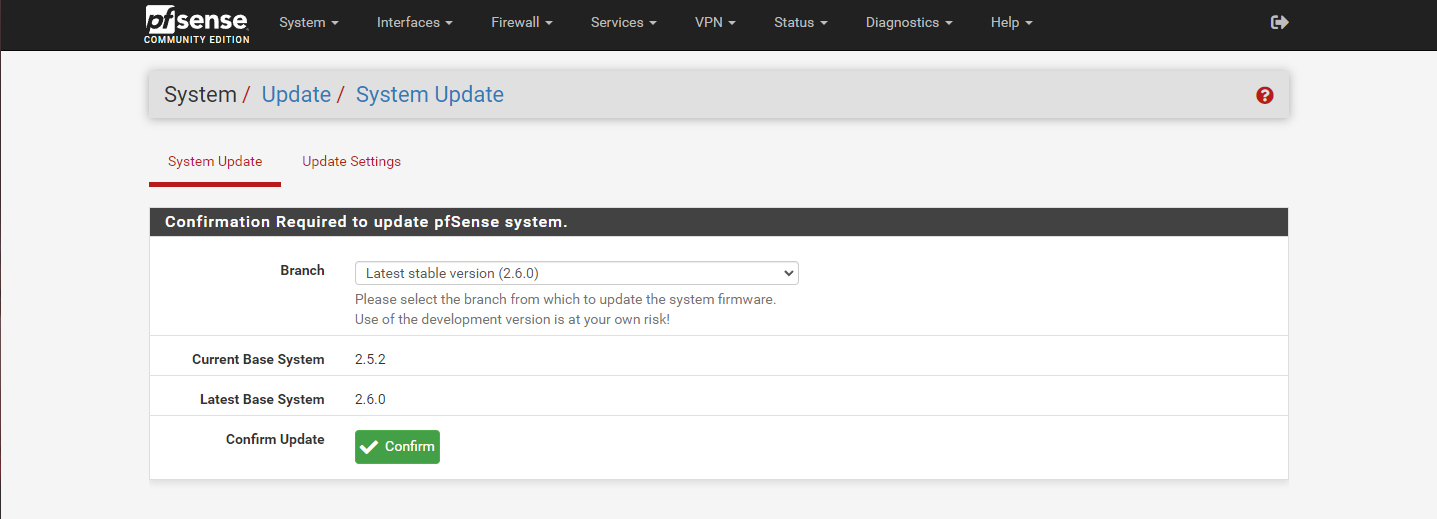

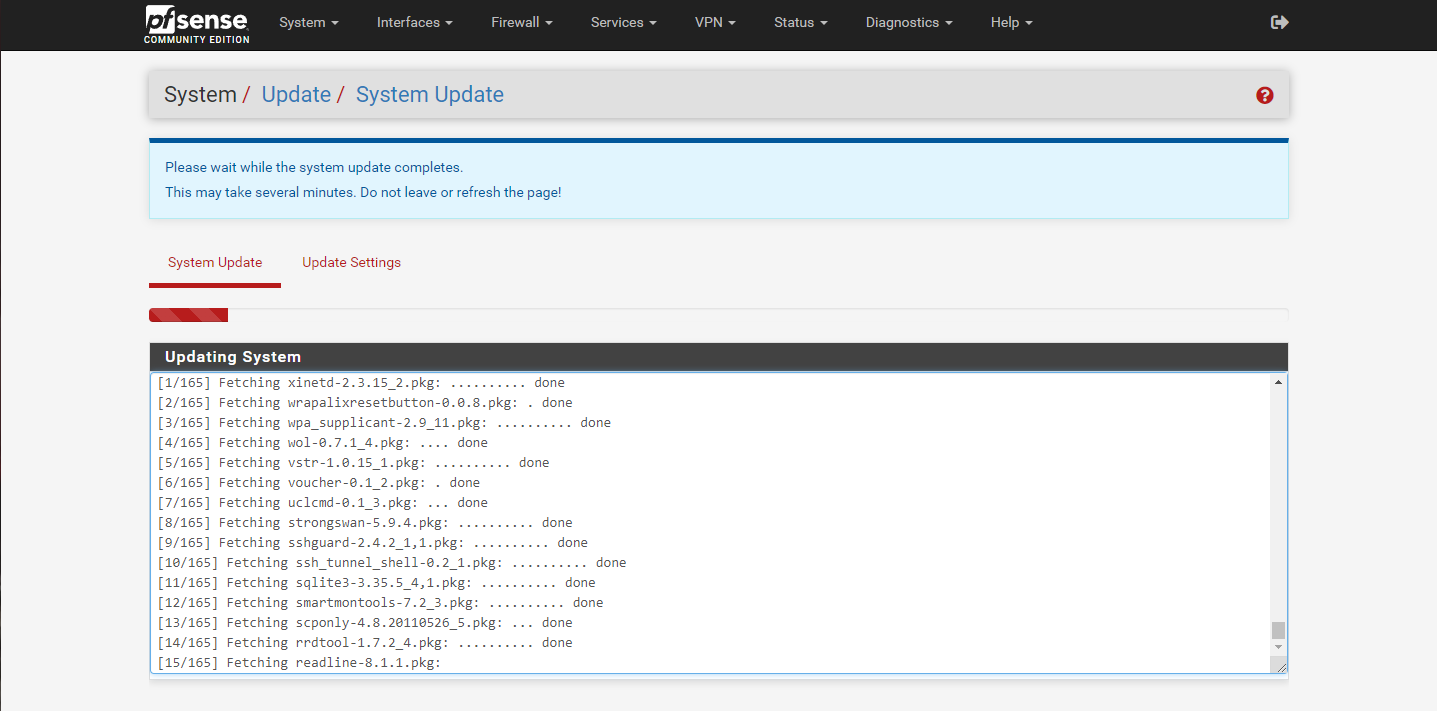

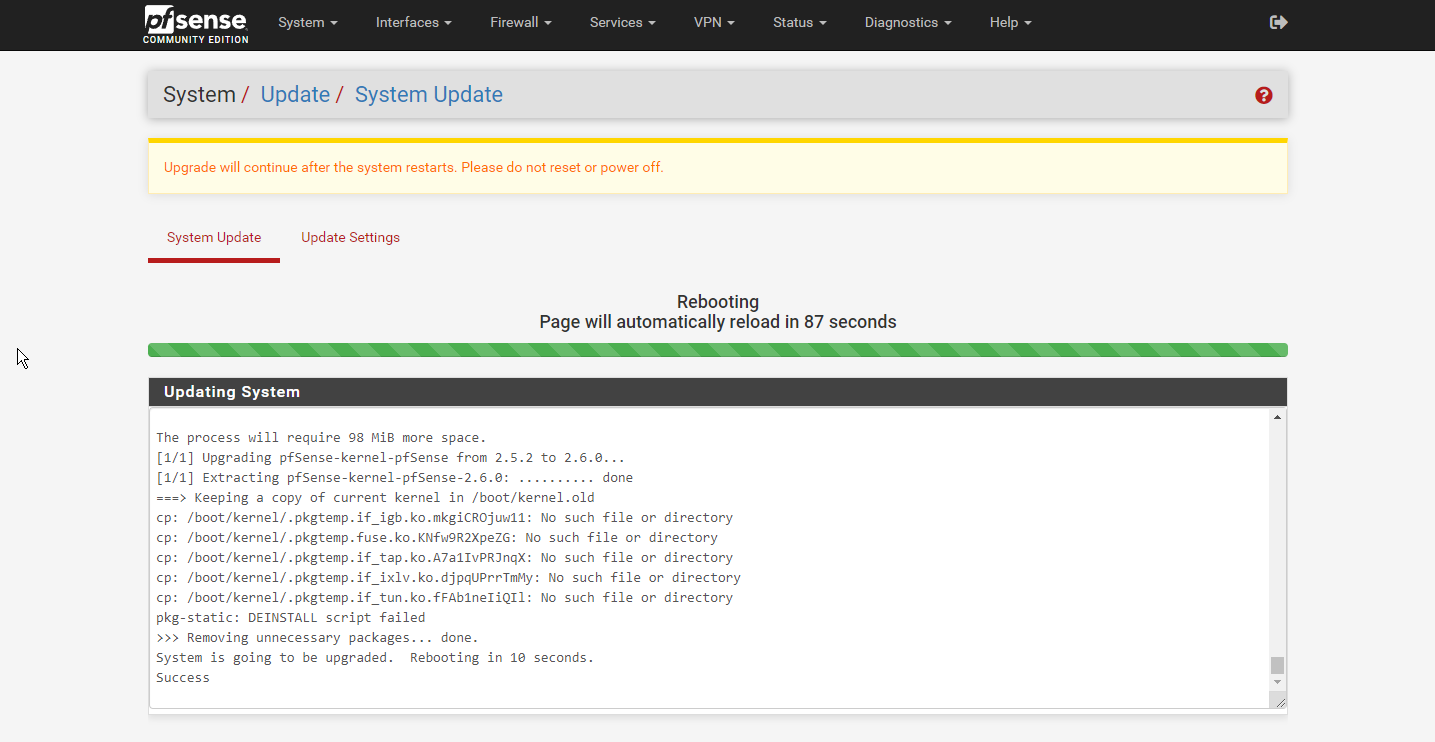

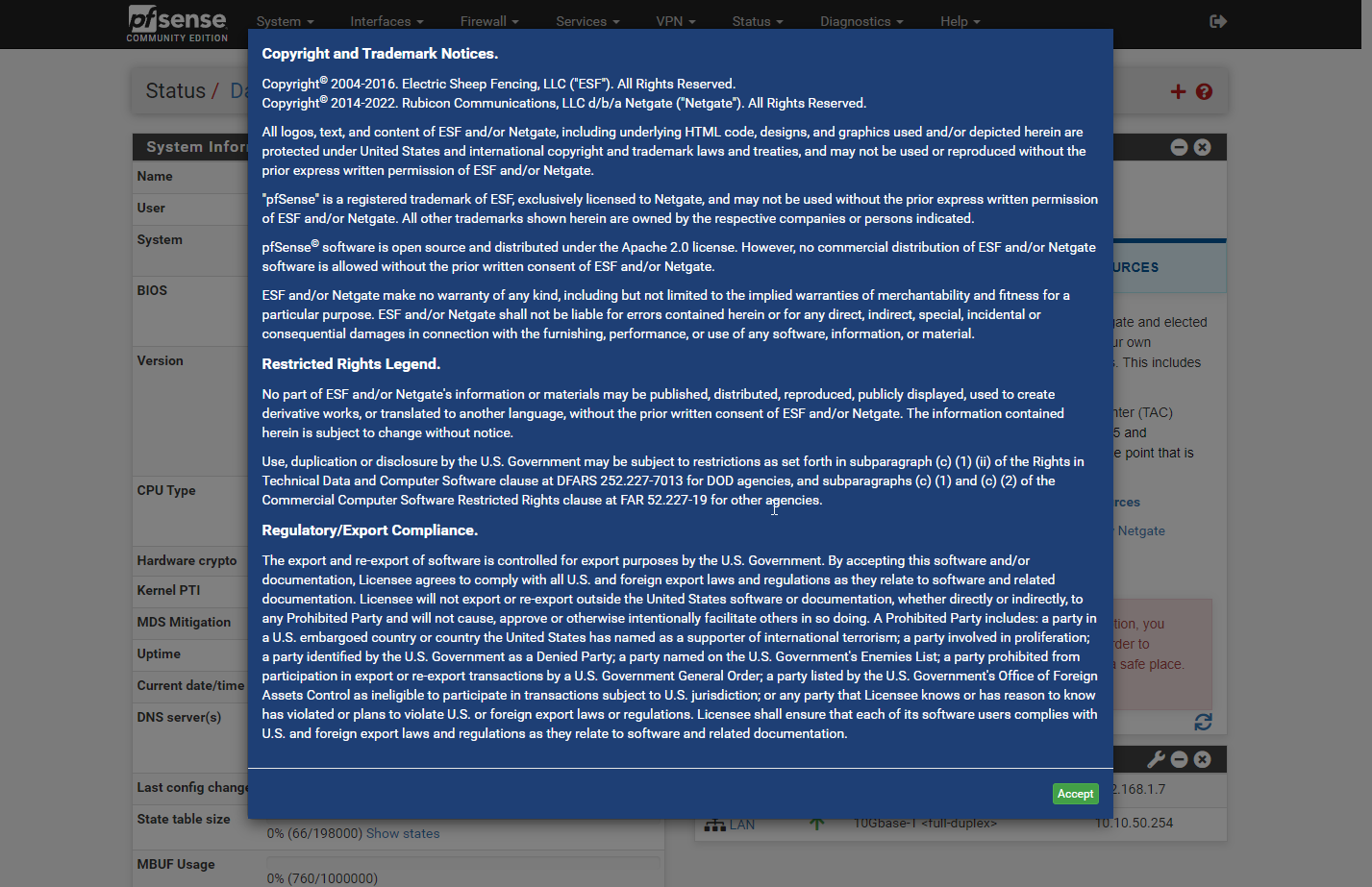

Zum Schluss, wie immer solltet Ihr natürlich direkt einmal nach Updates schauen und wie es der Teufel will... wir haben welche gefunden...

Jetzt habt Ihr es geschafft und habt die ersten Schritte hinter euch.

Auch ich bedanke mich an der Stelle bei euch fürs Lesen und falls Ihr hin und wieder auf einmal keine Verbindung mehr von der WAN-Seite habt, dann ist die Zeit schon wieder abgelaufen und musstet wieder pfctl -d eintippen ![]() daher würde ich auch empfehlen direkt nach der konfiguration der LAN-Schnittstelle die Firewall auch von dort aus zu konfigurieren.

daher würde ich auch empfehlen direkt nach der konfiguration der LAN-Schnittstelle die Firewall auch von dort aus zu konfigurieren.

In diesem Sinne viel Erfolg beim nachbauen und im nächsten Beitrag werden wir auf die Oberfläche eingehen. ![]()